Специалисты антивирусной лаборатории «Доктор Веб» обнаружили и детально исследовали новое семейство мобильных угроз, получившее название Android.Phantom. Эти троянцы, действующие как кликеры, проникают на устройства через каталоги приложений, пиратские модификации популярных сервисов и игры, используя для своих атак продвинутые технологии, включая машинное обучение и видеотрансляции в реальном времени.

Описание

Основная цель вредоносного ПО - скрытая накрутка кликов по рекламным объявлениям, что приносит злоумышленникам нелегальный доход. Все образцы семейства объединяет общий центр управления - сервер "hxxps[:]//dllpgd[.]click", который либо непосредственно управляет их работой, либо отдает команды на загрузку и выполнение дополнительных вредоносных модулей. Одним из каналов распространения, что вызывает особую тревогу, стал официальный магазин приложений GetApps для устройств Xiaomi.

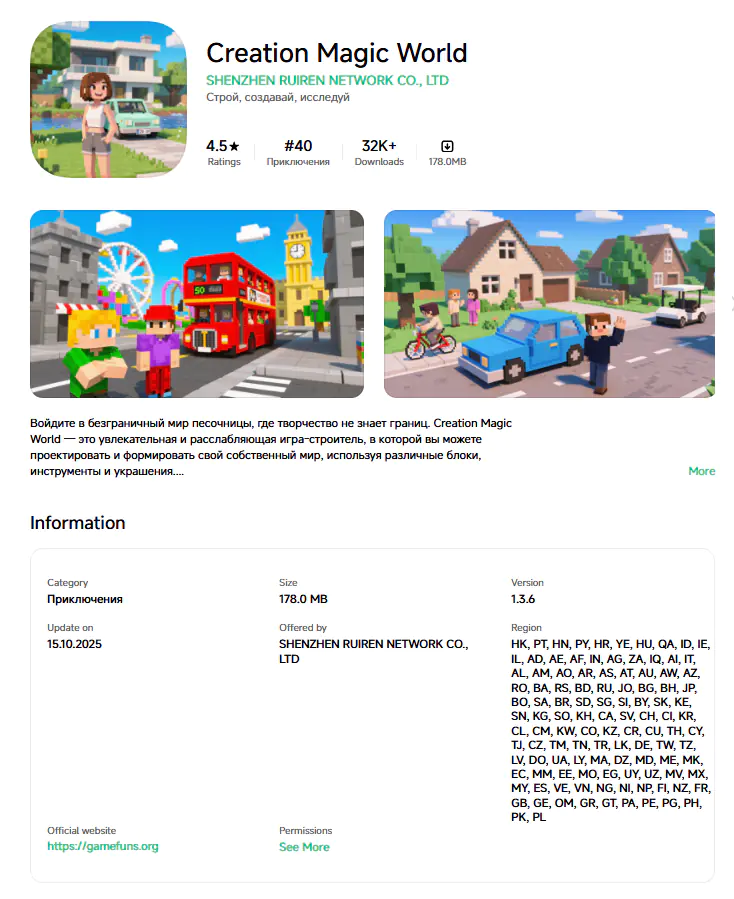

Исследователям удалось идентифицировать несколько мобильных игр, содержащих троянцы. Среди них Creation Magic World, Cute Pet House, Amazing Unicorn Party, «Академия мечты Сакура», Theft Auto Mafia и Open World Gangsters с общим числом загрузок, превышающим 150 тысяч. Все эти игры были опубликованы от имени одного разработчика - SHENZHEN RUIREN NETWORK CO., LTD. Изначально приложения были чистыми, однако в конце сентября они получили обновления, в которые был встроен троянец Android.Phantom.2.origin.

Этот модуль работает в двух режимах, условно названных в коде «фантом» (phantom) и «сигнализация» (signaling). В режиме «фантом» вредонос использует скрытый браузер на основе WebView. В него загружается целевой рекламный сайт и специальный JavaScript-сценарий «phantom», который содержит фреймворк машинного обучения TensorFlowJS. Троянец делает скриншоты виртуального экрана, анализирует их с помощью загруженной модели машинного обучения и автоматически кликает по обнаруженным рекламным элементам, имитируя поведение реального пользователя.

Второй режим, «сигнализация», еще более изощренный. В нем троянец использует технологию WebRTC, предназначенную для прямого обмена данными в реальном времени. При этом сервер "hxxps[:]//dllpgd[.]click" выступает в роли сигнального сервера, устанавливающего соединение. Вредоносное ПО в фоновом режиме транслирует злоумышленникам видео с виртуального экрана, на котором открыт рекламный сайт. В свою очередь, атакующий получает возможность удаленно управлять этим браузером, производя клики, скроллинг и ввод текста, что делает активность практически неотличимой от человеческой.

В середи октября инфицированные игры получили очередное обновление, которое добавило в их состав модуль Android.Phantom.5. Он действует как дроппер, то есть загрузчик, который извлекает и запускает другой вредоносный код - Android.Phantom.4.origin. Этот загрузчик, в свою очередь, скачивает дополнительные, более простые кликеры, работающие по заранее написанным скриптам. Кроме того, новая компонента позволила троянцу решить техническую проблему: для работы WebRTC на Android необходима специальная библиотека, которую Android.Phantom.4.origin успешно загружает, активируя тем самым полноценную работу режима видеотрансляции.

Помимо игр, злоумышленники активно используют пиратские модификации популярных приложений. В частности, под удар попали моды для стримингового сервиса Spotify с разблокированными премиум-функциями. Они распространяются через специальные сайты, такие как Spotify Plus и Spotify Pro, а также через крупные телеграм-каналы с десятками тысяч подписчиков. Аналогичным образом вредоносные модули вшиваются в моды для YouTube, Deezer и Netflix, которые размещаются на платформах вроде Apkmody и Moddroid. Примечательно, что в разделе «Выбор редакции» на Moddroid из 20 приложений 16 оказались зараженными троянцами семейства Phantom.

Для распространения угрозы активно используются и мессенджеры. Крупные Discord-серверы, такие как Spotify X с 24 тысячами участников, открыто предлагают пользователям скачать зараженные файлы. Анализ активности на таких серверах показывает, что целевой аудиторией злоумышленников являются в основном пользователи из Европы, говорящие на испанском, французском, немецком, польском и итальянском языках.

Попадание троянца на устройство несет в себе несколько серьезных рисков. Во-первых, смартфон владельца может быть использован как бот в DDoS-атаке или для другой противоправной деятельности, делая пользователя невольным соучастником. Во-вторых, фоновые процессы ведут к повышенному потреблению интернет-трафика и быстрой разрядке аккумулятора. В-третьих, дополнительный модуль Android.Phantom.5.origin обладает шпионскими функциями, собирая и передавая данные об устройстве, включая номер телефона, геолокацию и список установленных приложений.

Специалисты «Доктор Веб» отмечают, что данная угроза особенно актуальна в текущих условиях, когда многие пользователи сталкиваются с ограничениями при оплате зарубежных сервисов. Это вынуждает их искать полулегальные способы доступа, например, пиратские моды, чем активно пользуются киберпреступники. Особую группу риска составляют дети, которые, желая поиграть или послушать музыку, редко задумываются о цифровой гигиене.

Эксперты настоятельно рекомендуют избегать загрузки приложений и модов из непроверенных источников, включая сомнительные сайты и каналы в мессенджерах. Однако лучшим способом гарантированной защиты остается установка надежного антивирусного решения, такого как Dr.Web Security Space для мобильных устройств, который способен заблокировать подобные угрозы до того, как они нанесут ущерб.

Индикаторы компрометации

Domains

- 5.ahd187.com

- app-download.cn-wlcb.ufileos.com

- cgb.jingongbuxiao.com

- com.spotify.music

- com.yippo.ai

- datastatisapi.zhuifengzhe.top

- deezer.android.app

- dllpgd.click

- fyapi.freeflightbird.com

- iboot.site

- newsadapi.zhuifengzhe.top

- playstations.click

URLs

- http://dllpgd.click:9865/mod/api/config

- https://5.ahd187.com/thirdsdk/flowcashpack/243/newoffer-120-202510151732d

- https://5.ahd187.com/thirdsdk/flowcashpack/244/newjsAd-110-202510201655d

- https://apkmody.mobi

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin%2Fdevice_info%2Fencrypted_device_info_251024182609

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin%2Fgegu_sdk%2Fencrypted_gegu_sdk_250607141254

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin%2Fh5_lite%2Fencrypted_h5_lite_250924162836

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin/ai_model/js_v3/group1-shard1of2.bin

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin/ai_model/js_v3/group1-shard2of2.bin

- https://app-download.cn-wlcb.ufileos.com/dllpgd_plugin/ai_model/js_v3/model.json

- https://cdn.topmongo.com

- https://discord.com/invite/aybQHENK4B

- https://discord.gg/6Um7CV8nPg

- https://discord.gg/TXxc5cqQ6a

- https://dllpgd.click/api/signaling/check-plugin-start

- https://dllpgd.click/api/v1/dllpgd/getConfig

- https://moddroid.com

- https://playstations.click/h5/get_job_by_offer

- https://playstations.click/h5/js_file_for_signaling

- https://playstations.click/phantom/file

- https://playstations.click/phantom/task

- https://spotiplus.top

- https://spotiplus.xyz

- https://spotipro.top

- https://t.me/apkmodyOF

- https://t.me/moddroid_co_OF

- https://t.me/spoti_pro/

- https://t.me/spotify_premium_channel

WebSockets Secure

- wss://dllpgd.click/signaling_ws

SHA1

- 10545981f51aaf19eb8d5cafbbbcbabbd7a872e0

- 11454398c824396ce195b902fd5c41b7e6d791c5

- 20471f8cd876c1cdbc38638ddedc13ca6e2d5cbf

- 22eb11830b49c11b0c6d18bd230fc2a92e21d249

- 34160da204812208cf67fce5dd4ccc3561f48e3c

- 3b9338986f0f7fc50d77a783f4245bc1625343f0

- 550953f381ea192537c10894cac9e7a70eefaa45

- 557b1232fb435eac0862725ac8fbb4be9eee2406

- 6851b43c5690ccef7343d9296b1b1c50fc21f3b5

- 68572b9f2f588396d89ea85dc69bc5242de98a1c

- 72734a3d61ce290cae4e1d1c1b160f79374de707

- 87a6f5f951c6a5c6f044929bce78fe1e8eabb2f7

- 97978deb466d6a1a2dd4fdc3e63a6f800d96005c

- 9e9b7c8c7b6702eae9c06daf3b3b02651b83efc0

- c8466dd1f57bb38a984b3adb7a7e6a7c9f20fba3

- d7996fd8ab98d032314660824796aa88d9ffc6e8

- dc52855efcb8f6ab662a6d78f14ac7df0afe9cac

- ddc55e3b6f914cbc37912b2406b441192a8a92bf

- e48b1b0454df8b7568241dc95a6b96dc6d2e0d76

- efdca4034c709a2017d96bbbaec0d6c801068dbf

- f81a5e0bee5319390875b598a1a77fdb453bfc03

- f8da4e30f57ee445bb46baad39c4d98b42849bc3