Исследователи K7 Labs обнаружили ранее неизвестный вредоносный APK-файл под названием "Customer Help Service.apk", ориентированный на пользователей банковских сервисов в Индии. Примечательно, что данный образец демонстрирует как известные, так и уникальные методы атак. Например, троянец активно использует функцию переадресации вызовов для компрометации коммуникаций жертв.

Описание

Механизм распространения

Согласно телеметрии K7, заражение преимущественно происходит через каталог WhatsAppDocuments. Это указывает на распространение через WhatsApp, хотя точный вектор инфицирования (вишинг или фишинг) остаётся неопределённым. Кстати, при установке Android генерирует предупреждения о вредоносном ПО через систему Google Play Protect. Однако пользователи могут проигнорировать эти оповещения.

Скрытая установка

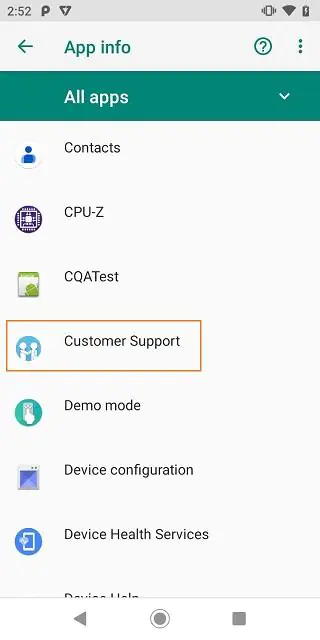

После инсталляции приложение не отображается в меню устройств, поскольку не регистрирует intent android.intent.category.LAUNCHER. Вместо этого SpyBanker активируется фоновыми службами, реагирующими на события SMS_RECEIVED и BOOT_COMPLETED. Дополнительно троянец регистрирует слушателей уведомлений, запрашивает разрешения на чтение SMS и управление вызовами, а также маскирует высокое потребление энергии через оптимизацию работы с батареей.

Перехват коммуникаций

Уникальной особенностью SpyBanker является модификация настроек переадресации звонков на номер злоумышленника. Через сервис CallForwardingService троянец устанавливает безусловную переадресацию, проверяя её статус через USSD-запрос *21#. Между тем, входящие вызовы перенаправляются при бездействии жертвы. Параллельно софт собирает данные SIM-карты и сохраняет их в Firebase Database вместе с жёстко заданным номером для перехвата.

Сбор конфиденциальных данных

При запуске троянец извлекает банковские реквизиты через единый адаптивный интерфейс. Интересно, что макет динамически изменяет содержимое в зависимости от выбранного банка в выпадающем списке. Целями атаки стали десятки финансовых организаций, включая State Bank of India, HDFC Bank и ICICI Bank. Более того, SpyBanker перехватывает SMS с OTP-кодами, историю звонков и почтовые уведомления через системных слушателей.

Уникальные особенности

В отличие от аналогов, SpyBanker использует Firebase для централизованного хранения собранной информации. Следовательно, злоумышленники получают доступ к банковским данным, OTP-кодам и коммуникациям для проведения финансовых мошенничеств. Вдобавок троянец демонстрирует редкий механизм переадресации вызовов, усиливающий угрозу социальной инженерии.

Заключение

Хотя банковские троянцы для Android не являются новым явлением, SpyBanker подчёркивает эволюцию методов атак. Важно отметить, что индийские власти запустили портал sancharsaathi.gov.in для регистрации финансовых преступлений. В конечном счёте, подобные случаи актуализируют исследование kill chain в мобильных угрозах.

Индикаторы компрометации

MD5

- e40fc8b4ed62ebe096b80edb6a8c8dfa