Исследователи SEQRITE обнаружили целенаправленную фишинговую кампанию Operation Hanoi Thief, нацеленную на ИТ-отделы и рекрутеров Вьетнама. Злоумышленники используют поддельные резюме, маскируя вредоносные файлы под документы соискателей. Кампания демонстрирует сложную многостадийную атаку с элементами социальной инженерии.

Описание

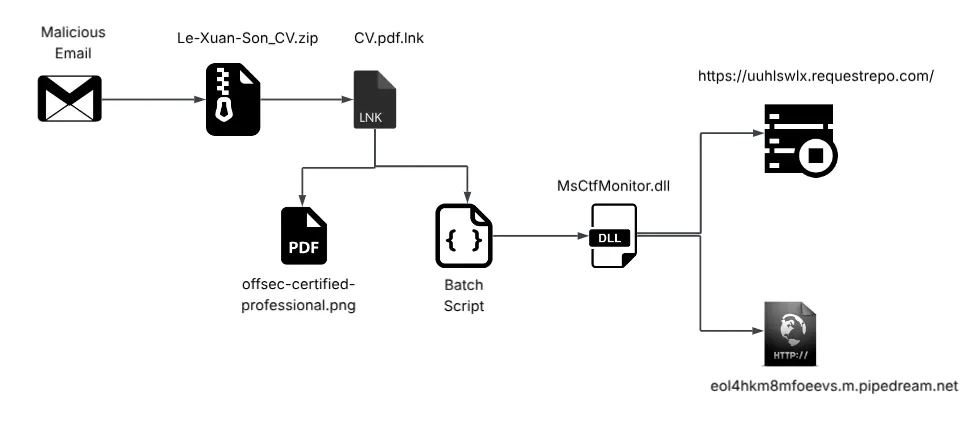

Основной вектор атаки начинается с целевых фишинговых писем, содержащих ZIP-архив Le-Xuan-Son_CV.zip. Внутри архива находятся два файла: поддельный ярлык CV.pdf.lnk и так называемый псевдополиглотный файл offsec-certified-professional.png. Этот файл одновременно служит приманкой и контейнером для вредоносного скрипта.

При открытии документа жертва видит резюме вымышленного соискателя Le Xuan Son из Ханоя. Для усиления доверия злоумышленники создали GitHub-аккаунт, зарегистрированный еще в 2021 году, но не проявляющий активности. Это указывает на специальную подготовку кампании.

Технический анализ показывает сложную цепочку заражения. LNK-файл использует легитимную утилиту ftp.exe с параметром -s для выполнения скрипта из псевдополиглотного файла. Далее скрипт переименовывает certutil.exe в lala.exe и использует его для декодирования полезной нагрузки. Затем создается вредоносная DLL MsCtfMonitor.dll, размещаемая в каталоге C:\ProgramData.

Финальная стадия атаки использует технику DLL sideloading. Вредоносная библиотека с именем LOTUSHARVEST загружается через легитимный процесс ctfmon.exe. Этот имплант функционирует как информационный стилер, ориентированный на кражу учетных данных браузеров.

LOTUSHERST демонстрирует серьезные возможности противодействия анализу. Он проверяет наличие отладчика через IsDebuggerPresent, анализирует особенности процессора через IsProcessorFeaturePresent и создает фиктивные исключения для сокрытия реального кода. Кроме того, имплант целенаправленно извлекает историю браузера и сохраненные пароли из Google Chrome и Microsoft Edge.

Собранные данные эксфильтрируются через HTTPS POST-запросы на контролируемые злоумышленниками домены, включая eol4hkm8mfoeevs[.]m[.]pipedream[.]net. Инфраструктура кампании использует случайно сгенерированные поддомены, что затрудняет обнаружение.

Исследователи отмечают сходства с предыдущими кампаниями, нацеленными на Вьетнам. В марте 2025 года уже наблюдались атаки с поддельными резюме, использующие схожую номенклатуру файлов. Также отмечается повторное использование тактик создания DGA-доменов и целевых атак на IT- и рекрутинговый сектор.

Однако использование стилера вместо традиционных имплантов вроде PlugX создает определенные вопросы относительно атрибуции. Тем не менее, совокупность техник и перекрывающихся артефактов позволяет с средней уверенностью предполагать китайское происхождение угрозы. Вопрос государственной спонсированности пока остается открытым.

Operation Hanoi Thief демонстрирует продолжающуюся эволюцию фишинговых атак, сочетающих социальную инженерию с техническими методами обхода защиты. Организациям, работающим с Вьетнамом, рекомендуется усилить проверку вложений электронной почты и контролировать использование легитимных утилит системы.

Индикаторы компрометации

SHA256

- 1beb8fb1b6283dc7fffedcc2f058836d895d92b2fb2c37d982714af648994fed

- 48e18db10bf9fa0033affaed849f053bd20c59b32b71855d1cc72f613d0cac4b

- 693ea9f0837c9e0c0413da6198b6316a6ca6dfd9f4d3db71664d2270a65bcf38

- 77373ee9869b492de0db2462efd5d3eff910b227e53d238fae16ad011826388a