Специалисты SEQRITE Labs обнаружили новую кибератаку, нацеленную на российскую аэрокосмическую промышленность. Операция, получившая название CargoTalon, использует вредоносный имплант EAGLET, распространяемый через фишинговые письма с поддельными транспортными накладными. Целью атаки стали сотрудники Воронежского авиационного производственного объединения (ВАСО) - одного из ключевых предприятий авиастроительной отрасли России.

Описание

Как работает атака

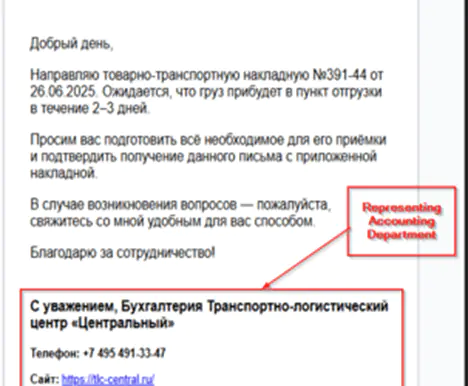

Кампания начинается с рассылки фишинговых писем, маскирующихся под уведомления от логистических компаний. В письмах содержится вложение, якобы представляющее собой транспортную накладную (ТТН) - критически важный документ в российской логистике. Однако вместо легального файла жертва получает вредоносный DLL-файл, замаскированный под архив ZIP.

После запуска файла активируется многоступенчатый механизм заражения:

Стартовая точка - вредоносный LNK-ярлык

Файл запускает PowerShell-скрипт, который ищет DLL-имплант на компьютере жертвы. Если файл обнаружен, он выполняется через "rundll32.exe", после чего на экране появляется поддельное окно, имитирующее открытие документа Excel.

Имплант EAGLET - шпионские функции

DLL-файл взаимодействует с командным сервером (C2) по IP-адресу 185.225.17.104, расположенному в Румынии. Имплант собирает системную информацию (название компьютера, домен, GUID), а также поддерживает три ключевые функции:

- Выполнение команд - оператор C2 может удалённо управлять системой.

- Загрузка файлов - вредоносные модули сохраняются в скрытой папке "C:\ProgramData\MicrosoftAppStore\".

- Экфильтрация данных - украденные файлы отправляются на сервер злоумышленников.

Подставной документ для отвлечения внимания

После запуска имплант извлекает из своей памяти поддельный документ Excel, имитирующий акт осмотра контейнеров, связанный с российской компанией ООО "Облтранстерминал". Это позволяет хакерам скрыть свою деятельность и усыпить бдительность жертвы.

Кто стоит за атакой?

Анализ инфраструктуры и методов работы указывает на связь с группой Head Mare, ранее исследованной Kaspersky Lab. Хакеры используют схожие инструменты (например, бэкдор PhantomDL) и аналогичные схемы именования файлов (например, "Договор_РН83_изменения.zip").

Основные цели атаки:

- Российский ВПК (включая военную логистику и авиастроение).

- Государственные структуры (через документы, связанные с военной службой).

Часть индикаторов совпадает с APT Rainbow Hyena, ранее обнаруженной специалистами BI.ZONE Mail Security.

Вывод

Операция CargoTalon демонстрирует высокий уровень профессионализма злоумышленников, использующих целевой фишинг и скрытые импланты для сбора критически важных данных. Учитывая использование серверов в Румынии и возможную связь с известными хакерскими группировками, можно предположить, что атака носит политически мотивированный характер.

По данным SEQRITE Labs, активность серверов C2 на момент публикации исследования снизилась, однако угроза сохраняется, так как хакеры могут использовать новые домены и методы доставки вредоносного кода.

Индикаторы компрометации

IPv4

- 185.225.17.104

SHA256

- 01f12bb3f4359fae1138a194237914f4fcdbf9e472804e428a765ad820f399be

- 02098f872d00cffabb21bd2a9aa3888d994a0003d3aa1c80adcfb43023809786

- 204544fc8a8cac64bb07825a7bd58c54cb3e605707e2d72206ac23a1657bfe1e

- 3e93c6cd9d31e0428085e620fdba017400e534f9b549d4041a5b0baaee4f7aff

- 413c9e2963b8cca256d3960285854614e2f2e78dba023713b3dd67af369d5d08

- 44ada9c8629d69dd3cf9662c521ee251876706ca3a169ca94c5421eb89e0d652

- 4d4304d7ad1a8d0dacb300739d4dcaade299b28f8be3f171628a7358720ca6c5

- a8fdc27234b141a6bd7a6791aa9cb332654e47a57517142b3140ecf5b0683401

- a9324a1fa529e5c115232cbbc60330d37cef5c20860bafc63b11e14d1e75697c

- ae736c2b4886d75d5bbb86339fb034d37532c1fee2252193ea4acc4d75d8bfd7

- b683235791e3106971269259026e05fdc2a4008f703ff2a4d32642877e57429a

- c3caa439c255b5ccd87a336b7e3a90697832f548305c967c0c40d2dc40e2032e

- e12f7ef9df1c42bc581a5f29105268f3759abea12c76f9cb4d145a8551064204

- f6baa2b5e77e940fe54628f086926d08cc83c550cd2b4b34b4aab38fd79d2a0d