В разгар и после сезона подачи налоговых деклараций в Индии наблюдается всплеск целевых фишинговых кампаний. Злоумышленники используют актуальную тему сроков возврата налогов для создания правдоподобных приманок. Эксперты проанализировали одну из таких кампаний, где атака начинается с письма, маскирующегося под официальное уведомление от Налогового департамента Индии. В результате жертвам угрожает установка сложного вредоносного ПО для удаленного доступа.

Описание

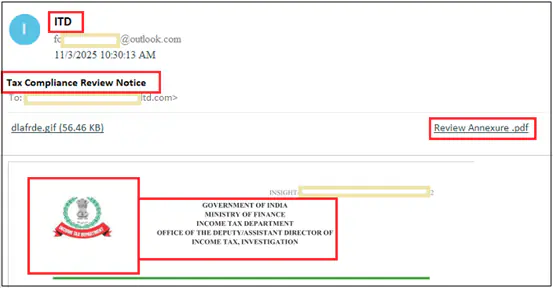

Изначальным вектором атаки стало Spear Phishing письмо, подделанное под коммуникацию от Налогового департамента. Отправитель использовал публичный домен Outlook.com, что нетипично для госорганов. Тема письма, "Уведомление о проверке соответствия налоговому законодательству", является распространенной приманкой. Примечательно, что тело письма не содержало текста, а состояло из встроенного изображения, имитирующего официальный бланк. Этот прием помогает обходить текстовые спам-фильтры.

К письму был прикреплен файл "Review Annexure.pdf". Вместо налоговых details документ содержал инструкцию, утверждающую, что организация не выполнила ранее направленное уведомление. Эта социальная инженерия создавала ощущение срочности. Инструкция направляла пользователя на поддельный "Портал соответствия" по URL hxxps://www.akjys.top/.

При переходе по ссылке сайт немедленно инициировал загрузку ZIP-архива "Review Annexure.zip", что является распространенной техникой доставки вредоносной нагрузки. На странице отображалось сообщение, призывающее пользователя отключить антивирусное ПО для "совместимости". Подобные инструкции никогда не исходят от настоящих государственных порталов и служат для беспрепятственного выполнения вредоносного кода.

Распакованный архив содержал исполняемый файл "setup_Ir5swQ3EpeuBpePEpew=.exe" размером около 150 МБ. Этот файл был скомпилирован с помощью NSIS и имел цифровую подпись от имени китайской компании "Hengshui Shenwei Technology Co., Ltd.". Использование подписей - частый прием злоумышленников для обхода detection и придания файлу видимости легитимности.

Данный установщик работал в тихом режиме, распаковывая компоненты во временную директорию. Он сбрасывал несколько файлов, включая исполняемый файл "Sibuia.exe", который, в свою очередь, запускал второй установщик с идентичным именем из подкаталога. После передачи выполнения второму этапу первый установщик проводил самоочистку, удаляя свои следы с диска.

Второй этап, также представленный файлом "setup_Ir5swQ3EpeuBpePEpew=.exe" (~147 МБ), имел подпись другой китайской компании - "Shandong Anzai Information Technology CO.,Ltd". При запуске отображалось окно установки на китайском языке. Пакет извлекал обширный набор бинарных файлов, DLL, драйверов и утилит в скрытую системную директорию "C:\Program Files\Common Files\NSEC". Среди компонентов были драйверы ядра, инструменты для удаленного рабочего стола и утилиты Sysinternals.

Для обеспечения устойчивости (persistence) вредонос использовал службы Windows. Конфигурационный файл предписывал регистрацию исполняемого файла "NSecRTS.exe" в качестве службы с названием "Windows Real-time Protection Service", что является злоупотреблением именем системного компонента. Эта служба запускалась автоматически и начинала сбор информации о системе.

Собранные данные, такие как версия ОС, установленные приложения и детали оборудования, сохранялись в структурированном виде в подкаталоге "Data". Затем вредоносное ПО устанавливало соединение с командным сервером (C2), используя несколько нестандартных портов. Основной C2-сервер имел IP-адрес 154[.]91[.]84[.]3, также наблюдались попытки связи с альтернативными адресами. После регистрации в панели управления злоумышленника по уникальному идентификатору (UID) происходила передача собранных данных и получение команд для выполнения на зараженной системе.

Множество технических индикаторов, включая среду сборки, обширное использование упрощенного китайского языка и китайские код-сайнинг сертификаты, указывают на связь инструментария с китайской экосистемой. Поведение установщика, обеспечивающее устойчивость, сбор системной информации и возможность удаленного выполнения команд, характерно скорее для полнофункционального трояна удаленного доступа (RAT), чем для простого сборщика данных.

Данная кампания демонстрирует высокоорганизованную тактику социальной инженерии. Используя фиктивные налоговые уведомления, злоумышленники вынуждают жертв запустить многоступенчатую цепочку заражения. Итогом становится не кража отдельных данных, а полная компрометация устройства с установкой постоянного шпионского функционала. Этот случай подчеркивает, что даже знакомый фишинг на финансовые темы может привести к серьезным последствиям, выходящим далеко за рамки хищения учетных данных.

Индикаторы компрометации

IPv4

- 103.235.46.102

- 154.91.84.3

- 45.113.192.102

IPv4 Port Combinations

- 154.91.84.3:3898

- 154.91.84.3:48991

- 154.91.84.3:48992

URLs

- https://www.akjys.top/

MD5

- 4001854be1ae8e12b6dda124679a4077

- f00f824fcafba9b26675ae8242f0b6a0