Microsoft Threat Intelligence раскрыла масштабную кибершпионскую кампанию под кодовым названием Secret Blizzard. С начала 2024 года группа целенаправленно атакует иностранные посольства в Москве, используя изощрённую технику "противник-в-середине" (AiTM) для внедрения вредоносного ПО ApolloShadow. Этот инструмент позволяет злоумышленникам устанавливать поддельные корневые сертификаты, заставляя устройства доверять контролируемым хакерам сайтам. Результатом становится долговременное присутствие в дипломатических сетях для сбора разведывательных данных. Особую опасность кампания представляет для организаций, зависящих от местных интернет-провайдеров.

Описание

Ранее эксперты предполагали, что группировка действует в пределах российских границ против иностранных и внутренних объектов, но теперь впервые подтверждена её способность работать на уровне интернет-услуг. Дипломатический персонал, пользующийся услугами российских телекоммуникационных компаний, становится основной мишенью. Аналитики Microsoft связывают эту активность с российской системой оперативно-розыскных мероприятий (СОРМ), которая, вероятно, играет ключевую роль в обеспечении масштабных перехватов трафика. Группировка Secret Blizzard атрибутирована имеет пересечения с такими известными хакерскими объединениями, как Turla, Venomous Bear и Uroburos.

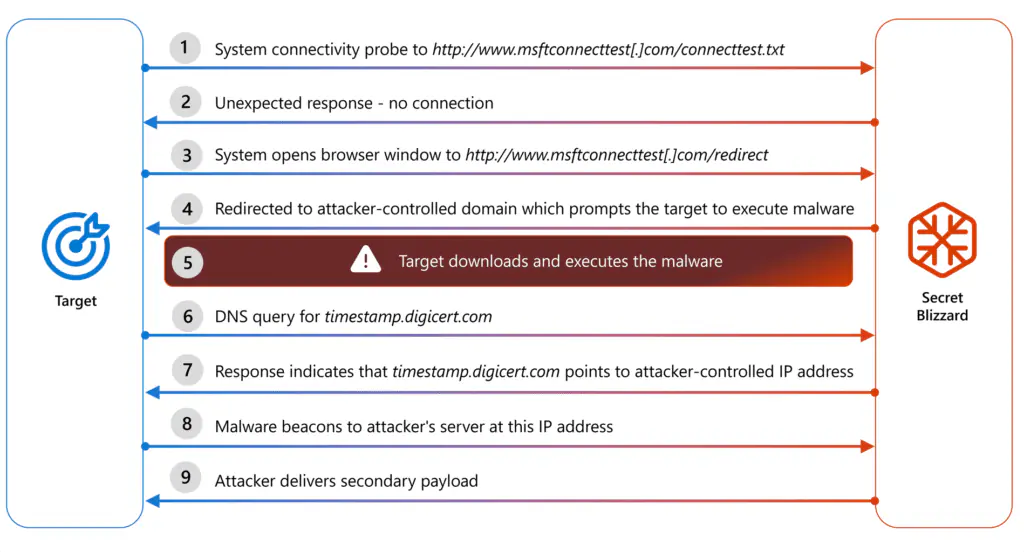

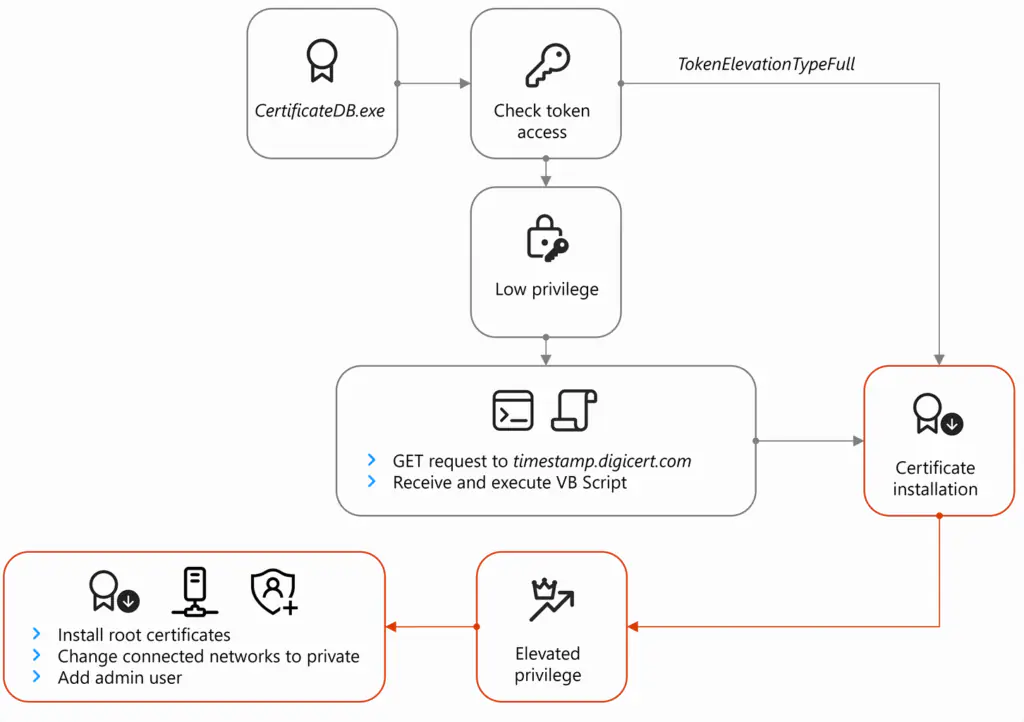

Механизм атаки демонстрирует высокую техническую сложность. В феврале 2025 года наблюдалось использование captive portal - легитимных страниц контроля доступа в сеть, подобных тем, что встречаются в отелях или аэропортах. При попытке устройства проверить интернет-соединение через сервис Windows Test Connectivity, запрос перенаправляется на контролируемый злоумышленниками домен. Пользователь сталкивается с ошибкой сертификата, что провоцирует загрузку ApolloShadow под видом установщика Kaspersky Anti-Virus. Вредоносная программа использует два пути выполнения в зависимости от уровня привилегий системы. При отсутствии административных прав ApolloShadow собирает сетевую информацию о хосте, кодирует данные через цепочку Base64 и отправляет на командный сервер. Ответ содержит скрипт VBScript, который записывается на диск и исполняется.

Microsoft связывает Secret Blizzard с рядом известных хакерских группировок, включая Turla и Venomous Bear. Атаки такого уровня представляют серьезную угрозу для дипломатических миссий и других организаций, работающих в России.

Эксперты подчеркивают, что подобные методы могут использоваться и за пределами России, поэтому защитные меры, такие как использование VPN и строгий контроль привилегий, актуальны для всех уязвимых структур. Microsoft рекомендует организациям усилить защиту с помощью современных решений, включающих облачные технологии и систему предотвращения вторжений.

Кампания Secret Blizzard демонстрирует, насколько изощренными становятся методы кибершпионажа, и подчеркивает необходимость постоянного обновления защитных механизмов, особенно для организаций, работающих в условиях повышенного риска.

Индикаторы компрометации

IPv4

- 45.61.149.109

Domains

- kav-certificates.info

SHA256

- 13fafb1ae2d5de024e68f2e2fc820bc79ef0690c40dbfd70246bcc394c52ea20