Исследователи SEQRITE Labs обнаружили целевую кампанию против российского автомобильного и электронного коммерческого сектора, использующую ранее неизвестный .NET-бэкдор, получивший название CAPI Backdoor. Операция, названная MotorBeacon, демонстрирует сложный многоэтапный процесс заражения, начиная с фишинговых писем и заканчивая устойчивым шпионским ПО.

Описание

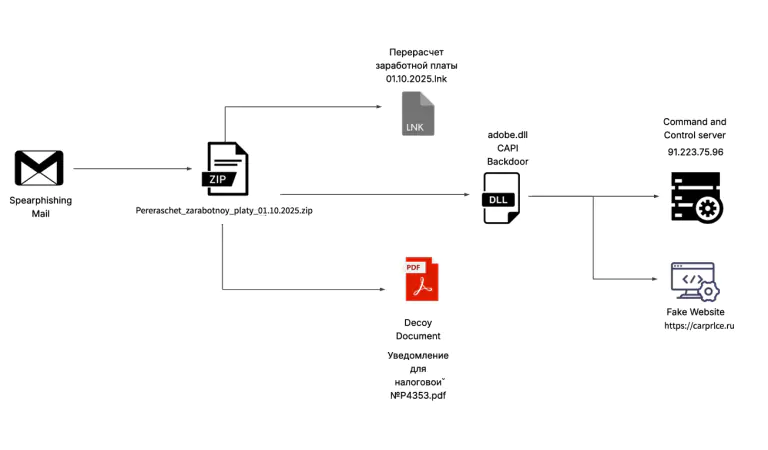

Кампания направлена против компаний автомобильной промышленности и электронной коммерции в Российской Федерации. Первые следы активности были зафиксированы 3 октября 2025 года, когда на Virustotal появился вредоносный ZIP-архив с названием "Перерасчет заработной платы 01.10.2025". Архив содержал фишинговые документы и конечный .NET-имплант CAPI Backdoor.

Внутри архива находился файл LNK с аналогичным названием, который запускал вредоносную DLL через системную утилиту rundll32.exe - технику, известную как LOLBIN (Living Off the Land Binaries). Это позволяет злоумышленникам использовать легитимные системные инструменты для обхода средств защиты.

Фишинговые документы включали PDF-файл "Уведомление для налоговой №P4353.pdf" и XML-документ, имитирующий уведомление об изменениях налогового законодательства. Документ содержал расчеты подоходного налога с демонстрацией перехода с 13% на 15% для доходов свыше 3 миллионов рублей, что создавало правдоподобный предлог для открытия вложений.

Технический анализ показал, что бэкдор CAPI написан на .NET и обладает широким набором шпионских функций. Модуль проверяет права администратора через Security Identifier, обнаруживает установленные антивирусные продукты через WMI-запросы и способен открывать документы-приманки для маскировки своей деятельности.

Особую опасность представляют функции кражи данных: dmp1, dmp2 и dmp3 целенаправленно извлекают информацию из браузеров Edge, Chrome и Firefox, включая историю посещений, закладки, расширения и зашифрованные ключи. Собранные данные архивируются и передаются на командный сервер.

Бэкдор использует сложные методы анти-анализа для обнаружения виртуальных сред. Функция IsLikelyVm проверяет наличие гипервизора, анализирует реестр, SMBIOS, PNP-устройства, дисковые накопители, видеоадаптеры и MAC-адреса на предмет маркеров виртуальных машин. Дополнительные проверки включают наличие реального GPU, производителей дисков, батареи и OEM-производителей системы.

Для обеспечения устойчивости имплант использует два метода: создание LNK-файла в папке автозагрузки и регистрация запланированной задачи через Scheduled Tasks с запуском каждые час в течение семи дней. Оба метода используют rundll32.exe для выполнения вредоносной DLL.

Инфраструктура кампании включает домен carprlce[.]ru, имитирующий легитимный carprice[.]ru, что подтверждает целевой характер атак на автомобильный сектор. Изначально злоумышленники использовали домен, сгенерированный алгоритмом DGA (Domain Generation Algorithm), а затем перенаправили трафик на основной командный сервер.

Сервер управления размещен в сети ASN 39087, принадлежащей P.a.k.t LLC, в то время как фишинговая инфраструктура использовала ASN 197695 организации AS-REG. Порт 443 использовался для командного управления и эксфильтрации данных.

Обнаруженная кампания демонстрирует растущую изощренность атак на промышленные секторы экономики. Использование документов на русском языке с актуальной тематикой, сложные методы уклонения от обнаружения и многоуровневая система сохранения доступа указывают на высокий уровень подготовки злоумышленников. Организациям в целевых отраслях рекомендуется усилить проверку вложений в корреспонденции, обновить системы обнаружения вторжений и внедрить строгие политики выполнения приложений.

Индикаторы компрометации

IPv4

- 91.223.75.96

URLs

- https://carprlce.ru

MD5

- 957b34952d92510e95df02e3600b8b21

- c0adfd84dfae8880ff6fd30748150d32

- c6a6fcec59e1eaf1ea3f4d046ee72ffe