Современные киберугрозы стремительно эволюционируют, и финальное исполнение вредоносного полезной нагрузки уже не является единственным фокусом для специалистов по кибербезопасности. Загрузчики стали критически важным элементом современных атак, выступая основным вектором первоначального доступа и обеспечивая скрытную доставку сложного вредоносного программного обеспечения внутри организации. В отличие от простых полезных нагрузок, загрузчики созданы с конкретной целью: обходить системы безопасности, обеспечивать устойчивое присутствие и создавать благоприятную среду для скрытного исполнения финального этапа атаки. Это делает их более значимой и актуальной угрозой, требующей пристального анализа.

Описание

Недавно был отмечен всплеск активности вредоносной программы HijackLoader. Впервые она появилась во второй половине 2023 года и быстро привлекла внимание благодаря способности доставлять вредоносные нагрузки и использованию оригинальных техник для их загрузки и выполнения. В основном она распространяется по модели «вредоносное ПО как услуга» (Malware-as-a-Service) и наблюдается преимущественно в финансово мотивированных кампаниях по всему миру.

HijackLoader распространяется через поддельные установщики, сайты с отравленным SEO, вредоносную рекламу и порталы с пиратским программным обеспечением и фильмами, что обеспечивает широкую и opportunistческую аудиторию жертв. С июня 2025 года злоумышленники используют платформу Clickfix, которая заманивает ничего не подозревающих пользователей на загрузку вредоносных установщиков в формате .msi, что в конечном итоге приводит к запуску HijackLoader. Затем на машине жертвы загружается DeerStealer в качестве финального исполняемого файла.

Недавно также было замечено, что группа TAG-150 начала использовать CastleLoader/CastleBot, одновременно привлекая внешние сервисы, такие как HijackLoader, в рамках своей расширенной экосистемы вредоносного ПО как услуги. HijackLoader часто доставляет стилеры и удалённые трояны (RAT), постоянно совершенствуя свои методы. Он особенно печально известен передовыми техниками уклонения от обнаружения, такими как: использование процесса-двойника с транзакционными секциями, отвязка системных DLL, прямые системные вызовы под WOW64, подмена стека вызовов и проверки на наличие виртуальной машины.

С момента своего обнаружения HijackLoader непрерывно развивается, представляя постоянную и растущую угрозу для различных отраслей. Поэтому организациям критически важно внедрять и поддерживать непрерывный мониторинг подобных загрузчиков, чтобы снизить риск многоэтапных целевых атак.

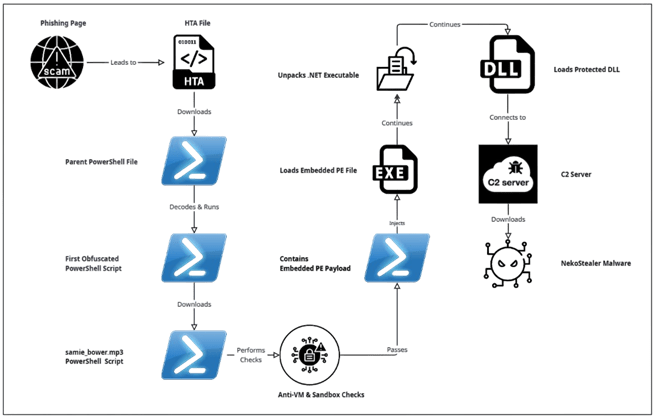

Цепочка заражения начинается с фишинговой кампании на основе CAPTCHA, которую мы идентифицировали как Clickfix (эта техника также использовалась злоумышленниками в июне 2025 года). Файл HTA служит первоначальным загрузчиком, приводя к выполнению файла PowerShell. После декодирования строки в формате Base64 был получен другой сценарий PowerShell, который оказался сильно запутанным, что представляет серьёзную проблему для статического анализа и сигнатурного обнаружения. Вместо использования читаемых строк и переменных он динамически строит команды и значения через сложные математические операции и восстановление строк из массивов символов.

При разрешении этой полезной нагрузки она декодируется в команду, которая, хотя и остаётся нечитаемой, может быть полностью деобфусцирована. После полной деобфускации видно, что сценарий пытается подключиться к URL-адресу для загрузки последующего файла. Файл samie_bower.mp3 представляет собой ещё один сценарий PowerShell, который на более чем 18 000 строк сильно запутан и представляет следующий этап загрузчика. При отладке наблюдается, что этот файл выполняет многочисленные проверки на наличие виртуальной машины, включая анализ количества запущенных процессов и внесение изменений в ключи реестра. Эти проверки, по-видимому, specifically нацелены на чтение идентификаторов VirtualBox для определения, работает ли сценарий в виртуализированной среде.

При анализе сценария было замечено, что финальная полезная нагрузка находится в последних нескольких строках, где первоначальный запутанный загрузчик доставляет окончательную вредоносную команду. После выполнения она проводит декодирование Base64, операции XOR и дополнительные процедуры расшифровки, прежде чем загрузить другой сценарий PowerShell, который, вероятно, внедряет PE-файл. Декодирование этого файла reveals встроенный PE-файл, identifiable по заголовку MZ. Этот PE-файл представляет собой сильно упакованное исполняемое приложение .NET. Исполняемая полезная нагрузка загружает значительный объём кода, вероятно, извлечённого из раздела ресурсов. После распаковки исполняемая полезная нагрузка, по-видимому, загружает DLL-файл, который также защищён, вероятно, для предотвращения обратного проектирования и анализа.

HijackLoader имеет историю использования многоэтапного процесса, включающего исполняемый файл с последующей загрузкой DLL. Этот финальный этап загрузчика пытается подключиться к серверу управления и контроля (C2), с которого загружается вредоносная программа-похититель информации. В данном случае вредоносное программное обеспечение пытается подключиться к URL-адресу, который более недоступен, но попытка подключения соответствует поведению NekoStealer. Этот HijackLoader также участвовал в загрузке других похитителей информации, включая Lumma.

Успешная защита от сложных загрузчиков, таких как HijackLoader, требует смещения фокуса со статических финальных полезных нагрузок на их динамические и постоянно развивающиеся механизмы доставки. Концентрируясь на обнаружении первоначального доступа и промежуточных этапов обфускации, организации могут построить более устойчивую защиту от этой постоянной угрозы. Не менее важно применять проактивный подход на всех уровнях, а не сосредотачиваться исключительно на первоначальном доступе или финальной полезной нагрузке. Промежуточные слои часто являются тем местом, где злоумышленники вносят наиболее значительные изменения для облегчения успешного развёртывания вредоносного программного обеспечения.

Индикаторы компрометации

IPv4

- 91.212.166.51

IPv4 Port Combinations

- 37.27.165.65:1477

Domains

- cosi.com.ar

URLs

- http://77.91.101.66/

- https://1h.vuregyy1.ru/3g2bzgrevl.hta

- https://rs.mezi.bet/samie_bower.mp3

SHA256

- 1b272eb601bd48d296995d73f2cdda54ae5f9fa534efc5a6f1dab3e879014b57

- 3552b1fded77d4c0ec440f596de12f33be29c5a0b5463fd157c0d27259e5a2df

- 37fc6016eea22ac5692694835dda5e590dc68412ac3a1523ba2792428053fbf4

- 50258134199482753e9ba3e04d8265d5f64d73a5099f689abcd1c93b5a1b80ee

- 52273e057552d886effa29cd2e78836e906ca167f65dd8a6b6a6c1708ffdfcfd

- 782b07c9af047cdeda6ba036cfc30c5be8edfbbf0d22f2c110fd0eb1a1a8e57d

- 921016a014af73579abc94c891cd5c20c6822f69421f27b24f8e0a044fa10184

- c03eedf04f19fcce9c9b4e5ad1b0f7b69abc4bce7fb551833f37c81acf2c041e

- D0068b92aced77b7a54bd8722ad0fd1037a28821d370cf7e67cbf6fd70a608c4

- e2b3c5fdcba20c93cfa695f0abcabe218ac0fc2d7bc72c4c3af84a52d0218a82