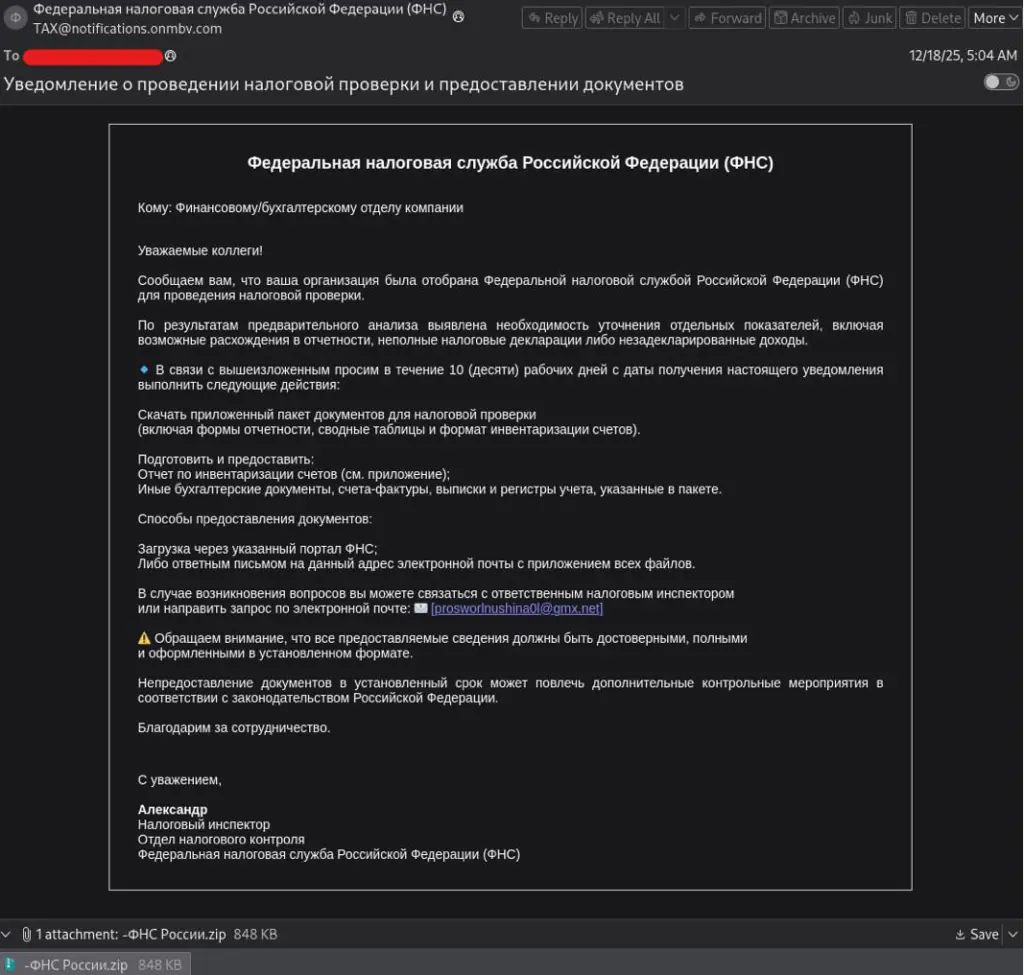

Группа киберразведки Threat Intelligence компании Positive Technologies зафиксировала активность финансово мотивированной хакерской группировки Silver Fox (также известной как Void Arachne). В ходе исследования была обнаружена фишинговая кампания, нацеленная на российские финансовые организации. Злоумышленники рассылали письма, маскирующиеся под уведомления Федеральной налоговой службы о налоговой проверке, и побуждали получателей скачать вложенный архив с «пакетом документов».

Описание

Рассылка осуществлялась с домена onmbv[.]com, зарегистрированного 14 сентября 2025 года и использовавшегося в качестве инфраструктурной базы. В ходе анализа выяснилось, что атаки имеют широкую географию, включая Вьетнам, Индию, Китай, Малайзию, Россию, Сингапур, США, Таиланд, Тайвань, Филиппины, Южную Корею и Японию. Целями, помимо финансового сектора, становились правительственные учреждения, здравоохранение, образование, розничная торговля и телекоммуникации.

Архив содержал набор файлов, включая исполняемый файл, несколько DLL и PNG-изображений. Ключевую роль играли три объекта: исполняемый файл-декой с иконкой PDF, библиотека QQMusicCommon.dll и изображение 9LmcIWuG.png. Сам исполняемый файл не содержал вредоносного кода и служил лишь контейнером для запуска, а также элементом социальной инженерии. На платформе VirusTotal этот файл встречался под разными именами, а загрузки происходили из разных регионов, включая Россию и Тайвань.

Эксплуатация строилась на технике DLL sideloading (подгрузки библиотеки). При запуске исполняемый файл загружал библиотеку QQMusicCommon.dll, замаскированную под компонент популярного китайского сервиса QQ Music. Эта обфусцированная библиотека выполняла роль дроппера (программы-сбрасывателя). Она считывала и расшифровывала полезную нагрузку (payload) из PNG-файла 9LmcIWuG.png, после чего запускала полученный модуль. Таким образом, основная вредоносная функциональность доставлялась скрытно, а контейнером для нее служило обычное изображение.

Во всех выявленных случаях, направленных на Россию, финальной полезной нагрузкой являлся троян удаленного доступа ValleyRAT. Для связи с управляющими серверами использовался C2-сервер (Command and Control) по IP-адресу 207.56.138[.]28. ValleyRAT - это троян на языке C++, позволяющий злоумышленникам выполнять удаленные команды, наблюдать за активностью на устройстве, похищать данные и доставлять дополнительные модули. По функциональности он близок к семейству Gh0st RAT, но рассматривается как отдельное вредоносное ПО (malware), активно распространяемое с 2023 года через фишинг и поддельные установщики.

Параллельно исследователи обнаружили множество архивов, нацеленных на индийские организации и использующих схожую легенду от имени Центрального совета по прямым налогам (Central Board of Direct Taxes). Для части индийских артефактов применялась та же инфраструктура управления, однако был выявлен дополнительный C2-сервер 108.187.37[.]85, характерный преимущественно для этого направления. Независимо от конкретного сервера управления цепочка заражения оставалась неизменной: архив с безвредным .exe-файлом, подгрузка вредоносной DLL и извлечение ValleyRAT из изображения. Отдельные загрузки фиксировались также из Непала и Индонезии, но основной массив атак был сосредоточен на Индии. Активность против индийских компаний началась раньше, чем против российских, и датируется началом декабря 2025 года.

С учетом повторяющихся техник, используемого стека инструментов (ValleyRAT, HoldingHands RAT, Gh0stCringe RAT, Sainbox RAT) и инфраструктурных признаков, а также ранее описанных случаев использования ValleyRAT в финансово мотивированных атаках, наиболее вероятной является атрибуция данной активности группировке Silver Fox. Эта группировка известна своими многоступенчатыми цепочками доставки с применением техник sideloading и скрытой упаковки вредоносной полезной нагрузки в невинные на первый взгляд файлы.

Индикаторы компрометации

IPv4

- 108.187.37.85

- 207.56.138.28

MD5

- 2b6d74dd1a3d7d715a0c7057d7347a9e

- 76fb10281c43c227faae7090736939f2

- 990a0ecf6ced5bf7d7b1f88f2827949f

- 997ee6c829a977efe1c31b66b5ec49f9

- ab9794c41cc40f72a304c6556bf8b377

- b4b0a91ae6c511c6cdb5b17a98f6e261

- c11d05f0432ca97e5029c4f26feb52e7

- d30609b6e7492435a6bdcea67834c996

- e26e5b8e37c2edbc330d319f201d5982