Группа киберпреступников ExCobalt, также известная под названиями Shedding Zmiy, Red Likho и Cobalt Werewolf, продолжает активно атаковать российские организации, демонстрируя высокую адаптивность и постоянное развитие своего инструментария. По данным экспертов компании PT ESC, которые в четвертом квартале 2025 года обобщили результаты расследований, группа значительно модифицировала свои методы работы. Теперь злоумышленники делают ставку на более скрытные способы получения первоначального доступа, такие как компрометация компаний-подрядчиков и эксплуатация опубликованных в интернете RDP-сервисов.

Описание

После проникновения в инфраструктуру ExCobalt применяет связку специализированных средств. Для удаленного управления и постэксплуатации используется бэкдор Cobint. Построение каналов связи и маршрутизация трафика осуществляются через сетевые туннели GSocket и Revsocks. Для шифрования данных и вымогательства применяются различные программы-вымогатели: Babuk для узлов Linux и гипервизоров VMware ESXi, а также LockBit для систем Windows.

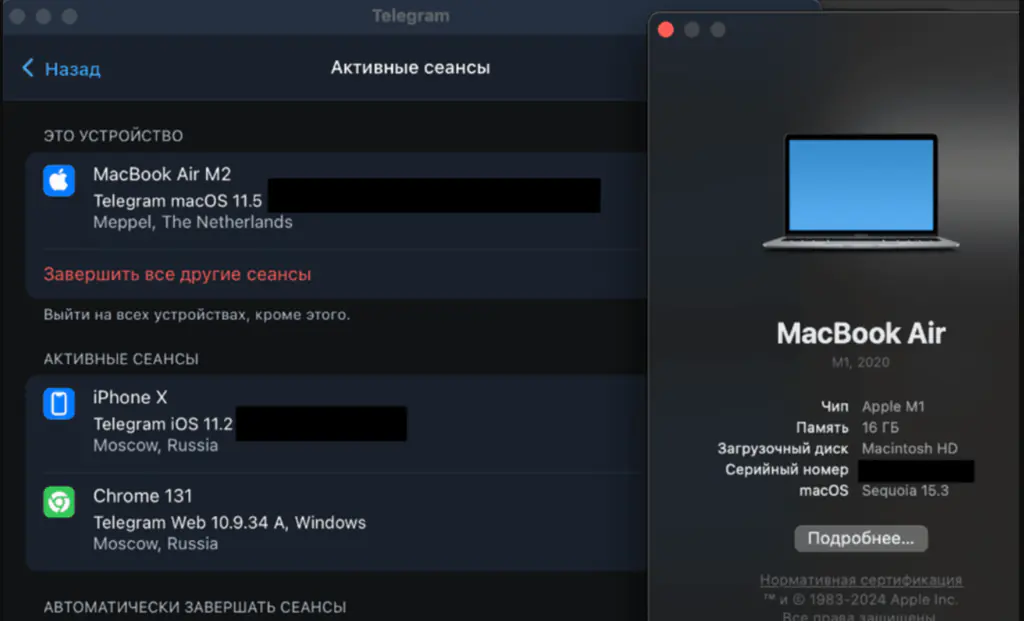

Особое внимание в своей деятельности группа уделяет хищению учетных данных и захвату доверенных коммуникационных каналов. Например, ExCobalt активно компрометирует Telegram, похищая каталог "tdata" с устройства жертвы, что позволяет получить доступ к учетной записи и завершить все активные сессии на других устройствах пользователя. Параллельно используется стилер для Outlook Web Access, где вредоносный код внедряется в компонент Flogon. Этот код перехватывает вводимые учетные данные и передает их злоумышленникам.

Для закрепления в атакованной инфраструктуре группа освоила новый метод, ранее не наблюдавшийся в ее арсенале. Злоумышленники размещают веб-шеллы в виде файлов с расширением ".epf", которые реализуют механизм внешних обработок в программных продуктах «1С». Этот подход позволяет выполнять произвольные команды в среде «1С» и сохранять контроль, используя легитимные механизмы бизнес-приложения, что усложняет обнаружение.

В Linux-сегментах ExCobalt фокусируется на долговременной устойчивости и скрытности. Ключевую роль здесь играет руткит уровня ядра PUMAKIT, который маскирует присутствие зловреда и обеспечивает скрытое управление. Он использует методы исполнения без записи на диск, перехватывает системные вызовы для сокрытия артефактов и извлечения данных. Механизмы закрепления включают нетривиальные техники, например, подмешивание SSH-ключа в "authorized_keys" непосредственно в оперативной памяти, без модификации файла на диске.

В качестве альтернативного инструмента для Linux применяется Octopus, решающий задачи повышения привилегий и обеспечения персистентности. Он модифицирует легитимные бинарные файлы и системные сервисы, включает набор локальных эксплойтов и обладает функцией внедрения полезной нагрузки в системные компоненты. Важно, что вредоносная нагрузка хранится внутри самого инструмента, что повышает его автономность и снижает необходимость дополнительной загрузки файлов на этапе закрепления.

Эксперты отмечают, что география атак ExCobalt не ограничивается Россией и включает Беларусь, Индонезию и Сербию. Под угрозой находятся организации из широкого спектра отраслей: от финансового сектора, здравоохранения и телекоммуникаций до аэрокосмической промышленности, энергетики и розничной торговли. Постоянная эволюция инструментов и тактик этой группы, таких как использование руткитов уровня ядра и эксплуатация бизнес-приложений, требует от компаний повышенного внимания к защите периметра, мониторингу аномальной активности внутри сети и строгому контролю доступа к критическим системам.

Индикаторы компрометации

IPv4

- 89.23.113.204

Domains

- ccdertsfrp1.wris.monster

- cckitsfrp1.n3x1lo.pro

- cddcvesfhfp1.wris.monster

- chronback49in.duckdns.org

- cnhgenfhfp2.wris.monster

- cumfpo90sing.agddns.net

- deefveskiip2.wris.monster

- fira24sonstablee.agddns.net

- laipros50.agddns.net

- procdia42ecte.agddns.net

- qdkitsorp2.n3x1lo.pro

- qdprtsorp2.wris.monster

- qxpngendvvp1.wris.monster

- rhel.opsecurity1.art

- sec.opsecurity1.art

- viedeu98.agddns.net

MD5

- 00e6c33906e956aa744a928f19d858cf

- 034a56c1526af1ca76b0c368736d66ee

- 0412d580628ec74f47bf4c80addefd1f

- 262d7599f1263409dbdc402e36658bd7

- 2d8e0f4d649bffba0b13998ac2635b21

- 38e3824655c1b2cca7d8ad21469c59ae

- 3e281360bb3fe81745269cf04aab3add

- 43cd2a19b815c609e3b5927d3ab59a67

- 5a7618521010279e14a6b752fb32faf3

- 60d1462836deb5775e2fb7a345767f98

- 6477933a1ca153ba23ade3c6ac14b878

- 6c0bbb73250887335d7dfe6008d3a6a3

- 731ccbf1536f99d7c08707c2323b4259

- 864ee7604990860e0959e118e3197a96

- 9b4081417f9f77225e280b92038d83e3

- a58aee3a597b38572ecff77a039a35a1

- b2e48c9ab63e4e4a5cc76fcab6e832b0

- bceac4f5287f6bf051c1d0c007e37ec8

- c72a27afeb2ea77a319c578ef5484d45

- cf86d9ce0e1d5781b999dbb763d6536d

- d8baba26b5450be7f1ec35616f4e0703

- dede001b1c3aed205c243ac0de86d12f

- ea6369c302257dd8650b9f30d3e4c4a3

- fb461046a25b936abfbf89168d916e98