Исследователи кибербезопасности обнаружили новую кампанию социальной инженерии, где злоумышленники используют устаревшие файлы VBS для распространения троянской программы Backdoor.XWorm. Атака начинается с фишингового письма с темой "счета-фактуры", которое содержит вложение с расширением .vbs, маскирующееся под финансовый документ.

Описание

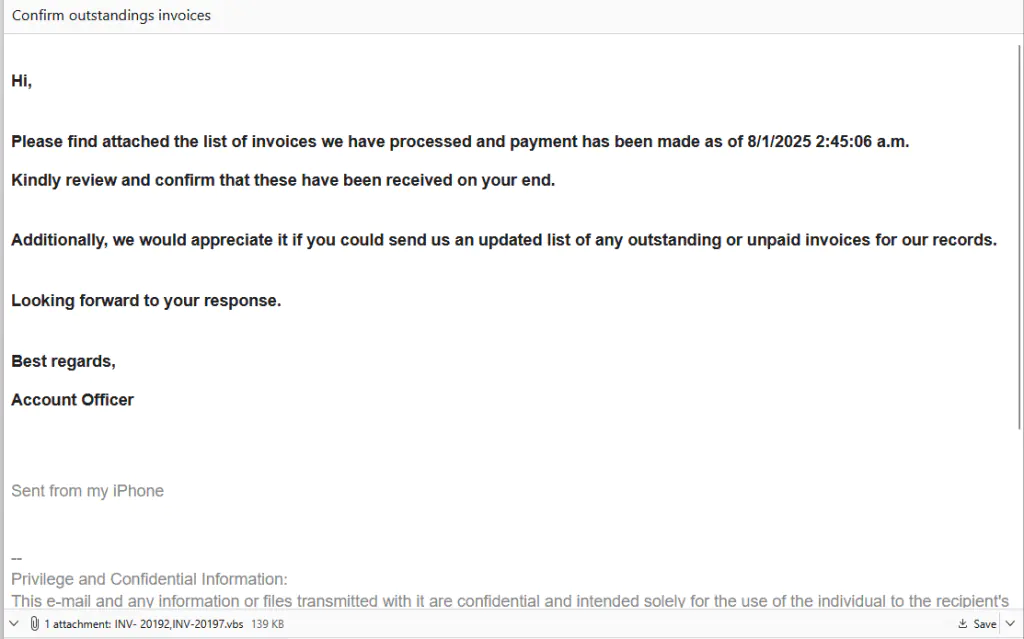

Электронное письмо составлено профессионально и содержит стандартный запрос на подтверждение получения платежей. В тексте сообщения отправитель вежливо просит проверить прикрепленный список обработанных счетов-фактур и предоставить информацию о неоплаченных документах. Подпись указана как "Account Officer" без конкретных контактных данных, что является первым признаком возможного мошенничества.

Основная угроза скрывалась в файле с названием INV-20192,INV-20197.vbs. Файлы VBS (Visual Basic Script) представляют собой устаревший формат скриптов, который практически не используется в современной деловой переписке. Большинство корпоративных систем безопасности автоматически блокируют такие вложения, поскольку они могут выполнять произвольный код на компьютере пользователя без дополнительных запросов.

При открытии VBS-файла запускается многоступенчатый процесс загрузки вредоносного программного обеспечения. Сначала скрипт создает файл IrisBud.bat во временной директории системы, затем копирует себя в профиль пользователя под именем aoc.bat. Особенностью данной атаки является использование техник обфускации, когда код намеренно усложняется для затруднения анализа.

Конечной целью атаки становится загрузка Backdoor.XWorm - троянской программы удаленного доступа, распространяемой по модели malware-as-a-service (MaaS). Данная модель позволяет киберпреступникам арендовать вредоносное программное обеспечение и использовать инфраструктуру поставщика для управления атаками. После установки XWorm предоставляет злоумышленникам полный контроль над зараженным компьютером.

Функциональность трояна включает кражу файлов и учетных данных, запись нажатий клавиш, скрытое наблюдение за пользователем и установку дополнительного вредоносного программного обеспечения, включая программы-вымогатели. Все действия выполняются в фоновом режиме без видимых окон или уведомлений, что затрудняет обнаружение угрозы.

Исследователи отмечают, что использование устаревших форматов файлов становится все более популярной тактикой среди киберпреступников. Многие пользователи и системы безопасности могут не ожидать угрозы от таких, казалось бы, устаревших технологий. При этом VBS-скрипты сохраняют полную функциональность в современных версиях Windows и могут эффективно обходить базовые системы защиты.

Для предотвращения подобных атак эксперты рекомендуют проявлять особую осторожность при работе с неожиданными вложениями в электронной почте. Критически важно проверять отправителя через известные контактные данные, а не просто отвечать на подозрительное письмо. Также необходимо настроить отображение полных расширений файлов в операционной системе, чтобы видеть реальный формат вложений.

Корпоративным пользователям следует рассмотреть возможность полного блокирования VBS-файлов на почтовых шлюзах. Современные бизнес-процессы практически не используют данный формат для обмена документами, поэтому его присутствие в деловой переписке почти всегда свидетельствует о злонамеренных намерениях.

Регулярное обновление антивирусного программного обеспечения и использование решений с функциями веб-защиты значительно снижают риск успешной атаки. Однако человеческий фактор остается ключевым элементом безопасности, поэтому постоянное обучение сотрудников основам кибергигиены является необходимым условием защиты от современных угроз.

Обнаружение мутекса 5wyy00gGpG6LF3m6 в ходе анализа подтвердило принадлежность вредоносного кода к семейству XWorm. Mutex (взаимоисключающая блокировка) используется программами для предотвращения многократного запуска и служит уникальным идентификатором, позволяющим исследователям быстро классифицировать угрозу.

Данный инцидент демонстрирует, что киберпреступники продолжают эффективно сочетать простые методы социальной инженерии с технически сложными механизмами доставки вредоносного программного обеспечения. Сочетание устаревших форматов файлов с современными троянскими программами представляет особую опасность, поскольку обходит ожидания пользователей и может оставаться незамеченным стандартными системами защиты.

Индикаторы компрометации

SHA256

- 0861f20e889f36eb529068179908c26879225bf9e3068189389b76c76820e74e

Mutex

- 5wyy00gGpG6LF3m6