В сентябре 2024 года исследователи Netskope Threat Labs обнаружили новую версию вредоносного ПО XWorm - 6.0. Этот вариант демонстрирует значительные изменения по сравнению с прошлыми версиями, включая улучшенные механизмы защиты от анализа и новые методы скрытности. Зловред по-прежнему распространяется через социальную инженерию, используя сложную цепочку заражения, направленную на скрытую установку и долгосрочное присутствие в системе.

Описание

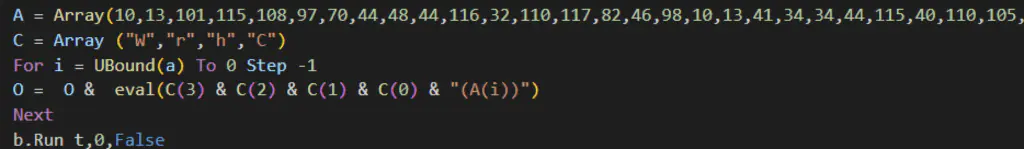

Как и в предыдущих случаях, инфекция начинается с VBScript-файла, который, вероятно, попадает на устройство жертвы через фишинговые письма или поддельные загрузки. Скрипт содержит обфусцированный код, который динамически восстанавливает вредоносную полезную нагрузку, избегая обнаружения традиционными антивирусными решениями. После активации он удаляет собственную метку Zone.Identifier, которая может указывать на загрузку из ненадежного источника, и запускает PowerShell для скачивания дополнительного скрипта.

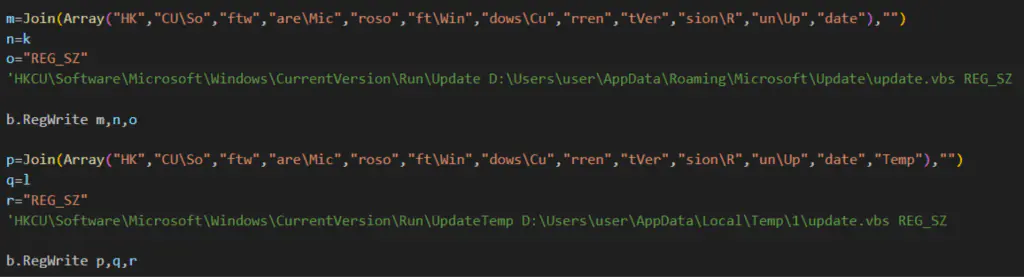

Одним из ключевых изменений в XWorm 6.0 стало использование новых методов для обеспечения устойчивости в системе. В отличие от старых версий, которые полагались на планировщик задач, новая модификация записывает себя в реестр через ключ Run, дублируя вредоносный скрипт в каталогах TEMP и APPDATA. Это позволяет зловреду автоматически запускаться при каждом старте системы, даже если пользователь пытается его удалить.

Еще одной особенностью новой версии стал механизм обхода AMSI (Antimalware Scan Interface) - системы, предназначенной для выявления вредоносного кода в памяти. XWorm модифицирует библиотеку CLR.DLL, заменя строку "AmsiScanBuffer" на нулевые байты, что делает невозможным сканирование подозрительных процессов. Эта техника была позаимствована из публичных репозиториев GitHub, что свидетельствует о тенденции киберпреступников использовать открытые исследования для совершенствования своих атак.

После проникновения в систему XWorm загружает основной модуль из публичного GitHub-репозитория и запускает его непосредственно в памяти, что усложняет обнаружение. В новой версии зловред также получил функцию защиты от завершения процесса: если у него есть права администратора, он помечает себя как критический процесс. Попытка его остановки приведет к аварийному завершению работы системы, после чего вредонос автоматически восстановится через реестр.

Для противодействия анализу XWorm 6.0 включает несколько новых техник. Например, он прекращает работу при обнаружении Windows XP, что может быть попыткой избежать запуска в устаревших песочницах. Кроме того, он проверяет IP-адрес устройства через сервис IP-API и завершается, если тот принадлежит дата-центру или хостинг-провайдеру, что характерно для исследовательских сред.

Появление XWorm 6.0 подтверждает, что авторы вредоносного ПО активно работают над повышением его живучести и скрытности. Это подчеркивает необходимость постоянного обновления защитных механизмов и мониторинга необычной активности в корпоративных сетях. Исследователи рекомендуют уделять особое внимание подозрительным скриптам и PowerShell-командам, которые могут быть частью цепочки заражения.

Индикаторы компрометации

Domain Port Combinations

- 4.tcp.eu.ngrok.io:10992

URLs

- https://files.catbox.moe/3yb2zi.ps1

- https://github.com/MockaPro/XX/raw/refs/heads/main/Microsoft.exe

SHA256

- 4648ce5e4ce4b7562a7828eb81f830d33ab0484392306bc9d3559a42439c8558

- 9dd4902099e23c380596e7061482560866e103d2a899b84e0b6ff98c44c494e4

- c4c533ddfcb014419cbd6293b94038eb5de1854034b6b9c1a1345c4d97cdfabf

- e73f48fe634a0c767bd596bbd068a13be7465993633fd61ccda717a474ee2db2

Mutex

- ltXMbde5kPWu9uZp