Группа киберразведки Positive Technologies в четвертом квартале 2025 года зафиксировала активность хакерской группировки, известной под именами Werewolves, Lone Wolf или Moonshine Trickster. Злоумышленники проводят изощренную фишинговую кампанию, направленную на компании в сферах энергетики, финансов, телекоммуникаций и логистики. В ходе атаки применяются методы скрытой доставки вредоносного ПО (malware) с использованием стеганографии и сложная многоступенчатая цепочка исполнения, которая завершается развертыванием в памяти системы инструмента Cobalt Strike Beacon, часто используемого для дальнейшего проникновения и кражи данных.

Описание

Группировка Werewolves, по данным аналитиков, начала свою деятельность примерно в 2023 году. В своем арсенале она использует как собственные разработки, так и известные инструменты, включая LockBit (программа-вымогатель, ransomware) и Cobalt Strike (фреймворк для пентеста, часто используемый злоумышленниками). География их атак широка и включает Россию, Италию, Нидерланды и Гану. Целями становятся организации из критически важных отраслей: энергетика и электроснабжение, финансовый сектор, телекоммуникации, технологические компании, производство, розничная торговля, логистика, нефтегазовая промышленность и индустрия гостеприимства.

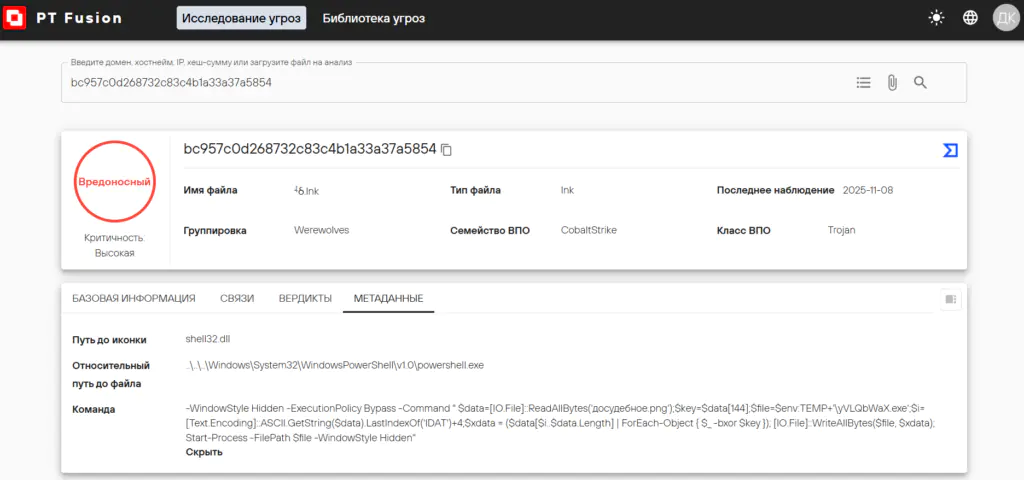

Новая кампания начинается с классического, но эффективного вектора - фишингового письма. В письме содержится архив, внутри которого злоумышленники разместили два файла: размытое изображение с названием «досудебное.png» и ярлык «сверка.lnk». При открытии вредоносного ярлыка запускается PowerShell со специальными параметрами, которые обеспечивают скрытое выполнение и обход политики безопасности Windows.

Далее скрипт выполняет сложную операцию по извлечению скрытой полезной нагрузки (payload). Он читает данные из прикрепленного изображения PNG. Ключ для расшифровки (XOR-ключ) извлекается из 145-го байта файла. Затем скрипт находит в структуре изображения последний маркер чанка IDAT - стандартного блока данных в PNG-файлах. Информация, скрытая после этого маркера, декодируется и сохраняется во временной папке системы как исполняемый файл с именем "%TEMP%\yVLQbWaX.exe", который немедленно запускается в скрытом режиме.

Этот подход, когда вредоносный код скрывается внутри корректного графического файла, представляет собой использование стеганографии. Конкретный метод извлечения полезной нагрузки из сегмента IDAT концептуально повторяет известные техники класса IDAT loader, что позволяет обмануть некоторые системы безопасности, не проверяющие содержимое изображений на скрытые вложения.

Следующий этап атаки демонстрирует многоступенчатость и гибкость злоумышленников. Запущенный исполняемый файл "yVLQbWaX.exe" пытается обратиться по внешнему адресу "ezstat[.]ru/flowersforlove.gif". Этот домен выполняет роль редиректа и перенаправляет трафик на контролируемый злоумышленниками ресурс "valisi[.]ru", где размещен вредоносный HTA-файл. Файл выполняется с помощью системной утилиты "mshta.exe".

HTA-файл содержит код на VBScript, который, в свою очередь, снова инициирует выполнение PowerShell. На этот скрипт распаковывает строку, закодированную в Base64, которая представляет собой сжатые gzip-данные. После распаковки в памяти выполняется итоговый шеллкод, соответствующий Cobalt Strike Beacon. Финальная стадия атаки реализует так называемую рефлективную (бесфайловую) загрузку, когда вредоносный код исполняется непосредственно в оперативной памяти, не оставляя следов на диске, что серьезно затрудняет его обнаружение традиционными антивирусными средствами.

Таким образом, группировка Werewolves демонстрирует высокий уровень технической подготовки, комбинируя социальную инженерию, методы сокрытия данных (стеганографию), многоэтапную доставку вредоносного кода и финальную бесфайловую фазу. Подобные сложные цепочки атак требуют от компаний, особенно из указанных критических секторов, усиления мер защиты. Эксперты рекомендуют повышать осведомленность сотрудников о фишинге, тщательно проверять вложения из непроверенных источников, обновлять системы безопасности и внедрять решения, способные анализировать поведение процессов и обнаруживать аномальную активность в памяти, например, расширенные системы обнаружения и предотвращения вторжений (IDS/IPS).

Индикаторы компрометации

IPv4

- 188.120.232.76

Domains

- ecols.ru

- valisi.ru

MD5

- 38bcebee4a5c0a18a4794ad7c882e536

- aed3b15ef7c731cdc8e84c0de42adcdc

- bc957c0d268732c83c4b1a33a37a5854

- ec2924d70d86d24e911202b1523c1858