Группировка Hive0117, также известная под названиями Watch Wolf, Ratopak Spider и UAC-0008, вновь продемонстрировала активность. В декабре 2025 года специалисты по киберразведке TI-департамента Positive Technologies зафиксировали массовую фишинговую рассылку, нацеленную на организации в сфере строительства. Это событие подтверждает устойчивый интерес группировки к критически важным отраслям промышленности и инфраструктуры.

Описание

Активность Hive0117 отслеживается с 2022 года. Группа использует широкий арсенал инструментов, включая RAT DarkWatchman, бэкдор Buhtrap, удалённый доступ FlawedAmmyy и UltraVNC. География её операций обширна, охватывая Латвию, Литву, Россию, США, Украину и Эстонию. При этом целевыми секторами для атак являются не только строительство, но и логистика, производство, энергетика, телекоммуникации, сельское хозяйство, гостиничный бизнес, розничная торговля, финансовые и технологические компании, а также государственные учреждения.

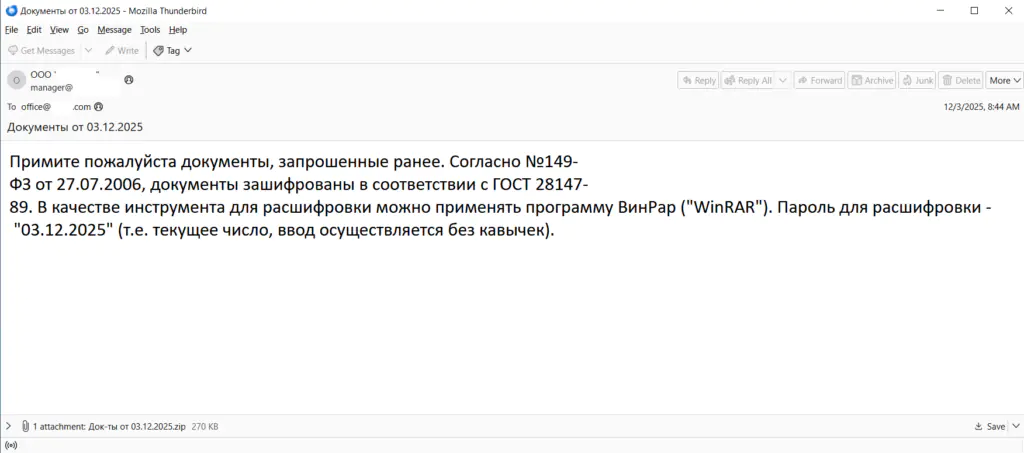

Последняя кампания не принесла значительных тактических новшеств. Механика заражения осталась прежней, что соответствует ранее задокументированным специалистами PT ESC цепочкам. Злоумышленники рассылали письма с типовой легендой, содержащие вложение с архивом. Пароль для его открытия был указан непосредственно в тексте сообщения, что является стандартным методом обхода простых почтовых фильтров.

После извлечения содержимого архива жертва видела исполняемый файл, имя которого дублировало тему письма для большей убедительности. Запуск этого SCR-файла инициировал сложный процесс развёртывания вредоносного ПО. Сначала в системе распаковывались два ключевых компонента: кейлоггер на PowerShell и вредоносный скрипт на JavaScript. Затем JavaScript-код запускался с помощью легитимного системного процесса wscript.exe. Для введения пользователя в заблуждение и маскировки вредоносной активности на экране отображалось правдоподобное окно с сообщением об ошибке, в то время как основной скрипт продолжал работу в фоновом режиме.

Следующим критически важным этапом атаки стало обеспечение постоянного присутствия в системе. При первом запуске вредоносное ПО создавало задачу для автозапуска в Планировщике заданий Windows, а также прописывало служебные параметры в реестре операционной системы. Для снижения риска обнаружения скрипт предпринимал дополнительные действия по самозащите. В частности, он добавлял себя в список исклющений встроенного антивируса Microsoft Defender. Более того, при наличии у процесса административных привилегий, вредоносная программа очищала точки восстановления системы, что серьёзно затрудняет последующее восстановление и анализ.

Особый интерес представляет гибридный механизм работы с командными серверами. Агент сначала пытался подключиться к заранее заданному жёсткому списку доменов. Успешный, или «рабочий», домен затем кэшировался в реестре для последующего использования. Если доступ к кэшированному адресу был невозможен, вредоносное ПО переключалось на генерацию доменных имён через алгоритм DGA. Этот механизм позволяет создавать большое количество потенциальных адресов для управления, что осложняет их блокировку. После этого происходил подбор пула валидных C2-серверов из сгенерированного списка.

Кейлоггер, ответственный за перехват ввода с клавиатуры, хранился в реестре в зашифрованном виде с использованием XOR-кодировки. Для своей работы он запускал «тихий» процесс PowerShell в скрытом режиме. Полезная нагрузка передавалась через командную строку powershell.exe в кодировке Base64. Собранные данные о нажатиях клавиш затем передавались JavaScript-кодом на управляющий сервер злоумышленников.

Эта многоэтапная и хорошо продуманная атака демонстрирует высокий уровень профессионализма группировки Hive0117. Использование легитимных системных инструментов, таких как PowerShell и wscript, техника «живи-за-счёт-земли», сложная система обеспечения устойчивости и гибкая инфраструктура управления - всё это характерные признаки развитой угрозы. Организациям в целевых отраслях, особенно в строительстве, рекомендуется усилить обучение сотрудников по распознаванию фишинга, ужесточить политики запуска исполняемых файлов из почтовых вложений и внедрять решения для поведенческого анализа, способные обнаруживать аномальную активность скриптов и PowerShell.

Индикаторы компрометации

IPv4

- 91.92.240.129

Domains

- vektor-k.cfd

MD5

- 4654d6573891a3ac533b3df11e76fb3c

- 58a5c25a1df158bf656bcfb3b205d837

- 61b417786b39f3a49b398fbf5a214480