В течение 2024-2025 годов группа хакеров под названием Goffee провела серию целевых атак на российские организации, используя ранее неизвестные инструменты и усложнённые методы скрытия своей активности. Атаки были направлены на длительное присутствие в инфраструктуре жертв с минимальными шансами на обнаружение. Об этом свидетельствуют результаты расследований, проведённых экспертами по кибербезопасности.

Описание

Группировка начала активность ещё в 2022 году, но до недавнего времени оставалась малоизученной из-за ограниченной публичной информации и фокуса на российский сегмент. В ходе анализа инцидентов специалисты обнаружили использование как открытых инструментов, так и собственных разработок злоумышленников, адаптированных для Unix-систем. Для усложнения анализа кода применялись упаковщик Ebowla, обфускатор для Golang - garbler, а также собственный алгоритм шифрования трафика и вредоносных файлов.

Одним из ключевых инструментов, обнаруженных в арсенале группировки, стал руткит Sauropsida, работающий под Linux. Это модифицированная версия опенсорсного проекта Reptile, которая позволяет скрывать процессы, сетевые соединения и файлы, а также обеспечивает удалённое управление системой. Руткит состоит из пользовательской и ядерной частей, использует перехват системных вызовов и поддерживает механизм обратной связи через зашифрованные UDP-пакеты.

Для туннелирования трафика Goffee применяли инструменты DQuic и BindSycler. DQuic представляет собой UDP bind shell, использующий протокол QUIC для обеспечения надёжного и скрытного канала связи. BindSycler, написанный на Go, туннелирует трафик через SSH и поддерживает работу в режимах TCP и UDP. Оба инструмента обфусцированы и используют шифрование для защиты передаваемых данных.

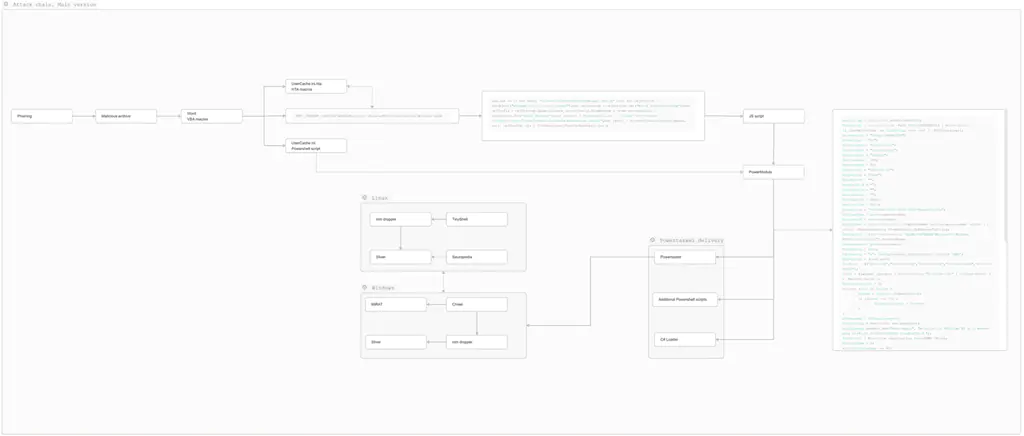

На начальных этапах атак группировка использовала фишинговые письма, маскируясь под государственные структуры, такие как Минпромторг России. Для доставки вредоносных нагрузок применялись уязвимости, включая CVE-2025-6218 и неизвестную уязвимость в WinRAR, позволяющую осуществвать Path Traversal при распаковке архивов. После получения доступа в систему злоумышленники загружали дополнительные модули, такие как PowerTaskel и owowa, а также агент фреймворка Mythic под названием MiRat.

Сетевая инфраструктура Goffee отличается использованием российских IP-адресов и хостингов, таких как MivoCloud, Aeza и VDSINA. Это позволяет группировке маскировать активность под легитимный трафик и избегать блокировок по геолокации. Домены регистрируются через Namecheap и NameSilo, часто с использованием зон .ru, .рф, .com и .org. Для фишинга применяется инструмент GoPhish, а ссылки на вредоносные нагрузки имеют большую вложенность и случайные названия директорий.

Эксперты отмечают, что группировка тщательно скрывает свои командные серверы, используя динамические DNS и шифрование трафика. Вредоносные файлы упаковываются в зависимости от операционной системы: для Windows применяется Ebowla, для Linux - алгоритм RolMod13, который также используется для шифрования строк и сообщений.

Активность Goffee привела к реальным последствиям, включая сбои в бизнес-процессах поражённых организаций. Несмотря на это, группа остаётся малоизученной из-за targeted характера атак и сложности анализа их инструментов. По мнению исследователей, выявленные техники и сетевой профиль позволяют прогнозировать дальнейшую активность группировки и разрабатывать меры защиты.

В целом, методы Goffee демонстрируют высокий уровень профессионализма и адаптивности, что делает их одной из наиболее устойчивых угроз для российского сегмента киберпространства.

Индикаторы компрометации

IPv4

- 109.107.189.187

- 193.124.44.63

- 195.19.93.162

- 213.171.4.200

- 81.30.105.154

- 89.110.88.155

- 89.110.98.26

- 94.242.51.73

Domains

- archive-linux.com

- auntastic.com

- axenixservices.com

- circlewinds.org

- crystalarticles.org

- eliteheirs.org

- forbidfashion.org

- get.astrarepository.com

- impact-dns.ru

- indoorvisions.org

- it-enterprise.cloud

- kranzlerbar.com

- minpromtorg.msk.ru

- minprontorg-gov.ru

- pestctlsvc.host

- rt-inforu.ru

- sajjooapnindazoa.com

- sopranosolutions.com

- studiomisery.org

- sumbetray.org

- trailtastic.org

- vks.bft-holding.com

- winetwist.org

MTLS

- mtls://167.235.239.144

- mtls://188.246.166.157

- mtls://194.28.29.122

MD5

- 1670035385c9031f79566c6f73fb9743

- 170353740e54365f3c9427e13bb18a11

- 1f3e8bb88adb28013f3abba66da1503f

- 2a432ac7219628ae7048b6af1c100935

- 415c0d6b6c031b50f701ceb2b5b29ad8

- 46df3ddd0694ddc04b084e67e7733a22

- 4a95be09a71d9f0cae7a2151b1221451

- 5a82c4825118774c327a9e9dbd904663

- 5f4bcab77529893dea7cf3706bef3909

- 645947d1fbfe5d0912d5979412e25bc1

- 659674613c01dbe70c4de95b4f37a0bd

- 67daddd8fd8a59c8b3d40ea433efd6ff

- 6b4d7a63aa2a8b2a5a3fbad6c8e6533e

- 7594641f71b26f6def7a9647d2080015

- 78a77a883544c5787d010733a584f051

- 829ec8673618ef67611d4ced5107ee85

- 846215dbf7c500cf686b71ecfc3a9761

- 8d916b03655381b837c87808bdb7f93f

- 942220fc9382f44ae82061d1fc63f41e

- 94ce8bce960fdaca05733e42dcfc03d5

- 9a69b948e261363463da38bdbf828b14

- c07574f8a752167b1577b110c3a68e71

- c42540efe317b63fe0a9ea912bbf00cf

- c431f6e9c8ef3529b322b91c6eb39536

- d022666eff6f54446cd71c20b9cfb27f

- d176b7b5040d7bb32bae4d5c3c3b6aaf

- d94f2bad4dfdfb8925fd1e9b7ba06d40

- e240435330ead8c5064f14c90e3c3165

- e2c77f31a24aea7093b751fa8d47d9b9

- eaba94b5237d2625fa38bc924e5347c4

- f29c635213a6fb4058083ae657ec87ad

- f8fdda927020c56681b01e3b86e2b940

SHA1

- 093a3caf4a718aa7d3158c9a5d039eb8737ea792

- 094fe4869b4702d1bb8d872b2b794123c993d862

- 23708d1fdcd7ba65c2b2fc676cee707e746a2dd9

- 27c8ca5e9bf4fa6cc91484c5ef800f2e34e97149

- 30a265669513ed5c3a577214c4a5dbe3dd4bb196

- 33a815ea06c0b286bec4eb5596b9b6b5d9978c15

- 3bf69b1fd60a7c81be2437f91d959828019f9d75

- 3ef7f67934067fbecae32b2096f385a4d1a48626

- 3f7e4ee5dd6bed96d1eaa8e9822fa1ce4f25e090

- 40e647d61a00fd7240e54dba45ce95c5d33cae43

- 4175cd2f48d8122ff040bfc7dfc27ee5de7f7a4d

- 5188ba57cd4cbdddaf3b4f067555ba0d8a825827

- 5b3886faebab302a0f845decfeaabd714f5542de

- 6c0e52b8ed746b5b8ebef1ef2226093260659ae8

- 7ff3d32e78c5626135a73bba4a011058f714ae86

- 82c8727ca3a81526a7e5b946abf8b10478051d8f

- 8f616ff283d03c62a43bc18d454fd7266001fbbe

- 93ce07e5f9b7ca94cccff38fb0a59707f029a70d

- 971181ad84a531336a7bd2d219f6a731c7b33876

- 98b3e00884a070642081301bca4211a838012856

- 9dba0604ecb4bd81cc5ca1ba800e76ac155ba1e9

- a7f84bc95f27fe9cabe29ae46052974893286abf

- a9a6aeb764f8f2d2258c78dbf839e9b4ae3c9bd1

- b610ff2ad9791d17203609d747c5dfe947304591

- b7bba4a216f4910f5072019bb4a2022ccf098c75

- cad854a40414c4189b265274e4f61812684c6c90

- cd4b7917ffd66c38856a59018d085bfd811c7a0e

- cfce066812bd4b8720e87700f671bf04d111df56

- d3820a1248bf54ce8a3d05bf688bcd97e1c41d8e

- da6365c99a6ab2149158e67c1296ae2001a3eb98

- dabb1e13bcbfcc7d283638568049e10bf4604ab1

- faca1f6525ef9f76204b32f0129c89b15b7bfcd4

SHA256

- 18f21acc9d891de3718b4dbac3728874006dba67ba2f28f5ea2c0cb4c13c7fe5

- 1a06af232aea96634ad1437bd9ce4ea8a17e2f7f9f570e1aab7134024e407871

- 236aba76d427111e8c140604ead9c4ab86264b1ae197fc26fadb33c46be94289

- 2446f97c1884f70f97d68c2f22e8fc1b9b00e1559cd3ca540e8254749a693106

- 28a2b98ae214376ccd549a8b0dccafad31c8b234d0b81a0e8817579566615567

- 2c5da865cddf35a0143ddf77b0679e7e234a2a7eba2abeaa24a41ab6cafc60b2

- 34874abe99d6e47084615c4f012a467920312b2353e338722f771110a9c1a5f8

- 4360db4463a676daa46dcc6e2b6608ee6ddea32f46c13699fe71ec647bf2c74a

- 43e22f52633963c3e31d943c9393237beca61b9aea06175d09051d655515a812

- 453c4a7abb661ee95280ac7679b9debfaa2008d8d5a1a61e310437825d605b1f

- 4c1e81840685e1fd5cf8b3efd576858d376cb83db6e49332b8785bd8483b6a89

- 55aa6fb21c9a93222e028bf4171b303fdd1af371d1dd33c0521bf1f1c9db49d8

- 613462c4258a0060e9d77da49d6b4e8fe6dc8c0f62adef03ed9a26cedb4931a8

- 700bfc68c40c3ed1cf43527efc32a0f08ccc759cf94fb292b23c2d2e9b542f77

- 8bb3a199130de8f860c3d1f8867c2af59e22bbd40ad2c016db5152f77c741c46

- a6f3afccd28eb04f626cb9f34bd83f8dca77e8435b315a83b290f124d46da4b9

- aca62103ed44fba69bc5b375b28d372dbcadd07d86ed544d4863ba05259f5a66

- b3bf5689f6c5be704de977fe07e8257255afcf8f4ddaf3cd27cc371fbe1b6446

- b729686b11fb32055492312b32eb968bc4c231a4bbbd51abc7dc6a5f45f63b41

- b7bbeba45137ab6c136c3b268d3addc1dda4009b207f8d922c65c4b136058083

- b9ebe61825b8e93e55ac792a0947551692b4e5008f9a5b7cc3378b2892bfd836

- bf74820d40d281c28d5928b01e5b68d6caf85b5b9188bf4efb627765d708bcff

- c848ab632ede81b53e681a4bf466b31fb3ac509e754d72a18fe373d2476d71ca

- d2c3fe8b9a4e0e5b7bcc087d52295ab30dc25b1410f50de35470383528c9d844

- d30d5bc6cf2a1473ea388612516ec12511629400012a1c7651206b408612dd00

- d3f4eb1083df767e80f44ab964e1f7f30f622c0965f73480ffa52741bb9a9b9a

- dfab2f25c9d870f30bbc4abb873d155cf4904ece536714fb9cd32b2e0126dfab

- e7dfa9f6835bf1695e8e2e1879e8c4026d0bce1102462265d5acc0cbf8476e94

- ebfd91ebb462b68080c4c578ff47f6e9df8dda5931208513d47bf0df2616482b

- ed89db8e83b050d9785974c3515032365033e3e26e6180d000e26f2831c98e35

- ee128761eb65438a786981b141d7751a17ab88bf2fa4c4fa7158944a906f57e7

- fe2587dd8d9755b7b3a106b6e46519a1ce0a8191eb20821d2f957326dbf912e9