Исследовательская группа Howler Cell Threat Research Team раскрыла масштабную и технически сложную кампанию по распространению вредоносного ПО для кражи данных (stealer), которая продолжается с апреля 2025 года. В ходе расследования был обнаружен и классифицирован ранее неизвестный загрузчик (loader), получивший название RenEngine Loader. Он использует легитимный игровой движок Ren'Py для маскировки под скомпрометированные установщики популярных игр, такие как Far Cry, Need for Speed, FIFA и Assassin’s Creed. По оценкам экспертов, число жертв по всему миру превышает 400 000, а темпы заражения составляют более 5 000 новых пользователей ежедневно.

Описание

Кампания отличается высоким уровнем изощренности. Злоумышленники используют социальную инженерию, распространяя вредоносное ПО через сайты с пиратским контентом. Пользователи, пытаясь получить бесплатный доступ к коммерческим играм, скачивают взломанные установщики, которые, помимо игровых файлов, содержат скрытую вредоносную нагрузку. Этот метод атаки опирается на доверие внутри пиратских сообществ и особенно эффективен против пользователей с низким уровнем осведомленности о кибербезопасности.

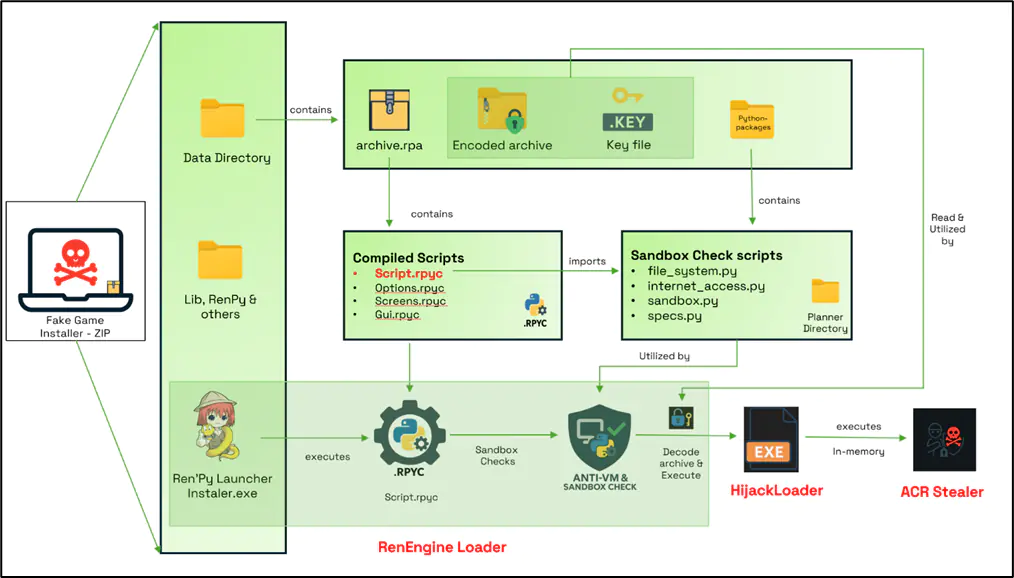

Первоначальный доступ обеспечивается через пиратские установщики игр. После запуска активируется первая стадия атаки - RenEngine Loader. Этот загрузчик внедрен в легитимный лаунчер на базе движка Ren'Py. Он выполняет встроенный скомпилированный Python-скрипт, который извлекает конфигурацию из зашифрованного файла. Конфигурация, декодируемая из Base64 и JSON, содержит параметры для следующего этапа, включая имя файла, ключ XOR для его расшифровки и исполняемый файл. Важной особенностью RenEngine Loader является продвинутая проверка окружения на наличие признаков песочницы (sandbox). Загрузчик анализирует объем оперативной памяти, дискового пространства, количество ядер процессора, серийные номера устройств, модели, производителей, записи реестра, драйверы и активные процессы. На основе собранных данных вычисляется оценка, и если система определяется как виртуальная среда для анализа, выполнение вредоносного кода прекращается.

После успешного прохождения проверок загрузчик расшифровывает следующий этап - архив, закодированный с помощью XOR. Из этого архива извлекается и запускается легитимный подписанный исполняемый файл, который, в свою очередь, использует технику подмены DLL (DLL side-loading) для загрузки вредоносной библиотеки. Этот процесс знаменует переход ко второй стадии атаки, где в игру вступает обновленный вариант HijackLoader. Этот загрузчик демонстрирует значительную эволюцию, используя такие техники уклонения, как "небесные врата" (Heaven's Gate), "опустошение процесса" (process hollowing), "двойник процесса" (process doppelgänging) и подмену стека вызовов (call-stack spoofing). В данной кампании он также загружает рекордные 38 модулей, включая три новых модуля для проверки окружения: ANTIVMGPU (проверка GPU), ANTIVMHYPERVISORNAMES (поиск известных имен гипервизоров) и ANTIVMMACS (анализ MAC-адресов, связанных с виртуальными машинами).

Финальной нагрузкой (payload) в этой цепочке является ACR Stealer - вредоносная программа для кражи данных. Она собирает конфиденциальную информацию с зараженного компьютера: сохраненные пароли и куки из браузеров, данные криптовалютных кошельков, системную информацию и содержимое буфера обмена. Все собранные данные эксфильтрируются на управляемый злоумышленниками командный сервер (C2). Аналитики отмечают, что в рамках этой же инфраструктуры в других случаях могли доставляться и другие вредоносные программы, такие как Rhadamanthys stealer, Async RAT и XWorm.

Кампания демонстрирует тревожные тенденции в киберпреступности. Злоумышленники переходят от простых инфекций к созданию многоступенчатых, модульных и устойчивых операций. Сочетание злоупотребления доверенными платформами (Ren'Py), многослойного шифрования, продвинутого уклонения от обнаружения и масштабируемой инфраструктуры делает эту угрозу серьезным вызовом для традиционных средств защиты. Эксперты подчеркивают, что для противодействия подобным атакам необходимы поведенческие методы детектирования, фокусирующиеся на аномальной активности, такой как выполнение скриптов из нестандартных архивов, сложные проверки окружения и цепочки выполнения, имитирующие легитимные процессы.

Индикаторы компрометации

IPv4

- 78.40.193.126

URLs

- https://dodi-repacks.site

SHA256

- 326ec5aeeafc4c31c234146dc604a849f20f1445e2f973466682cb33889b4e4c

- 7123e1514b939b165985560057fe3c761440a9fff9783a3b84e861fd2888d4ab

- 9e3b296339e25b1bae1f9d028a17f030dcf2ab25ad46221b37731ea4fdfde057

- db4ccd0e8f03c6d282726bfb4ee9aa15aa41e7a5edcb49e13fbd0001452cdfa2