В мире кибербезопасности появилась новая угроза, связанная с возвращением модульного инфостилера Rhadamanthys. Впервые обнаруженный в 2022 году, этот вредоносный инструмент теперь использует изощренный метод доставки под названием ClickFix Captcha, который маскирует вредоносную нагрузку под легитимные CAPTCHA-интерфейсы. Это позволяет злоумышленникам обманывать пользователей, заставляя их вручную запускать сложные вредоносные программы.

Описание

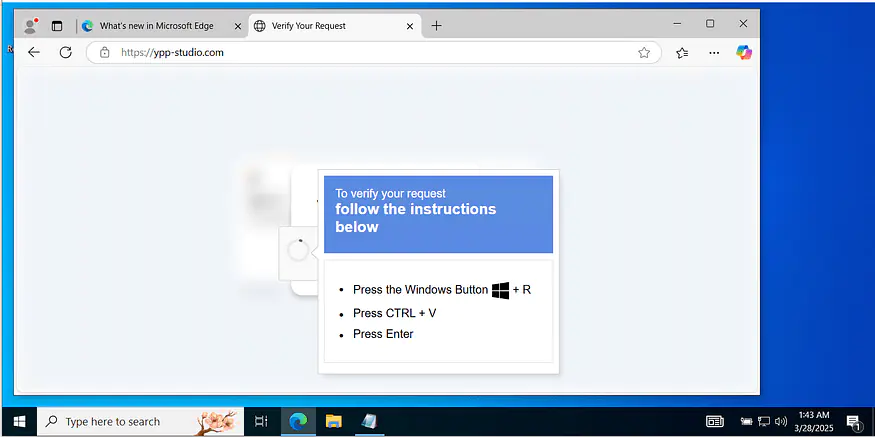

Недавние исследования подозрительного фишингового домена hxxps://ypp-studio[.]com выявили цепочку атак, в результате которой на компьютеры жертв загружается Rhadamanthys, собирающий огромный массив конфиденциальных данных - от паролей до информации о криптовалютных кошельках. Этот пример демонстрирует, насколько киберпреступники совершенствуют свои методы, используя социальную инженерию для обхода традиционных систем защиты.

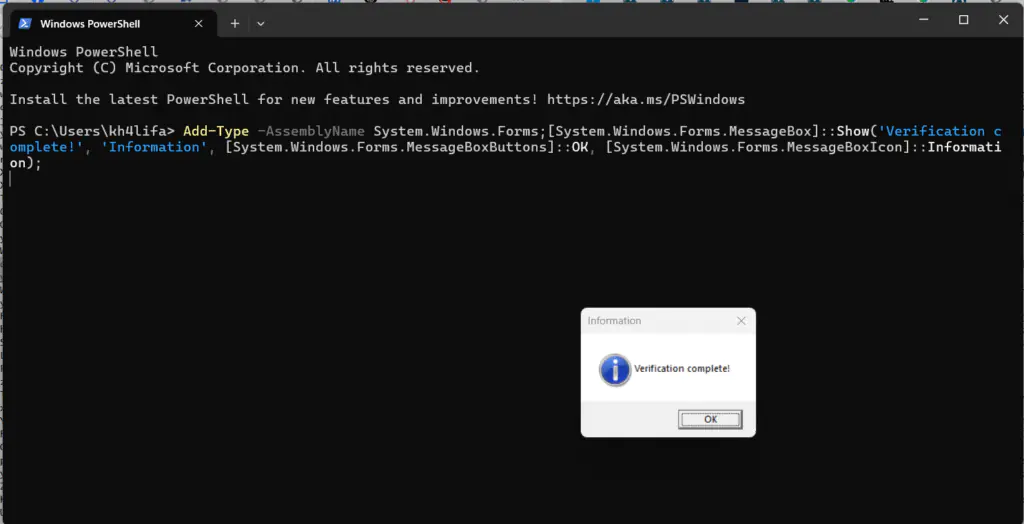

Атака начинается с выполнения вредоносного PowerShell-скрипта, который загружает вторичную нагрузку с сервера злоумышленников. Файл сохраняется в системной папке %AppData% под видом MSI-установщика, после чего запускается с помощью msiexec.exe. Для маскировки своих действий злоумышленники используют обфусцированный код с произвольными символами и шестнадцатеричным кодированием, что затрудняет анализ вредоносного ПО.

Одной из ключевых особенностей этой кампании является имитация процесса верификации: после загрузки вредоносного файла пользователь видит сообщение "Verification complete!", создающее ложное ощущение безопасности. Если же попытаться открыть ссылку напрямую в браузере, автоматически начнется загрузка исполняемого файла rh_0.9.0.exe, который некоторые браузеры помечают как подозрительный.

Rhadamanthys использует целый арсенал методов противодействия анализу: анти-ВМ техники, анти-отладку и проверки на наличие инструментов мониторинга, таких как OllyDbg.exe и Wireshark.exe. Если подозрительная активность обнаружена, программа немедленно завершает работу. Для связи с сервером управления и контроля (C2) применяются raw IP-адреса, что позволяет избежать обнаружения через DNS-фильтрацию.

Угроза особенно опасна из-за широты собираемых данных. Вредонос собирает не только системную информацию и учетные данные браузеров, но и делает скриншоты экрана, извлекает данные криптовалютных кошельков и даже анализирует изображения на наличие seed-фраз с помощью алгоритмов искусственного интеллекта.

Rhadamanthys распространяется по модели Malware-as-a-Service (MaaS) на теневых форумах, что позволяет даже неопытным злоумышленникам использовать его в атаках. С каждой новой версией функциональность стилера расширяется - от базового сбора данных до внедрения в процессы и автоматического поиска криптоактивов.

Использование ClickFix Captcha в качестве метода доставки подчеркивает новую тенденцию в киберпреступности: сочетание технической изощренности и психологического манипулирования. Это делает атаки более эффективными, так как пользователи сами запускают вредоносный код, думая, что проходят обычную проверку.

Киберпреступники не останавливаются в совершенствовании своих методов, и единственный способ противостоять этим угрозам - постоянная бдительность, автоматизированный мониторинг и обучение сотрудников основам кибербезопасности. В противном случае компании рискуют стать жертвами утечек критически важных данных, что может привести к серьезным финансовым и репутационным потерям.

Индикаторы компрометации

URLs

- http://62.60.226.74/PTRFHDGS.msi

- http://77.239.96.51/rh_0.9.0.exe

- https://ypp-studio.com

- https://ypp-studio.com/update.txt