В середине августа 2025 года специалисты по кибербезопасности зафиксировали появление нового семейства программ-вымогателей под названием Cephalus. Атаки были обнаружены в двух независимых инцидентах, что свидетельствует о начале активной кампании злоумышленников. Название вымогателя отсылает к греческой мифологии - Кефал, сын Гермеса, трагически убивший свою супругу, - что символизирует разрушительный характер угрозы.

Описание

По данным экспертов, начальным вектором атаки в обоих случаях стало использование скомпрометированных учётных записей для подключения через Remote Desktop Protocol (RDP) без применения многофакторной аутентификации (MFA). Это подчёркивает важность усиления мер защиты удалённого доступа, особенно в корпоративных сетях. Кроме того, злоумышленники использовали платформу облачного хранения MEGA, предположительно для эксфильтрации данных перед запуском шифрования.

Одной из наиболее примечательных особенностей Cephalus является уникальный механизм запуска. Вместо прямого исполнения вредоносного кода злоумышленники прибегают к технике DLL sideloading - подмене динамической библиотеки в легитимном процессе. В данном случае используется исполняемый файл SentinelBrowserNativeHost.exe, входящий в состав антивирусного решения SentinelOne. Через него загружается вредоносная DLL (SentinelAgentCore.dll), которая, в свою очередь, запускает основной код шифровальщика из файла data.bin. Это позволяет злоумышленникам обходить стандартные средства защиты, маскируя активность под доверенные процессы.

Интересно, что в обоих инцидентах атакованные организации использовали лицензионные версии SentinelOne, что не помешало злоумышленникам воспользоваться их компонентами. Аналитики отмечают, что запуск SentinelBrowserNativeHost.exe из папки Downloads пользователя является аномалией, так в нормальных условиях этот файл не должен находиться в подобных локациях. Это может служить индикатором компрометации.

Перед началом шифрования Cephalus выполняет серию команд, направленных на отключение систем защиты и восстановления. В первую очередь удаляются теневые копии данных через команду vssadmin delete shadows /all /quiet, что лишает жертву возможности восстановить файлы стандартными средствами Windows. Далее следуют многочисленные PowerShell-скрипты, добавляющие исключения в Защитник Windows, отключающие мониторинг в реальном времени и останавливающие связанные службы. Это комплексный подход к нейтрализации встроенных механизмов безопасности.

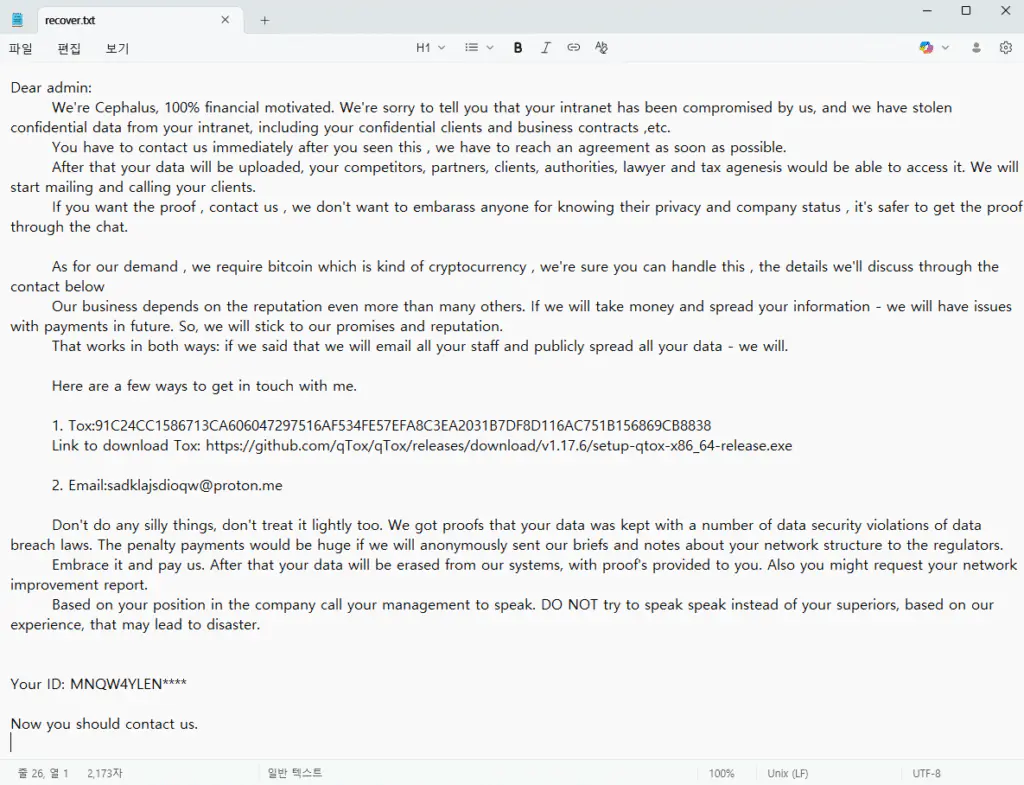

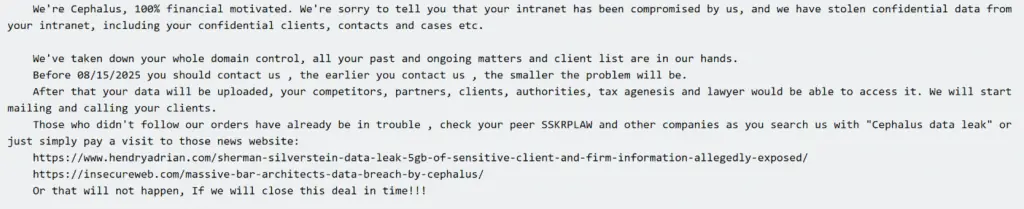

Эксперты также обратили внимание на вымогательское письмо, которое остаётся после шифрования. В отличие от многих аналогов, авторы Cephalus включили в него ссылки на новостные статьи о предыдущих успешных атаках, чтобы придать себе вес и оказать дополнительное давление на жертв. Это свидетельствует о растущей изощрённости психологических приёмов в ransomware-кампаниях.

В настоящее время не существует публичного дешифратора для файлов, пострадавших от Cephalus, что подчёркивает важность превентивных мер. Ключевыми рекомендациями остаются обязательное использование многофакторной аутентификации для RDP-подключений, регулярное обновление ПО и обучение сотрудников основам кибергигиены. Кроме того, мониторинг аномальной активности, такой как запуск системных процессов из нестандартных каталогов, может помочь вовремя обнаружить атаку.

Появление Cephalus подтверждает общую тенденцию: злоумышленники продолжают совершенствовать методы обхода защиты, используя легитимные инструменты и уязвимости в управлении доступом. Борьба с такими угрозами требует не только технологических решений, но и комплексного подхода к безопасности.

Индикаторы компрометации

SHA256

- 0d9dfc113712054d8595b50975efd9c68f4cb8960eca010076b46d2fba3d2754

- 82f5fb086d15a8079c79275c2d4a6152934e2dd61cc6a4976b492f74062773a7