Центр разведки безопасности AhnLab (ASEC) зафиксировал новую волну атак вымогателя Makop, нацеленных на пользователей в Южной Корее. По данным исследователей, злоумышленники сменили тактику: вместо традиционной рассылки поддельных резюме и писем о нарушении авторских прав, они активно эксплуатируют уязвимости протокола удаленного рабочего стола (RDP) для проникновения в системы.

Описание

Техника атаки через RDP

Злоумышленники сканируют сети на наличие систем с активированным RDP, доступных извне. Используя методы подбора учетных данных (brute force) или словарные атаки, они получают доступ к учетным записям со слабыми паролями. После входа в систему злоумышленники получают полный контроль, что позволяет развертывать вредоносные программы. ASEC отмечает, что Makop присоединился к таким семействам вымогателей, как Phobos, GlobeImposter и Crysis, активно использующим RDP как основной вектор атак. Косвенными признаками служит запуск вредоноса через графический интерфейс и процесс explorer.exe.

Инструментарий и сбор данных

После компрометации системы атакующие устанавливают пакет инструментов для сбора учетных данных. В их арсенале - утилиты NirSoft (WebBrowserPassView, RouterPassView, MailPassView и др.) и легендарный Mimikatz, размещаемые в папке "%USERPROFILE%\documents\mimik\". Этот набор идентичен инструментарию, используемому группировками, стоящими за Crysis и Venus, что указывает на возможную связь между операторами. Mimikatz применяется для извлечения паролей, хэшей и ключей шифрования через команды вида:

| 1 | privilege::debug sekurlsa::logonPasswords vault::cred lsadump::secrets exit |

Механика Makop

Основной исполняемый файл ("air_visual.exe") шифрует файлы с помощью AES-256 и RSA-1024. Каждый зашифрованный файл получает расширение в формате ".[уникальный_хэш].[xueyuanjie@onionmail.org].AIR", где хэш генерируется на основе системных идентификаторов. Программа целенаправленно:

- Уничтожает резервные копии через команды "vssadmin delete shadows /all /quiet" и "wbadmin delete catalog -quiet".

- Завершает более 150 процессов, включая СУБД (sqlservr.exe, postgres.exe), облачные сервисы (OneDrive.exe), офисные приложения (excel.exe, winword.exe) и средства безопасности.

- Исключает из шифрования системные файлы (boot.ini, ntldr), каталоги Windows и ProgramData, а также исполняемые файлы (.exe, .dll).

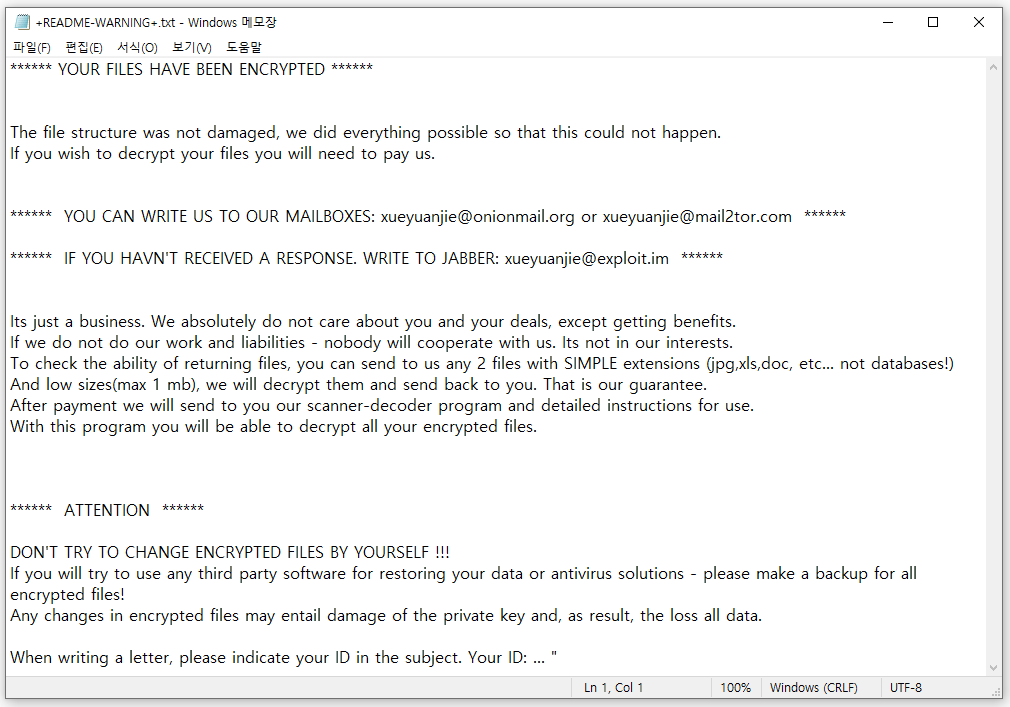

- Оставляет в каждой папке файл "+README-WARNING+.txt" с контактами для выкупа (xueyuanjie@onionmail[.]org, xueyuanjie@mail2tor[.]com).

- Меняет обои рабочего стола на предупреждающее сообщение.

Эксперты отмечают, что атаки через RDP остаются эффективными из-за пренебрежения базовыми мерами безопасности. Поскольку Makop демонстрирует признаки связи с опасными семействами вроде Crysis, его активность требует повышенного внимания со стороны корпоративных пользователей.

Индикаторы компрометации

MD5

- 157a22689629ec876337f5f9409918d5

- 1dfe0e65f3fb60ee4e46cf8125ad67ca

- 2a541cb2c47e26791bca8f7ef337fe38

- 3437e3e59fda82cdb09eab711ba7389d

- 3684fe7a1cfe5285f3f71d4ba84ffab2