Специалисты компании Securonix Threat Research раскрыли детали сложной многоступенчатой кампании вредоносного ПО, получившей обозначение PHALT#BLYX. Атака направлена на предприятия гостиничного бизнеса и использует комплекс социальной инженерии, поддельные страницы и доверенные системные утилиты для обхода защитных механизмов. Конечной целью является установка на зараженные машины управляемого удаленно трояна DCRat, что предоставляет злоумышленникам полный контроль над системой.

Описание

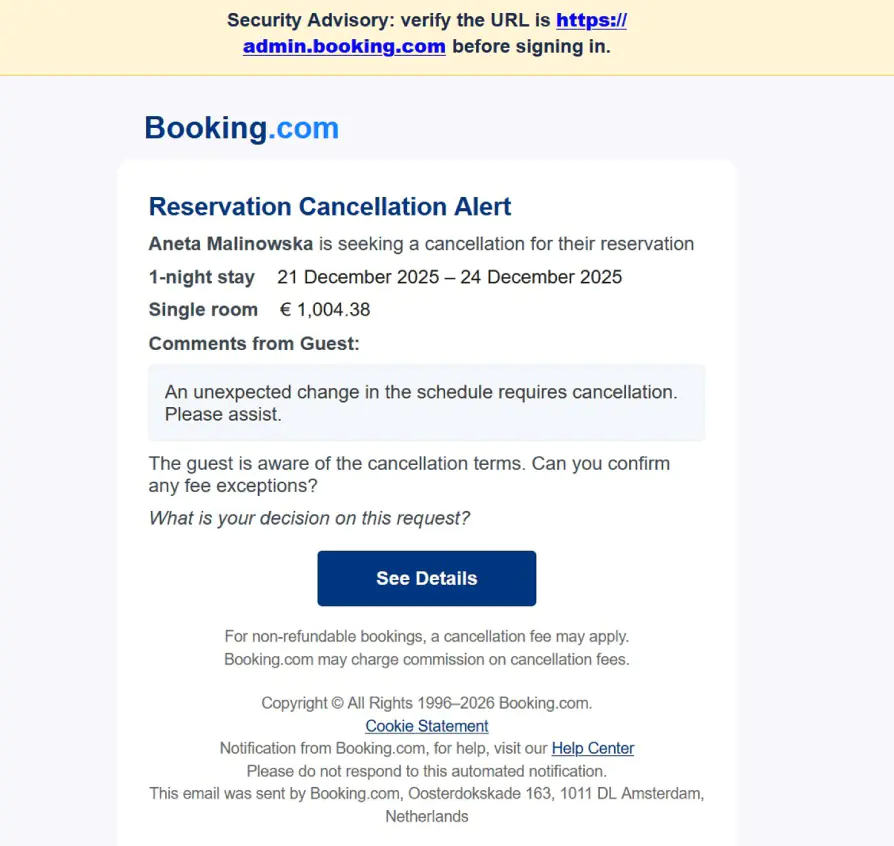

Кампания начинается с фишинговых писем, маскирующихся под уведомления от службы бронирования Booking.com. В письмах содержится информация об отмене бронирования и указывается крупная сумма списания, например, 1004,38 евро. Это создает у жертвы чувство срочности.

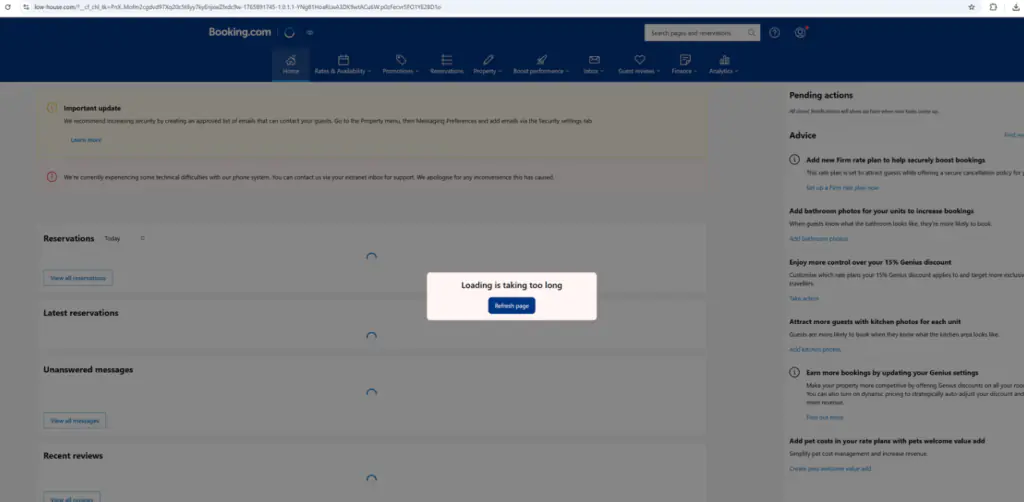

Ссылка в письме ведет не на официальный сайт, а на фишинговый ресурс, который является точной копией интерфейса Booking.com. Однако вместо деталей бронирования пользователь видит поддельное сообщение об ошибке браузера с предложением обновить страницу.

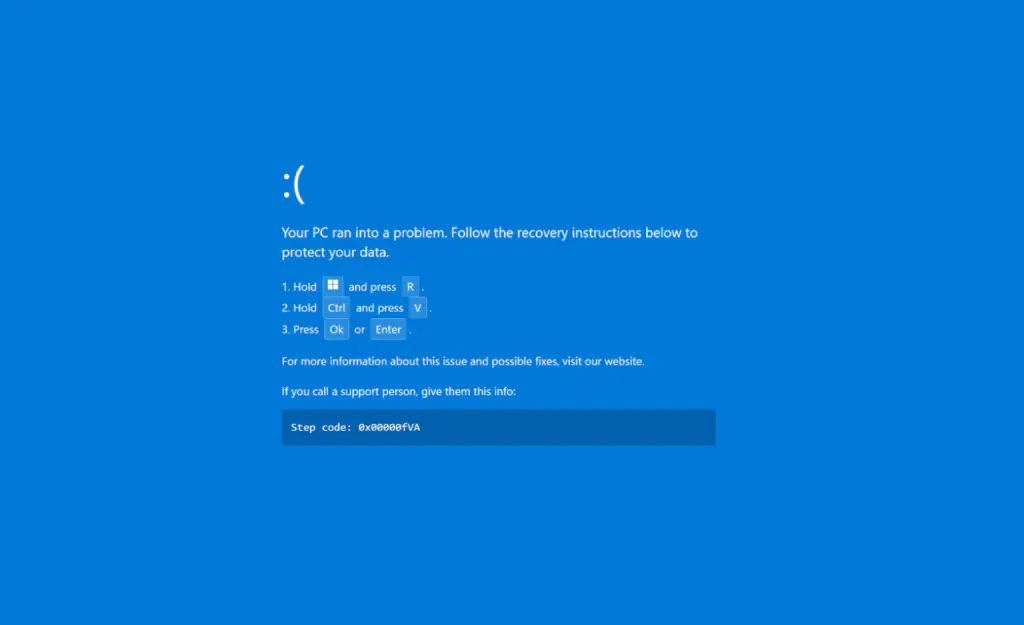

Кликнув на кнопку, жертва активирует ловушку. Браузер переходит в полноэкранный режим и отображает поддельный «синий экран смерти» (BSOD), имитирующий критический сбой системы. На этом фоне появляется инструкция, предлагающая «исправить» проблему. Пользователю предлагается открыть диалоговое окно «Выполнить» (Win+R), вставить туда содержимое буфера обмена и нажать Enter. Ключевой момент заключается в том, что при взаимодействии с фишинговой страницей в буфер обмена жертвы уже был автоматически скопирован вредоносный скрипт PowerShell. Таким образом, пользователь собственными руками запускает атаку, что обходит многие автоматизированные системы защиты. Этот метод получил название «ClickFix».

Выполненная команда PowerShell выполняет несколько действий. Во-первых, она открывает в браузере легитимную страницу администратора Booking.com, что служит отвлекающим маневром. Затем скрипт ищет на диске утилиту "MSBuild.exe" - официальный инструмент Microsoft для сборки проектов. Найдя ее, он загружает с удаленного сервера файл "v.proj", который представляет собой XML-проект для MSBuild, и запускает его с помощью найденного "msbuild.exe". Поскольку "MSBuild.exe" является подписанным и доверенным системным приложением, его использование для выполнения кода часто позволяет обходить базовые средства контроля приложений и антивирусные решения. Эта техника относится к тактике «существования за счет земли» (Living off the Land, LotL).

Проектный файл "v.proj" содержит встроенный код на C#, который выполняет агрессивные действия по обеспечению устойчивости и уклонению от обнаружения. Прежде всего, он пытается отключить защитные механизмы Windows Defender. Сценарий добавляет в исключения антивируса всю папку "C:\ProgramData", а также расширения файлов ".exe", ".ps1", ".proj" и ".tmp", создавая «слепую зону» для последующих этапов атаки. Далее код проверяет свои привилегии. Если он уже работает от имени администратора, то отключает мониторинг Defender в реальном времени и с помощью службы BITS (Background Intelligent Transfer Service) загружает финальную полезную нагрузку - файл "staxs.exe".

Если же права администратора отсутствуют, сценарий переключается на тактику «спама UAC». Он многократно, с интервалом в две секунды, выводит запрос контроля учетных записей Windows, пытаясь утомить пользователя и заставить его предоставить повышенные привилегии. Интересно, что в зависимости от уровня привилегий загружается слегка различающаяся полезная нагрузка ("ajsb.exe" для администратора и "asjb.exe" для обычного пользователя), что может указывать на отслеживание успешных векторов атаки. Важным артефактом, указывающим на происхождение угрозы, стали строки на русском языке, обнаруженные внутри файла "v.proj", такие как «Установка успешно завершена!».

Финальный исполняемый файл "staxs.exe" является упакованной версией трояна DCRat, который, в свою очередь, представляет собой форк открытого проекта AsyncRAT. Его конфигурация, включая адреса командных серверов (C2), зашифрована с использованием алгоритма AES-256-CBC. Ключи для дешифрования генерируются с помощью функции PBKDF2. В ходе анализа были выявлены три домена C2: "asj77[.]com", "asj88[.]com" и "asj99[.]com", использующие порт 3535. Для обеспечения устойчивости малвар создает в папке автозагрузки пользователя файл интернет-ярлыка (".url") с обманчивым именем "DeleteApp.url", который при старте системы запускает копию вредоноса.

После установления соединения с C2 троянец собирает и отправляет злоумышленникам подробную информацию о системе: имя пользователя, данные об операционной системе, список антивирусных программ, наличие прав администратора и принадлежность к домену Active Directory. Затем он переходит в режим ожидания команд. Среди поддерживаемых функций - удаленное управление, кейлоггинг, выполнение произвольных команд и, что критично, возможность запуска дополнительных вредоносных модулей. В данном случае троянец использовал технику «опустошения процесса» (Process Hollowing), внедряя свой код в легитимный процесс "aspnet_compiler.exe", что значительно затрудняет обнаружение.

Кампания PHALT#BLYX демонстрирует высокий уровень изощренности, сочетая целенаправленную социальную инженерию, основанную на психологическом давлении, с продвинутыми техническими приемами для обороны. Атака нацелена на гостиничный бизнес в один из самых загруженных сезонов, что повышает ее потенциальную эффективность. Использование русскоязычных артефактов и популярного в русскоязычном андеграунде DCRat указывает на возможную связь угрозы с русскоязычными акторами. Эксперты Securonix рекомендуют организациям, особенно в сфере гостеприимства, усилить обучение сотрудников по распознаванию фишинга и тактик «ClickFix», а также внедрить мониторинг аномальной активности доверенных системных бинарных файлов, таких как "MSBuild.exe", и нестандартных процессов, создающих сетевые подключения.

Индикаторы компрометации

IPv4

- 13.223.25.84

- 193.221.200.233

- 194.169.163.140

Domains

- 8eh18dhq9wd.click

- asj77.com

- asj88.com

- asj99.com

- low-house.com

- wmk77.com

URLs

- Oncameraworkout.com/ksbo

- Stub.exe/Staxs.exe/tydb7.exe

- http://2fa-bns.com

SHA256

- 07845fcc83f3b490b9f6b80cb8ebde0be46507395d6cbad8bc57857762f7213a

- 08037de4a729634fa818ddf03ddd27c28c89f42158af5ede71cf0ae2d78fa198

- 11c1cfce546980287e7d3440033191844b5e5e321052d685f4c9ee49937fa688

- 13b25ae54f3a28f6d01be29bee045e1842b1ebb6fd8d6aca23783791a461d9dd

- 18c75d6f034a1ed389f22883a0007805c7e93af9e43852282aa0c6d5dafaa970

- 1f520651958ae1ec9ee788eefe49b9b143630c340dbecd5e9abf56080d2649de

- 2f3d0c15f1c90c5e004377293eaac02d441eb18b59a944b2f2b6201bb36f0d63

- 33f0672159bb8f89a809b1628a6cc7dddae7037a288785cff32d9a7b24e86f4b

- 6bd31dfd36ce82e588f37a9ad233c022e0a87b132dc01b93ebbab05b57e5defd

- 91696f9b909c479be23440a9e4072dd8c11716f2ad3241607b542b202ab831ce

- 9c891e9dc6fece95b44bb64123f89ddeab7c5efc95bf071fb4457996050f10a0

- 9fac0304cfa56ca5232f61034a796d99b921ba8405166743a5d1b447a7389e4f

- 9fc15d50a3df0ac7fb043e098b890d9201c3bb56a592f168a3a89e7581bc7a7d

- bf374d8e2a37ff28b4dc9338b45bbf396b8bf088449d05f00aba3c39c54a3731

- cd3604fb9fe210261de11921ff1bea0a7bf948ad477d063e17863cede1fadc41

- e68a69c93bf149778c4c05a3acb779999bc6d5bcd3d661bfd6656285f928c18e