Специалисты компании Angara MTDR обнаружили и проанализировали новую масштабную кампанию кибермошенничества, в ходе которой злоумышленники под предлогом получения банковских бонусов убеждают жертв устанавливать вредоносные приложения на смартфоны. По данным экспертов, уже около тысячи пользователей стали жертвами этой схемы, что привело к значительным финансовым потерям.

Описание

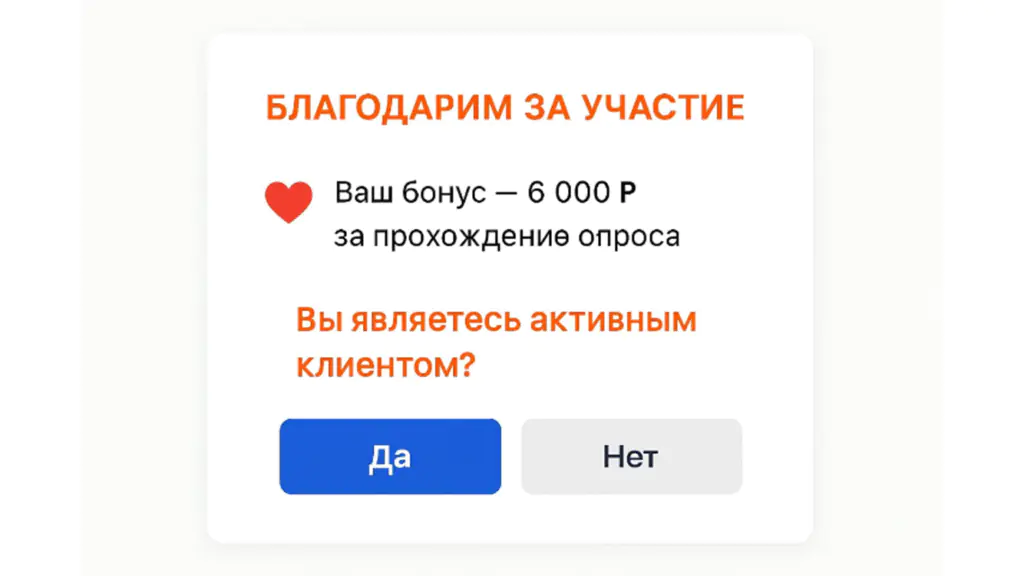

Банковский сектор остается одной из наиболее привлекательных целей для киберпреступников, а атаки с использованием вредоносного программного обеспечения (ВПО) становятся все более изощренными. В текущей схеме мошенники используют фишинговые сайты, имитирующие опросы об удовлетворенности работой крупных российских банков. На этих ресурсах пользователям предлагают пройти простой опрос и получить денежное вознаграждение в размере 6000 рублей.

За последние три месяца было обнаружено 45 подобных сайтов, использующих атрибуты известных банков. После прохождения опроса жертве предлагают ввести номер телефона, привязанный к банковскому счету, пароль от банковского приложения и SMS-код для подтверждения. Таким образом, пользователи добровольно передают злоумышленникам доступ к своим банковским аккаунтам.

Финальным этапом мошеннической схемы является установка тестового приложения под названием «МирСБП», которое преподносится как инициатива по поддержке отечественного программного обеспечения. На самом деле это приложение представляет собой вредоносную программу семейства «Мамонт» для Android. После установки приложение маскируется под легитимное SMS-приложение с названием «СМС (СБП Выплаты)».

При запуске приложение запрашивает разрешение на установку в качестве основного SMS-приложения, что позволяет ему перехватывать все входящие сообщения, включая коды подтверждения от банков. Как отмечает Гантимуров, злоумышленники специально указывают, что приложение «безопасно» и «не имеет доступа к банковским данным», чтобы усыпить бдительность жертв.

Технический анализ показал, что за основу вредоносного приложения взято легитимное приложение Simple Mobile Tools SMS с открытым исходным кодом. Злоумышленники добавили вредоносный функционал, включающий сбор информации об устройстве, перехват SMS-сообщений и их перенаправление на удаленные серверы. Приложение запрашивает широкий набор разрешений, включая возможность отправки SMS, чтения сообщений, контактов и состояния телефона.

Интересной особенностью данной вредоносной программы является использование методов противодействия анализу. В коде присутствует функционал для обнаружения эмуляторов, отладки и инструментов анализа вроде Frida или Magisk. При выявлении подобного окружения приложение отправляет уведомление в Telegram-чат злоумышленников и прекращает работу.

Для сокрытия адреса командного сервера злоумышленники использовали шифрование XOR с ключом, закодированным в Base64. Примечательно, что в коде остались комментарии на русском языке, что указывает на участие русскоязычных программистов в разработке этого вредоносного ПО.

В случае если пользователь уже стал жертвой мошенников, рекомендуется немедленно обратиться в банк для блокировки карт и счетов, сменить пароли от всех важных аккаунтов и провести полную проверку устройства с помощью антивирусного программного обеспечения. По данным Банка России, в 2024 году атаки на клиентов финансовых организаций в 58% случаев проводились с использованием фишинговых ресурсов, что подчеркивает актуальность данной угрозы.

Индикаторы компрометации

IPv4

- 78.159.156.42

URLs

- https://api.telegram.org/bot7810073365:AAEJ-Ppt1MGmgM6_C1PB0wXjs86zdKd-R5w/sendMessage?chat_id=7815936277

MD5

- 99fdf2902092b584447bdb23e19b7232

Yara

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | rule malware_android_Mamont_57 { meta: description = "[ MALW ] Detect Mamont.57 by strings" date = "2025-09-09" author = "Gantimurov/Angara MTDR" hash = "99fdf2902092b584447bdb23e19b7232" strings: $pkg_name = "com.simplemobiletools.smsmessenger.debug" wide $native_export = "Secret_getBaseUrl" ascii $native_key = "yaebalsobak228raziewebolshe-scamrusskihoneLOVE!" condition: uint32be(0) == 0x504B0304 and // Android AK $pkg_name and any of ($native*) } |