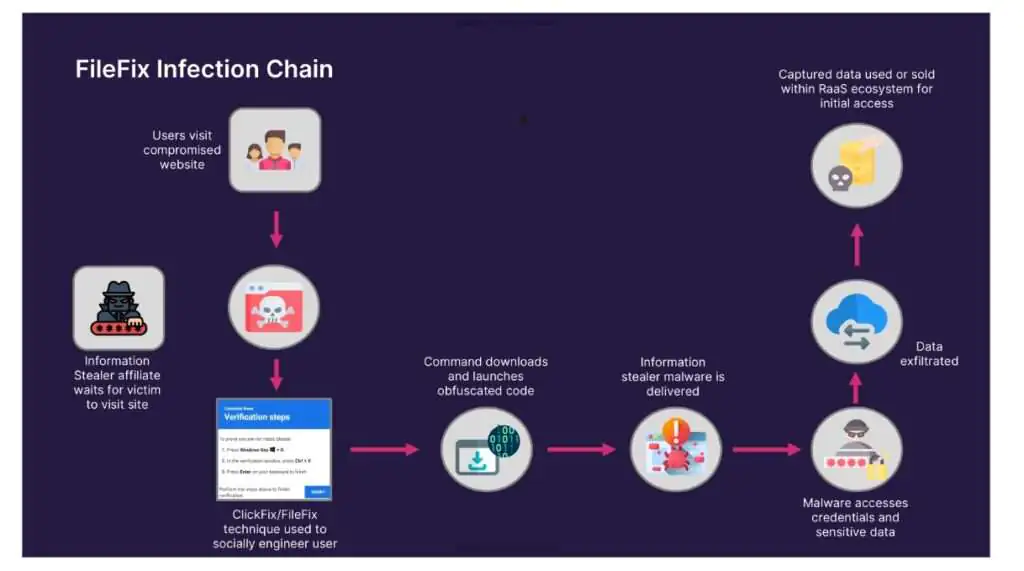

В июне 2025 года известный исследователь кибербезопасности MrD0x опубликовал подробный анализ новой методики социальной инженерии, названной FileFix. Этот метод представляет собой эволюцию классической атаки ClickFix, но вместо диалогового окна "Выполнить" в Windows использует адресную строку Проводника для выполнения вредоносных команд. Техника уже активно применяется в реальных кампаниях, связанных с группами KongTuke и BR-UNC-011.

Описание

ClickFix, впервые обнаруженный в 2024 году, быстро gained популярность среди злоумышленников, включая TA571, TA569 и брокеров первоначального доступа. Метод основан на обмане пользователей: через поддельные CAPTCHA-запросы или фиктивные формы загрузки файлов жертву убеждают вручную скопировать и выполнить код в системе. Традиционно для этого использовалось окно "Выполнить", однако FileFix меняет подход.

Как отмечает MrD0x, FileFix позволяет выполнять команды напрямую из браузера, минуя взаимодействие с системными диалогами. Злоумышленники создают веб-страницу с кнопкой загрузки файла, при нажатии на которую открывается окно Проводника. Пользователя просят ввести в адресную строку специально сформированную команду, что приводит к запуску вредоносного кода. Для маскировки часто используются знакомые элементы, например, имитация проверочного CAPTCHA.

Исследователи провели анализ в sandbox-среде и подтвердили, что процесс выполнения команды инициируется браузером (например, msedge.exe), который затем запускает интерпретатор, такой как PowerShell. Это отличает FileFix от классического ClickFix, где выполнение происходит через диалоговое окно "Выполнить".

В ходе мониторинга Bridewell были выявлены две отдельные кампании, использующие FileFix. Одна из них, отслеживаемая под обозначением BR-UNC-011, использует домен tersmoles[.]com, на котором размещен контент, почти идентичный proof-of-concept коду MrD0x. Это указывает на то, что злоумышленники тестируют технику в реальных условиях.

Инфекционная цепочка BR-UNC-011 включает несколько этапов. На первом этапе пользователь вводит команду в адресную строку Проводника, что приводит к выполнению PowerShell-скрипта, скрыто загружающего вторую стадию атаки. Скрипт использует флаги для скрытия окна интерпретатора и обращается к удаленному серверу для загрузки полезной нагрузки.

На втором этапе декодируется Base64-код, который преобразуется в JSON-массив и десериализуется в объект PowerShell. Затем создается скрытая папка в каталоге пользователя, куда помещается вредоносный файл, маскирующийся под chrome.exe. Для обеспечения постоянства создается запись в реестре в разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run, что гарантирует автоматический запуск вредоносного кода при перезагрузке системы.

На завершающем этапе создается временный CMD-файл, который запускает нагрузку и удаляет следы атаки, усложняя последующий анализ. Инфраструктура злоумышленников включает несколько доменов, связанных общим SSL-сертификатом, что позволяет предполагать их принадлежность к одной кампании.

Другая кампания связана с KongTuke (также известным как TAG-124) - системой распределения трафика, активной с мая 2024 года. KongTuke использует скомпрометированные WordPress-сайты для внедрения malicious JavaScript-кода, который перенаправляет пользователей на страницы с FileFix. Группа известна поставкой таких вредоносных программ, как MintsLoader, GhostWeaver, StealC и SocGhoulish, а также сотрудничеством с операторами ransomware, включая 8Base, Akira и AlphV.

Для защиты от FileFix и подобных угроз эксперты рекомендуют сочетать технические меры и обучение пользователей. Ключевые шаги включают регулярное информирование сотрудников о рисках социальной инженерии, ограничение прав выполнения скриптов для непривилегированных пользователей, использование EDR-решений для мониторинга подозрительной активности и настройку групповых политик для блокировки запуска скриптов через Проводник и диалог "Выполнить".

Техника FileFix демонстрирует, что злоумышленники продолжают совершенствовать методы обхода защитных механизмов, делая упор на маскировку и использование доверия пользователей. Активное внедрение таких методов в реальные кампании подчеркивает необходимость проактивного подхода к кибербезопасности как на организационном, так и на индивидуальном уровне.

Индикаторы компрометации

IPv4

- 104.26.1.231

- 193.143.1.216

- 45.155.69.26

- 75.2.115.196

Domains

- 2vml7fm7u45x7xb.com

- a82523.top

- advancedskinmd.com

- adwwworks.com

- aimpes.com

- assets-msn.org

- bizlawpart.com

- cellinifurniture.com

- cloud-flaer-verif.com

- colliel.live

- dentistryofthecarolinas.com

- devindicator.dev

- dnsgo-windowsds.live

- dnsgowindows-ds.org

- dnsg-windows-ds-data.live

- dnsmicrosoftds-data.com

- eomaguera.com

- events-data-microsoft.com

- event-sdata-microsoft.live

- events-datamicrosoft.org

- execmindsetpro.com

- hillcoweb.com

- homeeick.com

- homemick.live

- intellilearnsai.com

- itrtruck.com

- johnoton.live

- leftykreh.com

- ncmtraders.com

- okunevv.com

- physiciansallianceofconnecticut.com

- recommendation-samoa-weights-guyana.trycloudflare.com

- settings-win-data-microsoft.live

- shock-relations-enhancement-picks.trycloudflare.com

- sorts-pushed-completely-manuals.trycloudflare.com

- swedrent.com

- tchmitt.live

- wilwinson.com

- windowsmsn-cn.live

- z98123.top

URLs

- http://147.45.45.177/transform

- http://181.174.164.117/transform

- http://185.100.157.79/

- http://185.100.157.79/leV.dof

- http://185.100.157.79/wXq.dof

- http://185.100.157.79/zSD.dof

- http://193.143.1.216/fakeurl.htm

- http://193.143.1.216:443/fakeurl.htm

- http://5.252.153.94/transform

- http://77.238.246.170/fakeurl.htm

- http://83.222.190.174/fakeurl.htm

- http://83.222.190.174:443/fakeurl.htm

- http://a82523.top/12

- http://cloud-flaer-verif.com/log-in

- http://z98123.top/12

- https://a82523.top/zfyg.h

- https://adwwworks.com/4a3a.js

- https://adwwworks.com/js.php

- https://aimpes.com/6t4g.js

- https://aimpes.com/js.php

- https://assets-msn.org/siglost

- https://cellinifurniture.com/6n9m.js

- https://cellinifurniture.com/js.php

- https://chproduct.com/4e2e.js

- https://chproduct.com/js.php

- https://colliel.live/log/in

- https://cooksforhire.com/do.txt

- https://devindicator.dev/webgl.wav

- https://dnsgo-windowsds.live/Z9JThRRIL

- https://dnsgowindows-ds.org/gRMOgPz

- https://dnsgowindows-ds.org/Z9JThRRIL

- https://dnsg-windows-ds-data.live/tSs02T

- https://dnsmicrosoftds-data.com/log/in

- https://dynaelec.com/glS.txt

- https://eomaguera.com

- https://events-data-microsoft.com/FSDQfTZ

- https://event-sdata-microsoft.live/log/in

- https://events-datamicrosoft.org/u4tr3ibjal

- https://hillcoweb.com/5h7o.js

- https://hillcoweb.com/js.php

- https://homeeick.com/sig/ini

- https://homemick.live/log/in

- https://itrtruck.com/5r3e.js

- https://itrtruck.com/js.php

- https://johnoton.live/log/in

- https://leftykreh.com/4f2s.js

- https://leftykreh.com/js.php

- https://logans.ca/recall.txt

- https://ncmtraders.com/3s7j.js

- https://ncmtraders.com/js.php

- https://okunevv.com

- https://prisorta.com/c29.txt

- https://recommendation-samoa-weights-guyana.trycloudflare.com/siglost

- https://settings-win-data-microsoft.live/siglost

- https://shock-relations-enhancement-picks.trycloudflare.com/nlOs24YoL

- https://sorts-pushed-completely-manuals.trycloudflare.com/u4tr3ibjal

- https://swedrent.com/3c7b.js

- https://swedrent.com/js.php

- https://tchmitt.live/log/in

- https://wilwinson.com/sig/ini

- https://windowsmsn-cn.live/pdsKPOzlxM

- https://windowsmsncn.org/nlOs24YoL

- https://windowsmsncn.org/Z9JThRRIL

- https://z98123.top/zfyg.h

SHA256

- 25cb4686234c038a23eafd23f13169eb091eec98a365dc103df692da2c26cf39

- 422d96c13cd630dad2b9a6c572590091c40602ceda25dfcc96f7e1e70f17b073

- a2b509a3042073c6466658d50b2c382053182733a81866fdc42e08f113a4502b

- c2206a373b7b3669d12158f7e3894792656f2c6522c0191e7f40ca9190b3f921

- cdd16899dbf4ec96a7ed4c0a26c3022b8f610910bc3700e864d43262a3f01677

- d51ec7e581e3cd9dd56a5199da7731b9560296c71c28522e6407f89b1089032c

- de5daba9d7b428addd0a4981a10562e104098443d21ad2ddc224a03b2672be35

- e474f3b4865a03feed2e78c2026b7eaeeba3b118753f0be39c667cf989842a71

- ea1680fe38ec98602ad65dfc3f262d36c817c71e10a76cf63a389fe5fe0d10bf

- fdd26707e780160e350bfea12a35557079e96b3b45fb70a4136a93ce96d7654e