Киберпреступники продолжают находить новые способы обмана пользователей, и их последняя разработка - FileFix - уже тестируется в реальных атаках. Об этом сообщает Check Point Research, выявивший использование этой техники активной группой злоумышленников. FileFix представляет собой усовершенствованную версию уже известной атаки ClickFix, но с более изощренным механизмом исполнения. В отличие от ClickFix, который заставлял пользователей вводить вредоносные команды в диалоговое окно «Выполнить», FileFix маскирует атаку под обычное обращение с файлами в проводнике Windows.

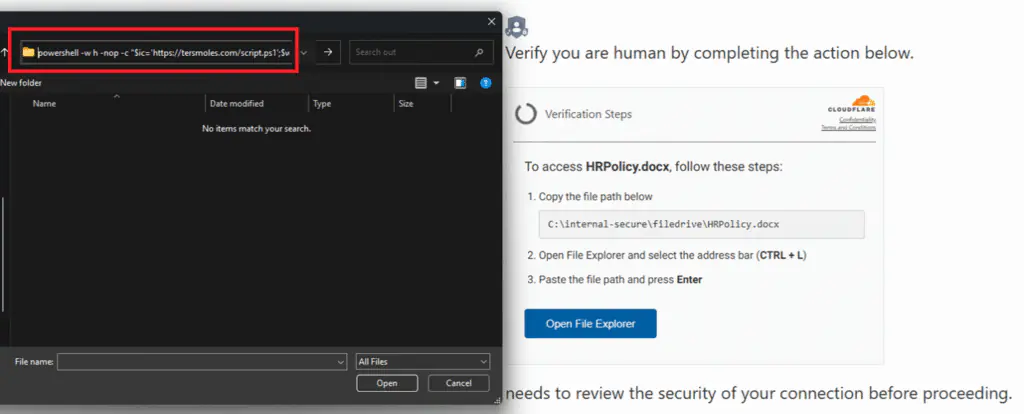

Суть метода заключается в том, что вредоносный веб-сайт открывает окно проводника Windows на компьютере жертвы, одновременно копируя скрытую команду PowerShell в буфер обмена. Пользователю предлагается вставить «путь к файлу» в адресную строку проводника, но вместо этого выполняется замаскированная вредоносная команда. Это делает атаку менее заметной, так как проводник воспринимается как доверенный элемент системы, а процесс выглядит как стандартная операция с файлами.

Первый случай реального применения FileFix был зафиксирован уже через две недели после публикации метода исследователем mr.d0x 23 июня 2025 года. Группа хакеров, ранее специализировавшаяся на атаках ClickFix, начала тестировать новую технику в фишинговых кампаниях. Пока что использовались безвредные нагрузки, но это явный сигнал о том, что вскоре злоумышленники начнут применять FileFix для распространения вредоносного ПО. В тот же период другая группа, KongTuke, также внедрила этот метод в свои атаки.

ClickFix и его производные стали одним из самых популярных способов получения первоначального доступа к системам жертв. Атаки этого типа не полагаются на уязвимости программного обеспечения - они эксплуатируют доверие людей. Злоумышленники имитируют ошибки, например, сломанную CAPTCHA или проблемы с браузером, убеждая пользователей ввести команды, которые на самом деле запускают вредоносные скрипты. FileFix делает этот процесс еще более незаметным, используя привычные пользователям действия в Windows.

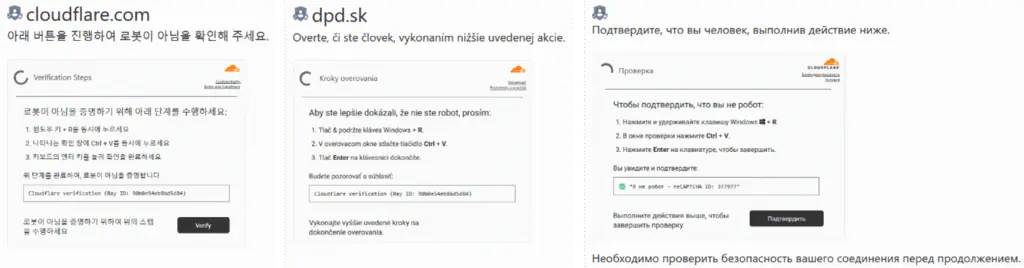

Группа, тестирующая FileFix, ранее нацеливалась на пользователей криптовалютных платформ, используя SEO-отравление и поддельные рекламные объявления в поисковых системах. Они создавали фальшивые страницы, имитирующие сервисы вроде 1Password, и заставляли жертв запускать ClickFix-скрипты, устанавливающие удаленные трояны. Их фишинговые страницы часто копируют интерфейс Cloudflare CAPTCHA и переведены на несколько языков, включая английский, корейский, словацкий и русский, что расширяет географию атак.

Быстрая адаптация FileFix злоумышленниками после его публикации демонстрирует, насколько оперативно киберпреступники осваивают новые методы. Это подчеркивает необходимость усиления защиты от социальной инженерии, которая остается одним из самых эффективных инструментов в арсенале хакеров.

FileFix - это пример того, как киберпреступники постоянно совершенствуют методы обмана, и только комплексный подход к безопасности, включающий технические средства и обучение пользователей, может минимизировать риски. В ближайшее время стоит ожидать роста атак с использованием этой техники, поэтому подготовка к новым угрозам должна быть приоритетом для всех, кто заботится о кибербезопасности.