Исследователи из The DFIR Report в сотрудничестве с Proofpoint обнаружили новый и более устойчивый вариант удаленного трояна Interlock RAT, используемого группой разработчиков вымогательского ПО Interlock. Этот вариант отличается от ранее известного JavaScript-версии, получившей название NodeSnake, тем, что написан на PHP и уже активно распространяется в рамках масштабной кампании. Угроза начала фиксироваться с мая 2025 года и связана с кластерами веб-инъекций LandUpdate808 (также известными как KongTuke).

Описание

Как работает атака?

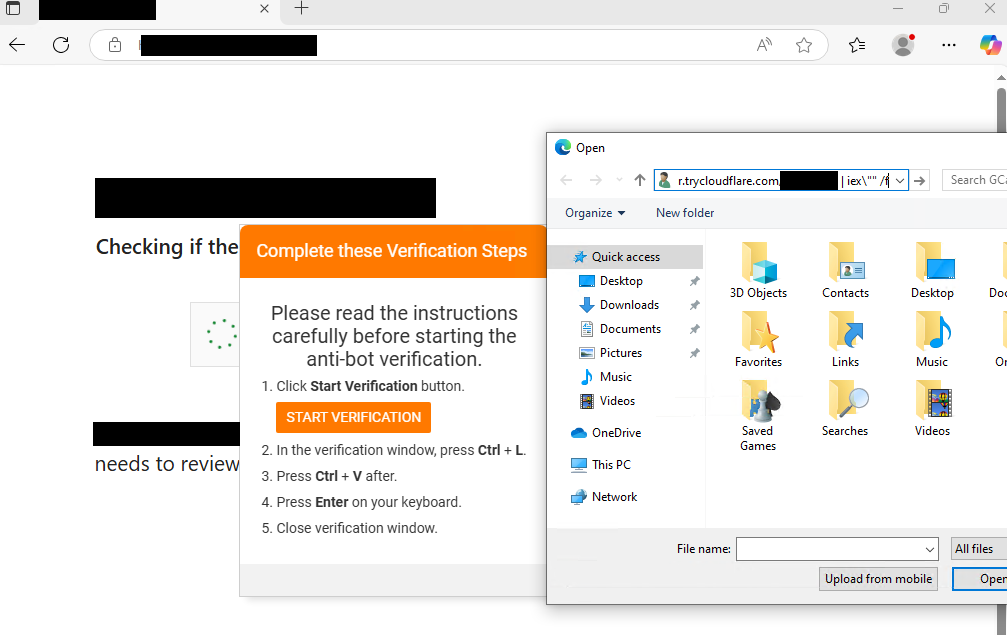

Кампания начинается с компрометации сайтов, в HTML-код которых внедряется вредоносный однострочный скрипт. Владельцы ресурсов и их посетители долгое время могут не подозревать о заражении. После этого жертвам предлагается пройти "верификацию", включающую в себя ввод капчи и выполнение действий через командную строку. Если пользователь поддается на уловку, запускается PowerShell-скрипт, который в конечном итоге загружает Interlock RAT.

Изначально Interlock RAT использовал Node.js, но с июня 2025 года появился PHP-вариант, который демонстрирует более сложную логику работы. Более того, исследователи отметили переход от KongTuke к новому методу доставки - FileFix, который также задействует PHP-версию трояна. В некоторых случаях после этого на систему может быть установлена и Node.js-версия, что делает атаку гибкой и многоэтапной.

Ключевые особенности и методы работы

Первый этап заражения включает выполнение PowerShell-команды, которая запускает PHP-скрипт из нестандартного расположения (AppData\Roaming). Это позволяет вредоносному ПО избегать обнаружения стандартными средствами защиты. При этом Interlock RAT сразу начинает сбор данных о системе:

- Получает информацию о железе (systeminfo).

- Анализирует запущенные процессы и сервисы (tasklist, Get-Service).

- Определяет привилегии (USER, ADMIN или SYSTEM).

- Собирает данные о сетевых устройствах (Get-NetNeighbor).

- Проверяет активные диски (Get-PSDrive).

Особую опасность представляет интерактивный режим работы, при котором злоумышленники могут вручную изучать окружение. Например, они ищут компьютеры с упоминанием резервных систем (Veeam, Backup), проверяют доменные учетные записи (net user /domain) и даже анализируют описания пользователей в Active Directory.

Управление

Interlock RAT использует серверы, замаскированные под легитимные домены trycloudflare.com. Это позволяет злоумышленникам скрывать истинное местоположение C2-инфраструктуры. Кроме того, в коде трояна зашиты резервные IP-адреса, что делает атаку более устойчивой к блокировкам.

Функционал вредоносного ПО

В зависимости от полученных команд Interlock RAT может:

- Загружать и запускать исполняемые файлы (EXE).

- Загружать и выполнять DLL через rundll32.exe.

- Устанавливать автозагрузку через реестр (AUTORUN).

- Исполнять произвольные команды (CMD).

- Самоудаляться (OFF).

Устойчивость и распространение

После проникновения троян прописывает себя в автозагрузку через ключ реестра Run, что позволяет ему выживать после перезагрузки системы. Для перемещения внутри сети злоумышленники активно используют RDP, что усложняет обнаружение аномалий.

Кто в зоне риска?

Кампания носит скорее массовый, чем целевой характер, но угроза особенно опасна для компаний с уязвимыми веб-ресурсами и недостаточной защитой конечных точек.

Выводы

Новый вариант Interlock RAT демонстрирует эволюцию инструментария киберпреступников. Переход с Node.js на PHP, использование FileFix и сложные методы маскировки делают эту угрозу особенно опасной. Компаниям необходимо усилить мониторинг подозрительной активности в PowerShell и PHP-процессах, а также проверять целостность веб-сайтов на предмет скрытых инъекций.

Исследователи продолжают отслеживать активность Interlock, и в ближайшее время будут опубликованы дополнительные детали. Следите за обновлениями, чтобы оставаться в курсе новых тактик этой группы.

Индикаторы компрометации

IPv4

- 184.95.51.165

- 64.95.12.71

Domains

- evidence-deleted-procedure-bringing.trycloudflare.com

- existed-bunch-balance-councils.trycloudflare.com

- ferrari-rolling-facilities-lounge.trycloudflare.com

- galleries-physicians-psp-wv.trycloudflare.com

- nowhere-locked-manor-hs.trycloudflare.com

- ranked-accordingly-ab-hired.trycloudflare.com

SHA256

- 28a9982cf2b4fc53a1545b6ed0d0c1788ca9369a847750f5652ffa0ca7f7b7d3

- 8afd6c0636c5d70ac0622396268786190a428635e9cf28ab23add939377727b0