Группа злоумышленников Interlock, впервые зафиксированная в конце сентября 2024 года, продолжает проводить масштабные атаки с использованием программ-шифровальщиков (ransomware) против предприятий и критической инфраструктуры в Северной Америке и Европе. Как и другие преступные группировки, Interlock шифрует файлы на заражённых системах, похищает конфиденциальные данные и угрожает их публикацией в случае отказа от выплаты выкупа.

Описание

Анализ вредоносного ПО (malicious software) показывает, что Interlock использует комбинацию алгоритмов AES-256-GCM и RSA-4096 для шифрования файлов. Симметричный ключ и вектор инициализации (IV) генерируются случайным образом, после чего шифруются с помощью открытого RSA-ключа и добавляются в конец файла. Открытый ключ предварительно встроен в тело программы, что делает расшифровку невозможной без соответствующего закрытого ключа, который хранится у злоумышленников. Процесс шифрования реализован на основе библиотеки OpenSSL, что обеспечивает высокую производительность и эффективность.

После завершения шифрования программа не осуществляет сетевых соединений, что затрудняет отслеживание и анализ её активности. Вредоносное ПО также использует технику обфускации основного кода, который восстанавливается в памяти только в момент выполнения. Это позволяет избегать обнаружения системами защиты.

Для управления поведением программы Interlock поддерживает ряд аргументов командной строки. Среди них: указание папки или файла для шифрования, создание планировщика задач для повышения привилегий, принудительное шифрование и самоудаление. Это гибкий инструментарий, позволяющий злоумышленникам адаптировать атаку под конкретную среду.

| 1 2 3 4 5 6 7 | -d <folder path> Attempt to encrypt specified folder -f <file name> Encrypt one file only -t Test value -e Treat multiple values as a single set -s Create and run task scheduler (privilege escalation) -r Attempt to encrypt forcibly -del Self-delete |

Важной особенностью является наличие списков исключений. Программа не шифрует системные папки, такие как Windows, Boot, ProgramData, а также файлы с определёнными расширениями (например, .exe, .dll, .bat) и ключевые файлы, включая собственное сообщение с требованиями выкупа. Это позволяет избежать повреждения операционной системы и гарантирует, что жертва сможет прочитать инструкции.

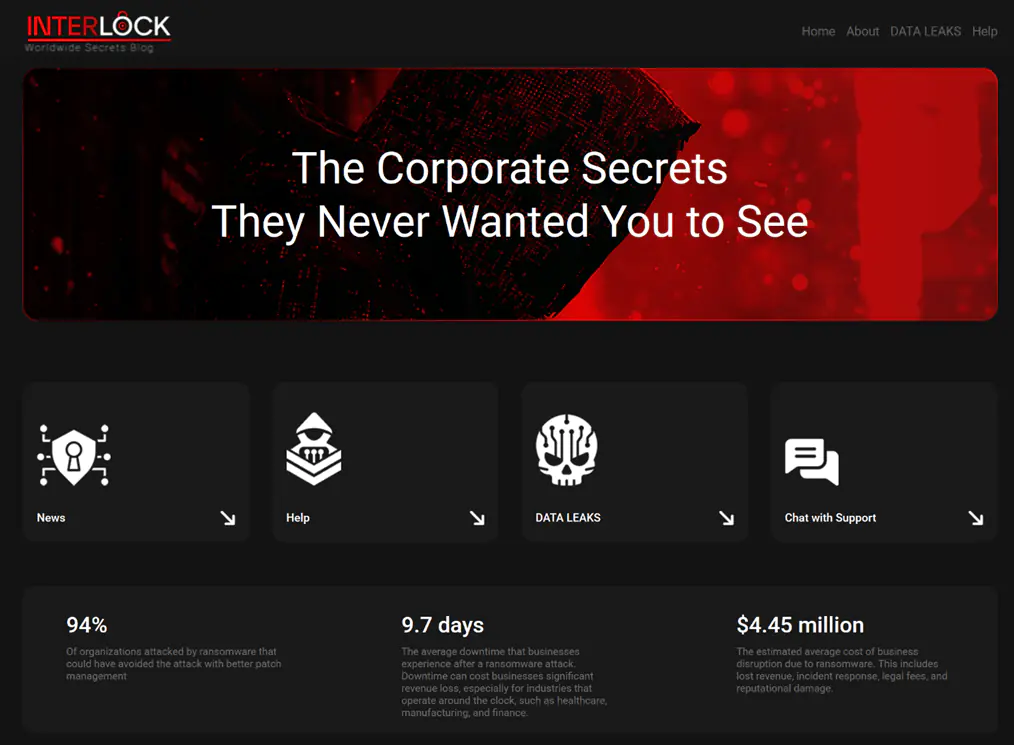

Сообщение с требованиями выкупа содержит URL-адрес сайта в сети Tor, на котором жертве предлагается провести переговоры. В тексте также упоминаются такие нормативные акты, как GDPR, HIPAA, CCPA и другие, что усиливает психологическое давление на организации, опасающиеся штрафов и репутационных потерь.

Группа Interlock демонстрирует высокий уровень технической подготовки и адаптивности, что делает её одной из наиболее опасных на текущий момент. Учитывая глобальный масштаб атак и широкий спектр целевых отраслей, организациям следует усилить мониторинг своей ИТ-инфраструктуры и оперативно применять рекомендации по обеспечению безопасности.

Индикаторы компрометации

MD5

- 3104efb23ea174ac5eda9f5fd0e8c077

- 33d8eabbf428fef8c5cd50b440ee3d07

- 6c3b2558fc8cfcb2751437b6e5cdeb6f

- 9451420233168c7b0c595257d43c7b85

- c6d1d360b62c59624549d6a59c5acb59