Эксперты FortiGuard Labs обнаружили масштабную фишинговую кампанию, нацеленную на компании по всему миру. Злоумышленники рассылают сотрудникам организаций письма с поддельными голосовыми сообщениями и заказами на покупку, которые приводят к загрузке вредоносного ПО UpCrypter. Этот инструмент используется для развёртывания программ удалённого доступа, таких как PureHVNC, DCRat и Babylon RAT, позволяющих злоумышленникам получить полный контроль над системами жертв.

Описание

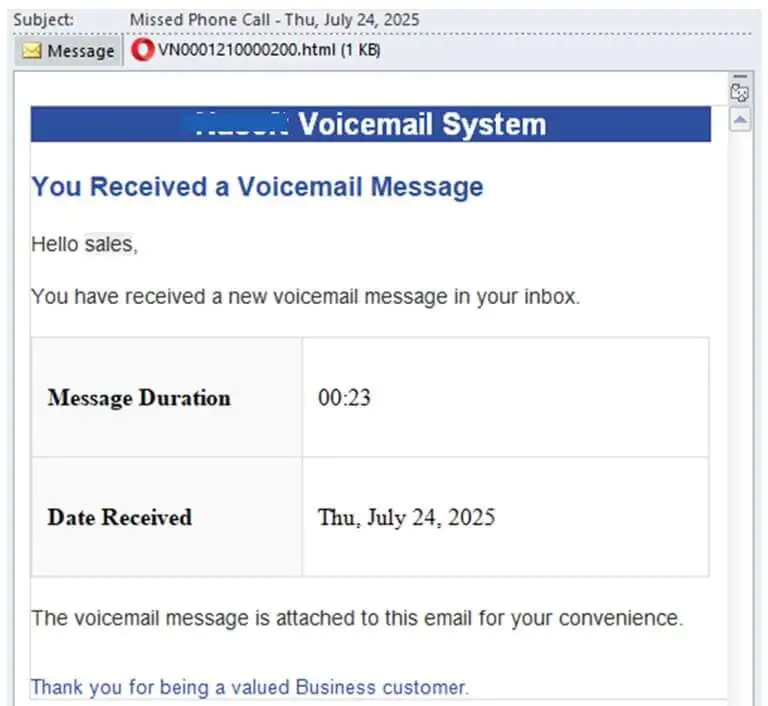

Атака начинается с отправки фишинговых писем, содержащих вложения в формате HTML. Один из вариантов рассылки маскируется под уведомление о пропущенном звонке с темой “Missed Phone Call - <Дата>” и вложенным файлом “VN0001210000200.html”.

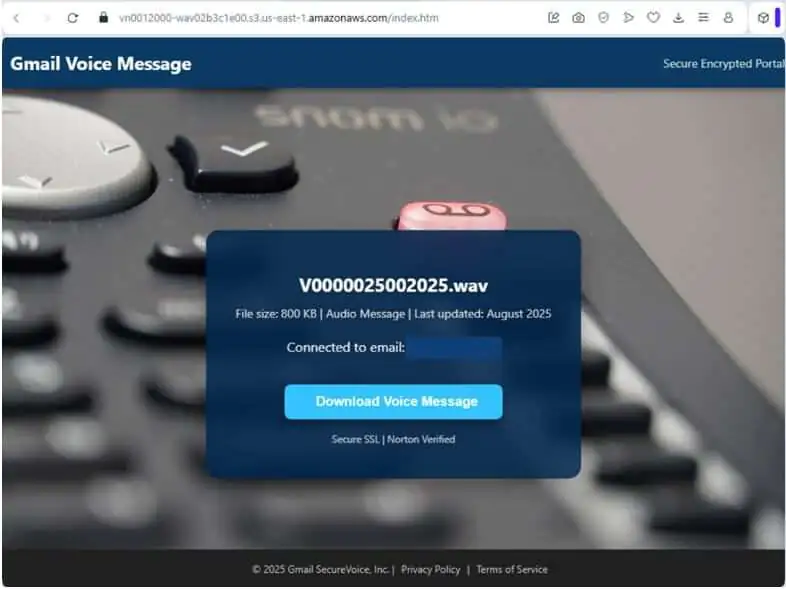

Другой вариант имитирует заказ на покупку и содержит файл с названием “採購訂單.html”. Оба сценария используют JavaScript для перенаправления жертв на поддельные веб-страницы, которые персонализируются под домен целевой организации - в заголовке страницы отображается домен компании, а также подгружается её логотип для усиления эффекта доверия.

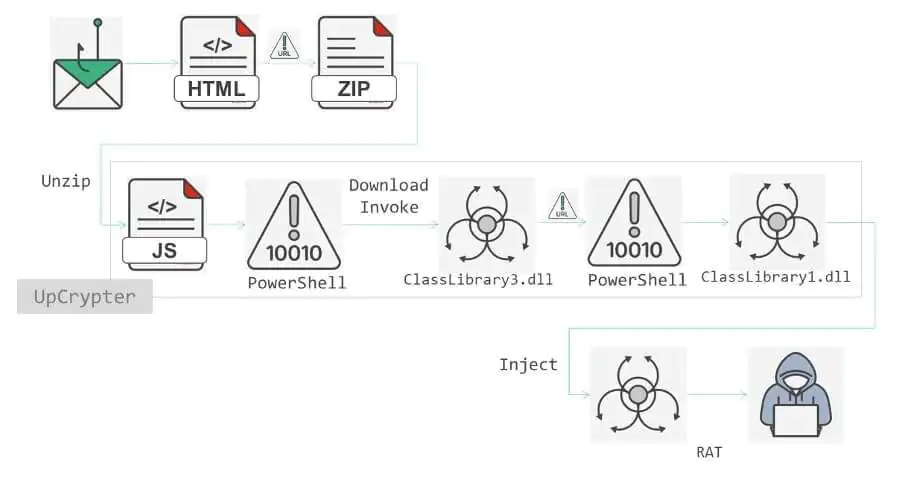

На фишинговой странице пользователю предлагается загрузить ZIP-архив, содержащий вредоносный JavaScript-файл. Этот файл сильно обфусцирован и дополнен большим объёмом бесполезного кода, чтобы затруднить анализ. При запуске скрипт использует PowerShell для выполнения Base64-кодированной команды, которая проверяет сетевое подключение, ищет признаки анализаторского окружения (например, инструменты отладки или песочницы) и загружает следующий этап вредоносной нагрузки с удалённого сервера.

Скачанные данные могут быть представлены в виде plain text или скрыты внутри изображения с помощью стеганографии, что усложняет обнаружение. Основная нагрузка - MSIL-лоадер, который проверяет окружение на наличие виртуальных машин и средств анализа, загружает дополнительные компоненты и обеспечивает их выполнение в памяти без записи на диск. Лоадер также добавляет команду запуска в реестр для обеспечения устойчивости в системе.

Конечной целью атаки является установка одного или нескольких RAT-инструментов: PureHVNC, DCRat или Babylon RAT. Эти программы предоставляют злоумышленникам возможность удалённо управлять компьютером, красть конфиденциальные данные и длительное время оставаться незамеченными в корпоративной сети.

По данным исследователей, кампания активно развивается и уже затрагивает множество отраслей, включая производство, технологии, здравоохранение, строительство и retail. Количество обнаружений за две недели выросло более чем в два раза, что свидетельствует об агрессивном распространении угрозы.

Для защиты от подобных атак специалисты рекомендуют организациям усилить фильтрацию входящей почты, регулярно обучать сотрудников правилам кибергигиены и использовать решения для мониторинга и предотвращения угроз, способные обнаруживать сложные многоэтапные атаки.

Индикаторы компрометации

URLs

- brokaflex.com/tw/w.php

- ktc2005.com/bu.txt

- manitouturkiye.com/cz/z.php

- power-builders.net/vn/v.php

- Domains

- adanaaysuntemizlik.com

- afxwd.ddns.net

- andrefelipedonascime1753562407700.0461178.meusitehostgator.com.br

- capitalestates.es

- hacvietsherwin.com

- maltashopping24.com

- samsunbilgisayartamiri.com

- webdot.ddns.net

- www.tridevresins.com

- xtadts.ddns.net

SHA256

- 4b03950d0ace9559841a80367f66c1cd84ce452d774d65c8ab628495d403ad0f

- 7e832ab8f15d826324a429ba01e49b452ffc163ca4af8712a6b173f40c919b43

- a5fe77344a239af14c87336c65e75e59b69a59f3420bd049da8e8fd0447af235

- c0bfa10d2739acd6ee11b8a2e2cc19263e18db0bbcab929a133eaaf1a31dc9a5

- c7b6205c411a5c0fde873085f924f6270d49d103f57e7e7ceb3deb255f3e6598

- f2633ef3030c28238727892d1f2fcb669d23a803e035a5c37fd8b07dce442f17