Эксперты по кибербезопасности предупреждают о новой изощренной фишинг-кампании, нацеленной на пользователей итальянской системы цифровой идентификации SPID (Sistema Pubblico di Identità Digitale). Злоумышленники используют поддельные сайты, размещенные на платформе Google Sites, для кражи конфиденциальной информации, включая банковские реквизиты. Кампания была обнаружена и проанализирована CERT-AGID (Computer Emergency Response Team Агентства по цифровизации Италии).

Описание

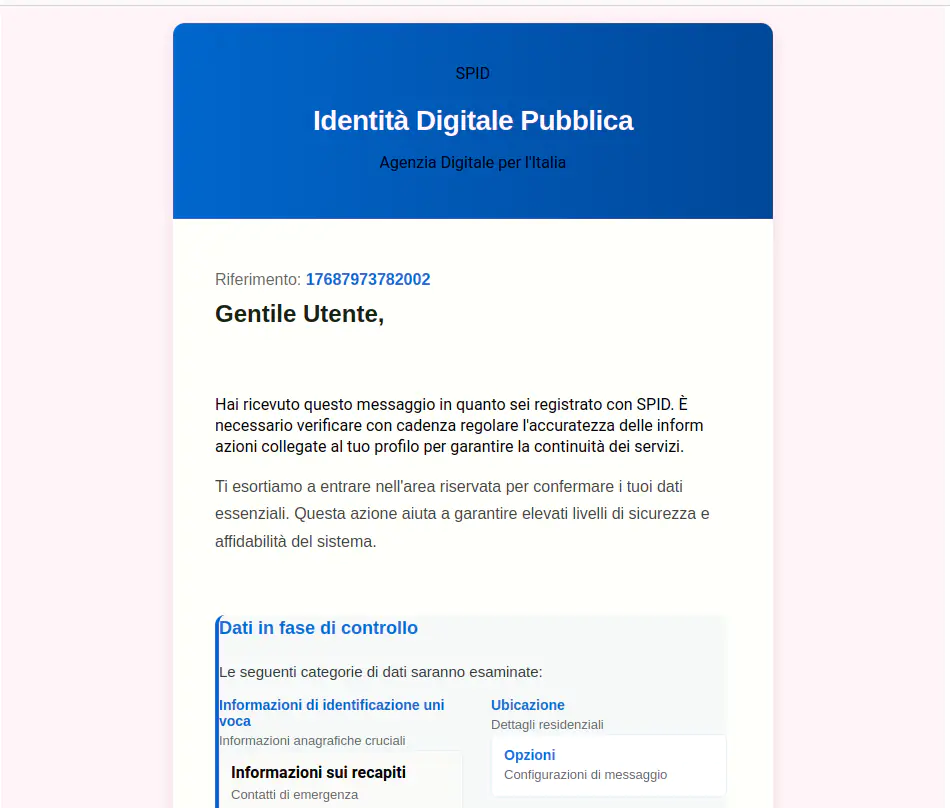

Атака начинается с рассылки электронных писем, маскирующихся под официальные уведомления от службы SPID. Тема писем может звучать как "Важно: Подтвердите ваши данные SPID" или "Требуется проверка вашей цифровой идентичности". Сообщения убеждают получателя перейти в его личный кабинет для проверки или обновления информации, связанной с учетной записью SPID. Ссылка в теле письма ведет не на официальный портал, а на фишинговую веб-страницу, искусно размещенную на доверенном сервисе Google Sites.

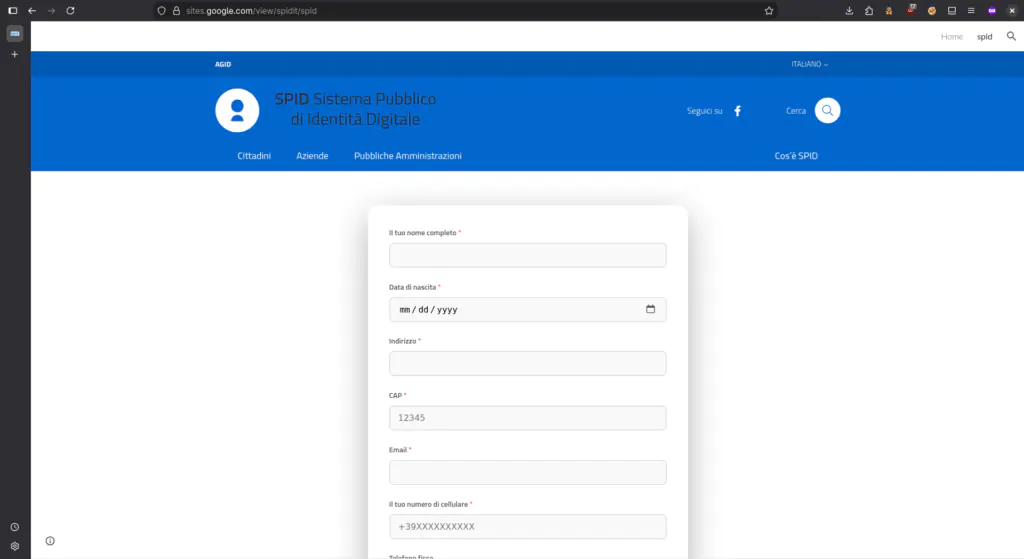

Использование легитимных платформ, таких как Google Sites, является распространенной тактикой, позволяющей злоумышленникам обходить первичные фильтры безопасности и вызывать больше доверия у жертв. Фишинговый сайт тщательно копирует графический дизайн и элементы интерфейса официального портала SPID. Страница содержит формы для ввода личных данных, что создает иллюзию легитимного процесса. Для усиления эффекта достоверности на странице размещены логотипы AgID и Департамента цифровой трансформации Италии.

Жертве последовательно предлагается ввести различные категории конфиденциальной информации. Сначала запрашиваются общие персональные данные: имя, адрес проживания, адрес электронной почты и номер телефона.

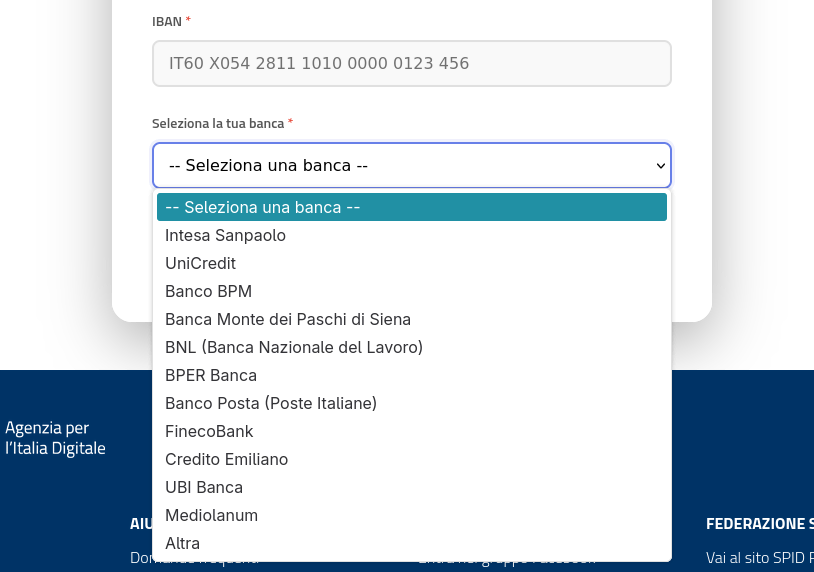

Затем атака переходит на новый уровень, требуя введения банковских реквизитов, включая номер IBAN и название банка-держателя счета. Именно эта деталь отличает текущую кампанию и вызывает особую озабоченность экспертов.

В отличие от многих предыдущих атак, связанных с SPID, эта схема не пытается сразу украсть учетные данные (логин и пароль) для входа в систему. После отправки формы сбор данных прекращается. Подобный подход указывает на более стратегический и многоэтапный характер мошенничества. Собранный пакет информации представляет высокую ценность для киберпреступников.

Эксперты предполагают несколько сценариев использования похищенных данных. Во-первых, полный набор персональной и финансовой информации идеально подходит для кражи личных данных. Это открывает возможности для получения кредитов или совершения покупок от имени жертвы. Во-вторых, эти данные могут быть использованы для последующих целевых фишинг-атак, которые будут гораздо убедительнее благодаря знанию имени, банка и других деталей. Такие письма могут имитировать обращение из банка жертвы, значительно повышая шанс успеха. В-третьих, базы данных с подобной информацией активно продаются и покупаются на теневых форумах в даркнете, пополняя арсеналы других преступных групп.

Данный инцидент ярко иллюстрирует эволюцию тактик социальной инженерии. Злоумышленники не только совершенствуют визуальное копирование легитимных ресурсов, но и стратегически выбирают моменты для атаки, эксплуатируя широкое использование государственных цифровых сервисов. Атака также демонстрирует тренд на разделение этапов компрометации: сначала сбор общего досье на жертву, а затем его использование для более точных и разрушительных атак.

CERT-AGID рекомендует пользователям проявлять повышенную бдительность. Следует проверять адрес отправителя и URL-адрес любой ссылки перед переходом, особенно если письмо запрашивает конфиденциальные данные. Важно помнить, что официальные службы редко запрашивают полный набор персональных и банковских данных через ссылки в электронных письмах. При малейших сомнениях необходимо напрямую обращаться в соответствующую организацию через проверенные каналы связи, указанные на ее официальном сайте.

Этот случай напоминает о важности комплексной осведомленности о киберугрозах как для частных лиц, так и для организаций. Использование доверенных платформ для размещения вредоносного контента остается серьезным вызовом для систем безопасности, поскольку блокировать целые сервисы вроде Google Sites невозможно. Поэтому основная линия защиты смещается к конечному пользователю и его способности распознать манипуляцию.

Индикаторы компрометации

Domains

- aweherbcbehe.info

- sistema.12689.info

- spidcxk.info

- vashaipoteka.info

URLs

- https://12689.info/

- https://12689.info/verif.php

- https://aweherbcbehe.info/

- https://sistema.12689.info/

- https://sites.google.com/view/spidit/

- https://sites.google.com/view/spidit/spid

- https://spidcxk.info/a/

- https://vashaipoteka.info/Success.html

- https://vashaipoteka.info/verif.php