В Италии зафиксирована масштабная фишинговая кампания, в ходе которой злоумышленники распространяют троян Remcos RAT под видом уведомлений от службы доставки GLS. Атака использует сложную социальную инженерию, чтобы обойти традиционные системы безопасности.

Описание

Злоумышленники рассылают письма с темой "Неверный адрес, заполните форму 8900395", имитирующие официальные уведомления GLS. Сообщение информирует о проблеме с доставкой посылки и требует заполнить прикрепленную форму. Прикрепленный XHTML-файл содержит обфусцированный JavaScript-код, который перенаправляет жертву на вредоносный домен, размещенный на платформе Netlify.

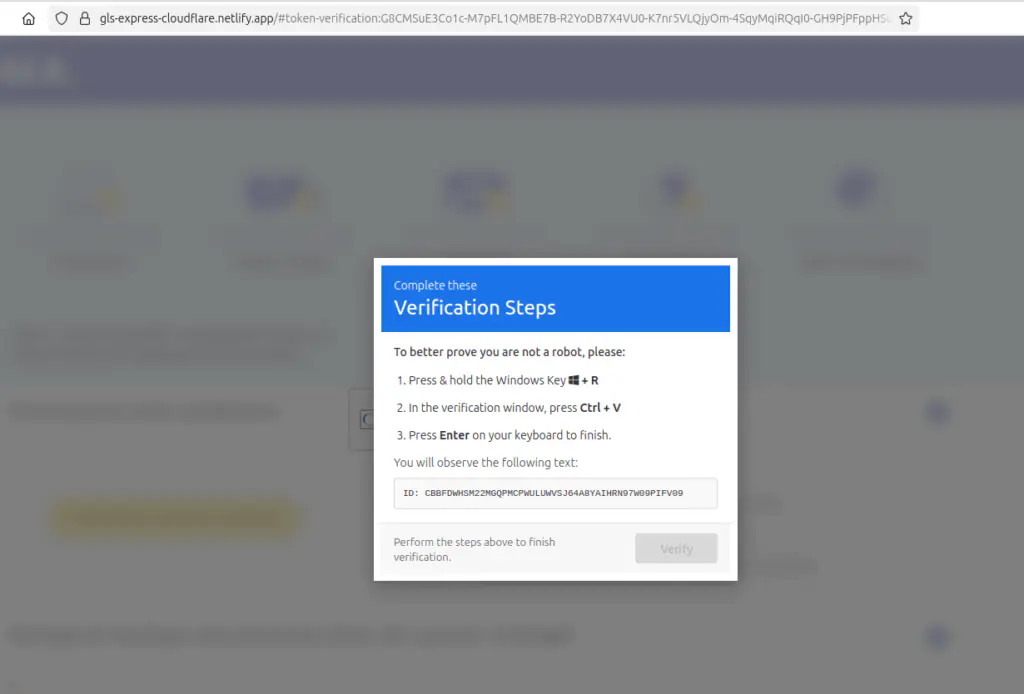

Особенностью атаки является использование техники ClickFix, которая заставляет пользователей вручную выполнять вредоносные команды. Поддельный веб-сайт, точно копирующий интерфейс GLS, показывает ложную CAPTCHA и инструкции по её "прохождению". На самом деле пользователя заставляют копировать и вставлять в терминал команды, которые загружают и выполняют вредоносный код.

После выполнения инструкций запускается команда mshta, которая загружает удаленный HTA-файл с уникальным параметром-идентификатором. HTA-файл полностью обфусцирован с помощью XOR-шифрования, но при открытии автоматически декодируется с использованием ключа, встроенного в скрипт.

Основной полезной нагрузкой является бинарный файл, содержащий ресурс SETTINGS - характерный признак трояна Remcos RAT (Remote Control and Surveillance Trojan). Анализ показал, что это действительно конфигурация Remcos, одной из самых распространенных угроз в Италии наряду с Formbook.

Расшифровка ресурса SETTINGS позволила выявить релевантные детали конфигурации, включая адреса командного сервера (C2), идентификатор агента и временные интервалы подключения. Эти данные crucial для блокировки через индикаторы компрометации (IoC) и корреляции инцидентов.

Техника ClickFix представляет собой устоявшуюся тенденцию в киберпреступности. На протяжении примерно года этот метод активно используется для распространения вредоносного программного обеспечения. В Италии первая задокументированная атака с использованием ClickFix была зафиксирована в январе этого года, когда через неё распространялся Lumma Stealer - один из основных инфостилеров на черном рынке.

Преступники предпочитают эту технику, поскольку она позволяет обходить автоматические системы безопасности. Вредоносный код не загружается и не выполняется напрямую, а только после вмешательства пользователя. Ручное выполнение команд значительно затрудняет обнаружение для антивирусов, песочниц и систем EDR (Endpoint Detection and Response), обеспечивая высокий процент успеха при относительно низких технических затратах.

ClickFix представляет собой эволюцию социальной инженерии в доставке вредоносного программного обеспечения. Вместо эксплуатации уязвимостей программного обеспечения, атака нацелена на наиболее простой и всегда актуальный вектор - человеческий фактор. Это подчеркивает важность постоянного обучения пользователей основам кибербезопасности и необходимости внедрения многофакторной аутентификации даже для внутренних корпоративных систем.

Эксперты по безопасности рекомендуют организациям усилить мониторинг подозрительной активности в терминальных системах и внедрить строгие политики выполнения скриптов. Для конечных пользователей критически важно проверять подлинность писем от служб доставки через официальные каналы связи и никогда не выполнять непонятные команды в системном терминале.

Индикаторы компрометации

IPv4

- 196.251.116.2

Domains

- boldcleaningsolutionsatl.com

URLs

- http://193.23.118.155/bg10.jpg

- http://193.23.118.155/header10.jpg

- http://193.23.118.155/logo10.png

- http://193.23.118.155/sprite10.png

- https://boldcleaningsolutionsatl.com/

- https://boldcleaningsolutionsatl.com/verify/img

MD5

- 37d12116ff0855a805add31a0ea493d5

- 8efa780ee4901a0bf5eba76dc0365092

- b06e0f3027835543e95865fad146055e

SHA1

- a232d52afb72de79a8e139c1a5923a5a5389d645

- c166d147f07ea7647cc4399f16d2f84e3fd61860

- dbf8da63a2718185a9743626b17affc7c90e520f

SHA256

- 7f9f3442aa8f20eb0858de0b6ebc69d5a957ab472ca68672237d5412c923c8d9

- 9a263ada9289070045e4a9f22b0036a37ff06de299e05a8a985ee8b407a77701

- b626c6f8924d4362e9159c8c403de3d527357f086a1d5ca27ef294d4ebae00b4