Группа хакеров Mustang Panda, связанная с Китаем, развернула новую кампанию с использованием бэкдора ToneShell. Целями стали государственные и военные структуры в Азиатско-Тихоокеанском регионе и Европе, сообщают эксперты по кибербезопасности. Атакующие применяют изощрённую тактику маскировки вредоноса под компоненты браузера Google Chrome.

Описание

Техника атаки

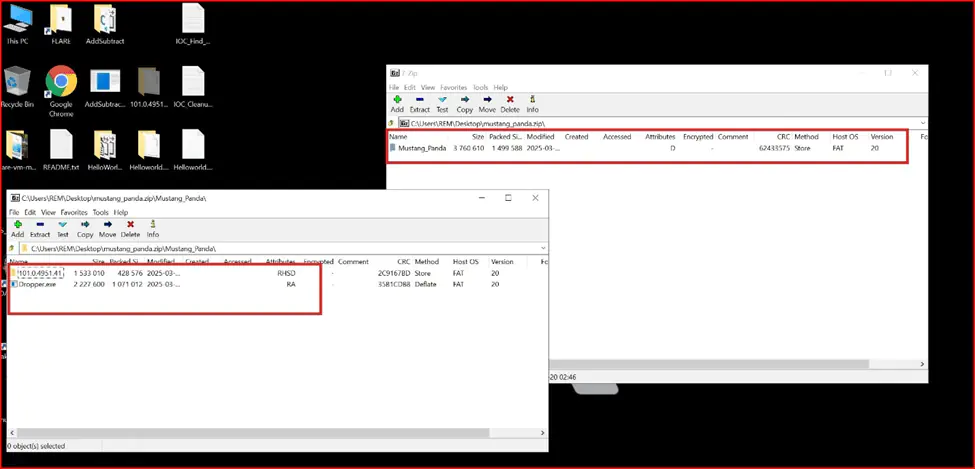

Действуя под псевдонимами Earth Preta, RedDelta и другими, группа с 2012 года использует целевые фишинговые письма с военной тематикой. Жертвы получают архив (например, mustang_panda.zip), содержащий исполняемый файл-дроппер (Dropper.exe), замаскированный под повреждённый PDF-документ. При запуске пользователь видит сообщение об ошибке: "Файл повреждён - PDF-файл повреждён. Перезагрузите компьютер и попробуйте снова". Это отвлекает внимание, пока в фоновом режиме происходит внедрение вредоносного кода.

Ключевым элементом атаки стала техника подгрузки DLL через легитимный бинарный файл ChromePDF.exe, размещённый в C:\ProgramData\ChromePDFBrowser. Вредонос загружает поддельную библиотеку chrome_elf.dll из вложенной папки 101.0.4951.41, фальсифицируя данные версии для обхода систем защиты. Высокая уверенность в атрибуции группе основана на повторяющихся тактиках, наблюдавшихся с марта по июль 2025 года.

Механизмы выживания

Mustang Panda реализовала избыточную стратегию персистентности для долговременного доступа к системам. Она включает запись в реестр (HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run с именем ключа ChromePDFBrowser) и создание запланированной задачи ChromeBrowser-chromiumim, выполняющейся каждые пять минут через команды schtasks. Этот дублирующий подход гарантирует автоматический запуск при входе в систему и периодическое выполнение, повышая устойчивость к сбоям.

Сетевая активность и инфраструктура

Бэкдор ToneShell использует кастомный зашифрованный TLS-протокол для связи с управляющим сервером по адресу 218.255.96.245:443. Этот IP-адрес принадлежит провайдеру HKBN Enterprise Solutions в Гонконге. Сетевой трафик имитирует легитимные HTTPS-сессии, идентифицируясь по сигнатуре 17 03 03 (признак данных приложения TLS). Анализ вредоносной DLL (SHA-256: 216188ee52b067f761bdf3c456634ca2e84d278c8ebf35cd4cb686d45f5aaf7b) выявил импорт 118 Windows API-функций для управления процессами, файловых операций, модификации реестра и выполнения команд, обеспечивая полный контроль над системой.

Связь с предыдущими операциями

Исследование инфраструктуры выявило операционную преемственность: тот же C2-сервер использовался в кампаниях DOPLUGS (2024 год, цели в АТР) и PUBLOAD (2024 год, атаки на тибетские организации). Префект-артефакты Windows подтверждают цепочку заражения: от выполнения дроппера (DROPPER.EXE-AF23BC17.pf) до устойчивого запуска ChromePDF.exe (CHROMEPDF.EXE-AD96CF35.pf) через подгрузку DLL.

Эволюция ToneShell демонстрирует возросшую зрелость Mustang Panda в методах уклонения и сохранения присутствия, что требует проактивных мер защиты, выходящих за рамки сигнатурного анализа.

Индикаторы компрометации

IPv4

- 218.255.96.245

SHA256

- 216188ee52b067f761bdf3c456634ca2e84d278c8ebf35cd4cb686d45f5aaf7b

- c49c686c26845b9ef0913642caff101783663787579fa4432ec4740c8c685e45

Scheduled Task Name

- ChromeBrowser-chromiumim