Киберпреступники активно используют поддельные приложения Microsoft OAuth, выдавая себя за компании вроде RingCentral, Adobe, DocuSign и SharePoint, чтобы обмануть пользователей и украсть их учетные данные. Эти атаки обходят многофакторную аутентификацию (MFA), что делает их особенно опасными. Исследователи Proofpoint обнаружили эту схему еще в начале 2025 года, и активность злоумышленников продолжается. Основная цель - получить доступ к учетным записям Microsoft 365 через фишинговые страницы, которые перехватывают не только логины и пароли, но и сессионные токены MFA.

Описание

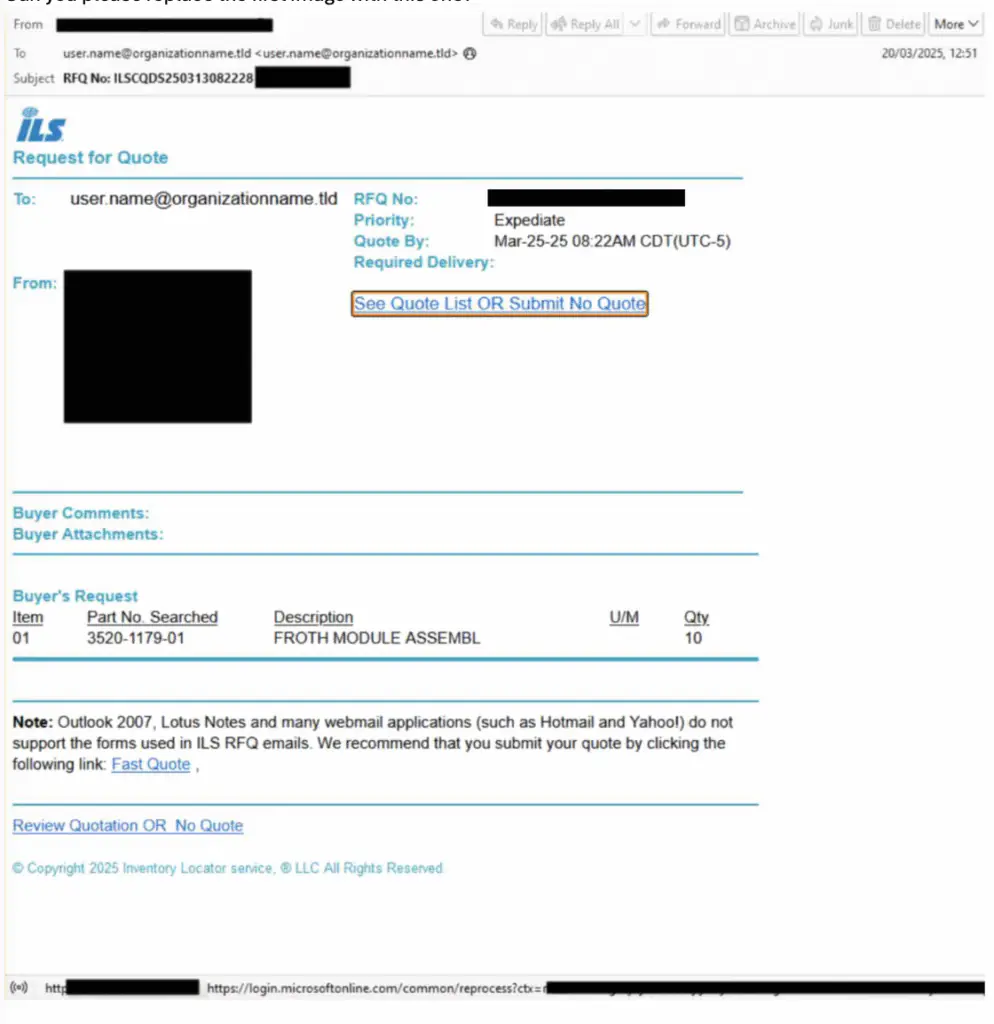

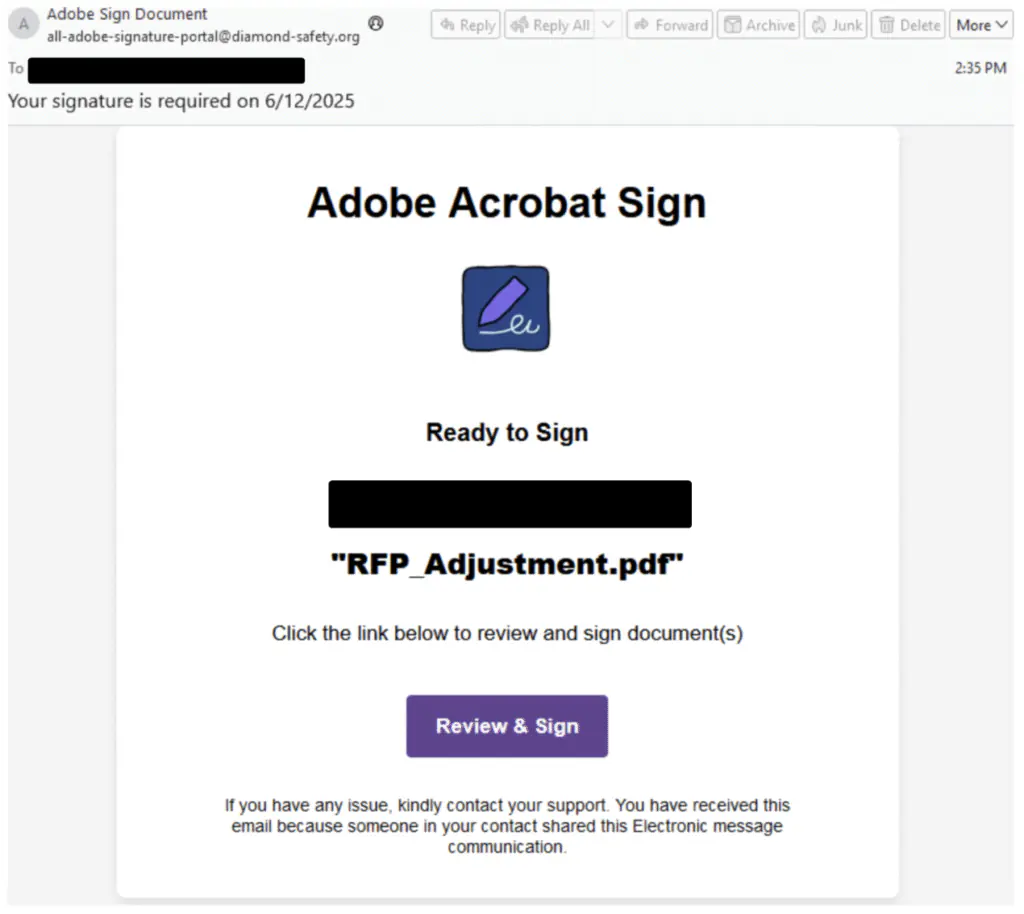

Атаки проводятся через фишинговые письма, рассылаемые с взломанных почтовых ящиков. В сообщениях часто фигурируют темы, связанные с деловыми соглашениями или запросами коммерческих предложений. Ссылка в письме ведет на поддельную страницу Microsoft OAuth, где жертве предлагают авторизовать приложение с безобидными на первый взгляд запросами прав. Независимо от того, согласится ли пользователь или откажется, его перенаправляют на фальшивую страницу входа в Microsoft, где в реальном времени перехватываются учетные данные.

В одном из случаев злоумышленники использовали приложение "iLSMART", маскируя его под сервис для аэрокосмической отрасли. После авторизации жертва попадала на капчу, а затем - на фишинговую страницу с фирменным стилем организации. Другой пример - рассылка под видом Adobe, где ссылка вела через промежуточные редиректы на поддельный портал авторизации.

Анализ облачных данных показал, что такие приложения регистрируются в десятках тенантов Microsoft 365. Хотя большинство из них запрашивают лишь базовые разрешения (например, доступ к профилю пользователя), их задача - лишь перенаправить жертву на страницу сбора данных. Реальный успех атак остается низким: из более чем 20 затронутых организаций подтвержденные случаи компрометации аккаунтов были зафиксированы лишь в пяти.

Особую опасность представляет использование фишинг-платформы Tycoon, которая в реальном времени перехватывает сессионные куки, обходя MFA. В первой половине 2025 года с ее помощью было скомпрометировано около 3 000 учетных записей в 900 компаниях. При этом злоумышленники начали мигрировать с российских прокси на американские хостинги, возможно, пытаясь усложнить обнаружение.

Microsoft уже анонсировала изменения в настройках OAuth-приложений, которые затруднят подобные атаки: с середины июля 2025 года для доступа сторонних приложений потребуется явное согласие администратора. Однако до вступления этих мер в силу компании остаются уязвимыми. Proofpoint прогнозирует рост сложных атак на идентичность, где фишинг с обходом MFA станет стандартным инструментом киберпреступников.

Эксперты отмечают, что ранее часть этой активности ошибочно связывали с кампаниями ClickFix, но дальнейший анализ опроверг эту связь. В настоящее время не обнаружено свидетельств использования ClickFix в описанных атаках.

Индикаторы компрометации

IPv6

- 2a00:b703:fff2:35::1

Domains

- gmlygt.ru

- pw5.haykovx.es

- yrqwvevbjcfv.es

URLs

- https://9b031a44-7158758d.yrqwvevbjcfv.es/SZgm3kXA/

- https://azureapplicationregistration.pages.dev/redirectapp

- https://chikeukohandco.com/csi/index.html?redirect_mongo_id=684aaffb62194c1eaec5076d&utm_source=Springbot&utm_medium=Email&utm_campaign=684aaffb62194c1eaec5076e

- https://chikeukohandco.com/saas/Index.html

- https://n3xxk.gmlygt.ru/chai!0jwio

Malicious Microsoft OAuth Application ID

- 055399fa-29b9-46ab-994d-4ae06f40bada

- 14b2864e-3cff-4d33-b5cd-7f14ca272ea4

- 21f81c9e-475d-4c26-9308-1de74a286f73

- 22c606e8-7d68-4a09-89d9-c3c563a453a0

- 31c6b531-dd95-4361-93df-f5a9c906da39

- 355d1228-1537-4e90-80a6-dae111bb4d70

- 6628b5b8-55af-42b4-9797-5cd5c148313c

- 6a77659d-dd6f-4c73-a555-aed25926a05f

- 85da47ec-2977-40ab-af03-f3d45aaab169

- 987c259f-da29-4575-8072-96c610204830

- b0d8ea55-bc29-436c-9f8b-f8829030261d

- db2eb385-c02f-44fc-b204-ade7d9f418b1

- f99a0806-7650-4d78-acef-71e445dfc844

- fdcf7337-92bf-4c70-9888-ea234b6ffb0d

- fe0e32ca-d09e-4f80-af3c-5b086d4b8e66