Исследователи из KnowBe4 ThreatLabs обнаружили целевую фишинговую кампанию, в которой злоумышленники используют тему обновлений социального обеспечения для распространения вредоносного MSI-установщика, маскирующегося под легитимный RMM-агент Atera. Атака была зафиксирована 3 июля 2025 года, когда злоумышленники, взломав почтовые аккаунты, рассылали письма с предложением "30-дневного бесплатного пробного периода". В результате жертвы, переходя по ссылке, загружали на свои компьютеры подлинный инструмент Atera RMM, который затем использовался для создания скрытых каналов управления.

Описание

Злоумышленники активно эксплуатируют функционал Atera, включая передачу файлов, доступ к интерактивной командной оболочке и даже выполнение команд через встроенный AI-ассистент в веб-консоли платформы. Такой метод, известный как "living off the land" (использование легитимных инструментов в злонамеренных целях), позволяет атакующим избегать обнаружения, поскольку действия выполняются через официальные сервисы, не вызывая подозрений у систем защиты.

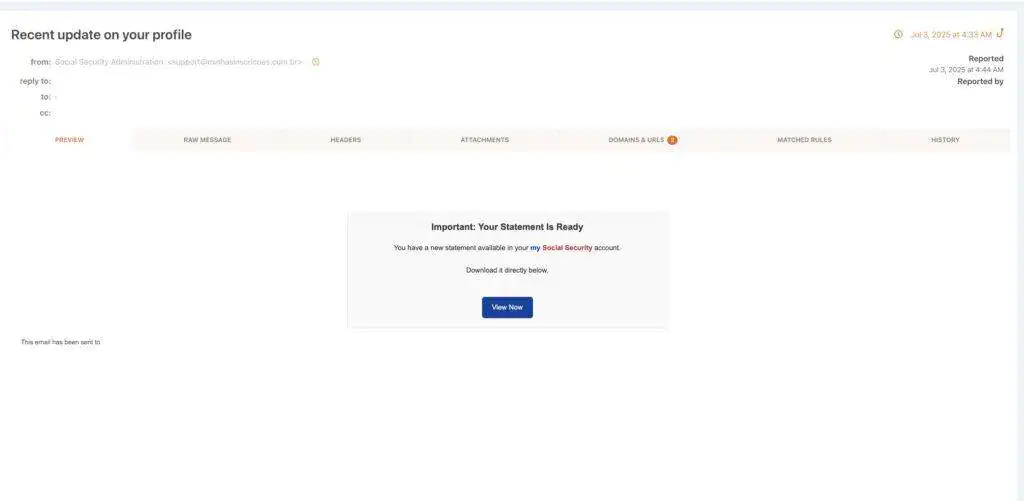

В рамках кампании рассылаются письма с темами вроде "Недавнее обновление вашего профиля" или "Просмотрите свои обновленные доходы и льготы", где утверждается, что "Ваша выписка готова", и предлагается скачать документ по ссылке. Вместо ожидаемого PDF-файла пользователи получают MSI-установщик, внедряющий на устройство инструмент Atera Agent.

Особенность этой атаки в том, что злоумышленники используют бесплатный пробный период Atera, регистрируя агентов через скомпрометированные почтовые аккаунты. Это позволяет им обходиться без развертывания собственной инфраструктуры командования и управления (C2), получая при этом полный контроль над зараженными системами. Atera, будучи легитимным решением для удаленного администрирования, предоставляет широкий функционал, включая удаленное выполнение скриптов, доступ к файловой системе и даже автоматизацию задач через AI.

Эксперты предупреждают, что подобные атаки особенно опасны из-за своей скрытности - поскольку все действия выполняются через доверенное ПО, традиционные антивирусные решения и системы мониторинга могут не обнаруживать подозрительную активность. Кроме того, использование социальной инженерии на тему соцобеспечения повышает доверие жертв, увеличивая успешность фишинга.

KnowBe4 ThreatLabs продолжает отслеживать активность данной кампании и рекомендует организациям обучать сотрудников основам кибербезопасности, чтобы снизить вероятность успешных фишинговых атак. В условиях, когда злоумышленники все чаще используют легитимные инструменты для скрытых атак, осведомленность пользователей становится одним из ключевых факторов защиты.

Индикаторы компрометации

URLs

- https://allmarques.com.br/.tp/ywh7Se.php

- https://iberlusitanos.com/.ok/Ubwt4Sa.php

- https://jobxprss.com/wp-content/.pla/845lo.php

- https://n1services.co.uk/.jss/Ik7Vb.php

- https://radiosojo.com/wp-content/.pl/84lo.php

- https://vertamae.com/.wp/84fu.php

- https://www.freight-connection.com/frontend_assets/.Yc/Yg8lM.php

Emails

- support@minhasinscricoes.com.br