В последнее время киберпреступники стали использовать новые тактики для обмана пользователей Zoom. Как сообщает Cofense Phishing Defense Center (PDC), злоумышленники рассылают фишинговые письма, имитирующие срочные уведомления о проблемах с подключением к видеоконференции. Цель атаки - заставить жертву поспешно перейти по поддельной ссылке, ввести свои учетные данные и тем самым передать их злоумышленникам.

Описание

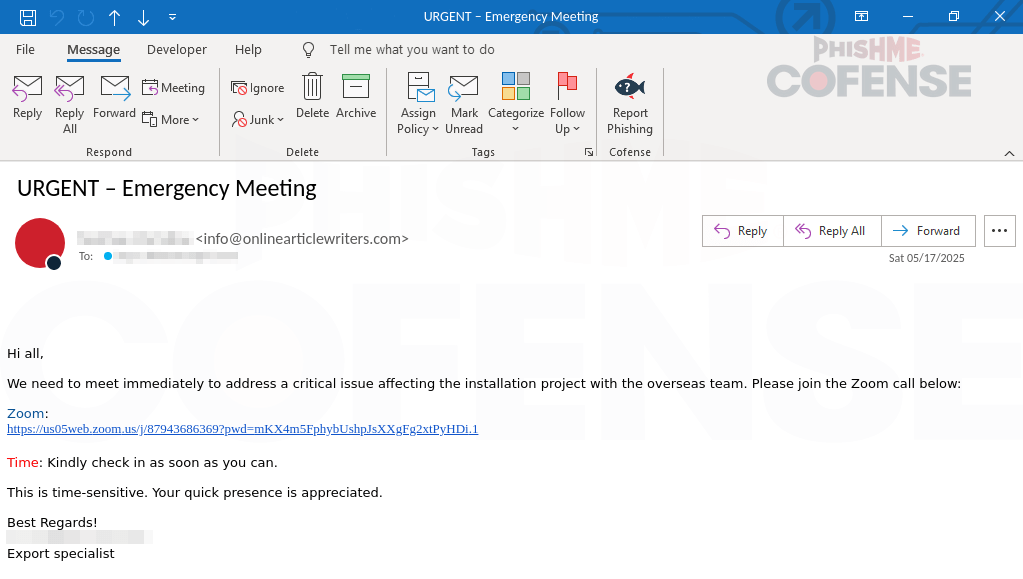

Фишинговая атака начинается с электронного письма, которое выглядит как официальное уведомление от Zoom. В теме письма указывается «URGENT - Emergency Meeting», а в тексте используются фразы, создающие ощущение срочности: «immediately», «critical issue», «time-sensitive», «quick presence». Подобные формулировки провоцируют жертву действовать не задумываясь, игнорируя признаки мошенничества. Как показывают исследования Cofense, письма, эксплуатирующие чувство срочности, чаще всего провоцируют пользователей на переход по вредоносным ссылкам.

Внутри письма размещена гиперссылка, ведущая на якобы официальную страницу Zoom. Однако, если внимательно изучить URL, можно заметить, что он ведет не на домен zoom.us, а на подставной сайт. В данном случае ссылка сначала перенаправляет через сервис Cirrus Insight, который отслеживает количество переходов, а затем на фишинговую страницу, замаскированную под интерфейс Zoom.

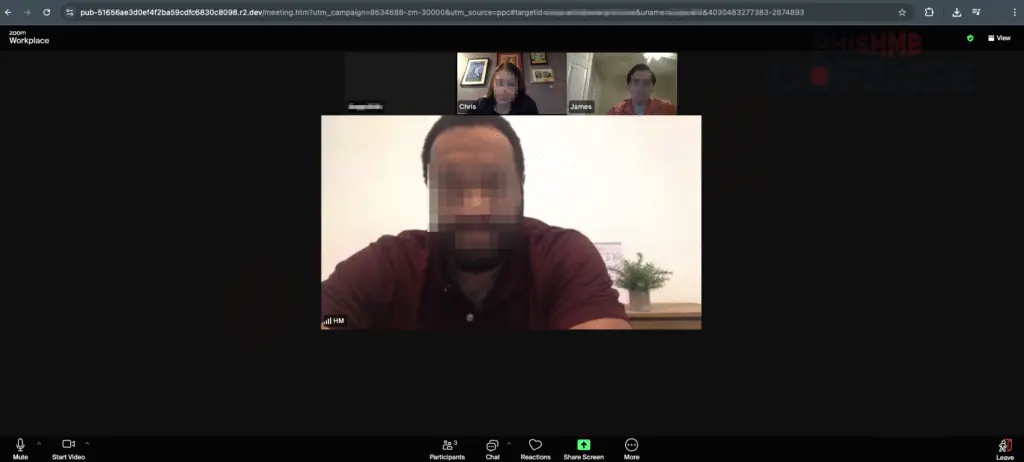

Когда пользователь переходит по ссылке, перед ним появляется реалистичная имитация видеоконференции. На экране отображаются аватары участников, один из которых машет рукой, а другой демонстрирует эмоции, что усиливает иллюзию подлинности. Однако через несколько секунд на экране всплывает сообщение о том, что «подключение к встрече прервано», и пользователю предлагается повторно войти в систему.

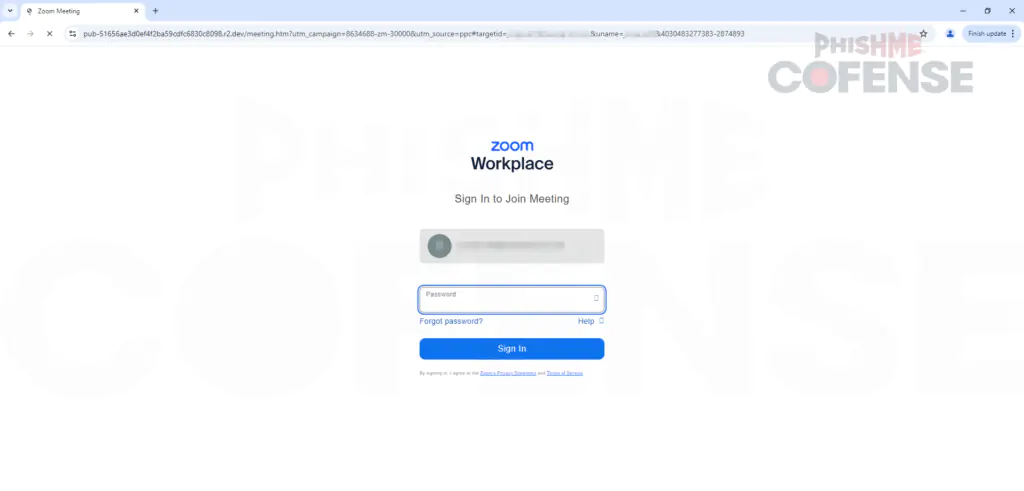

На этом этапе жертва попадает на фишинговую страницу входа в Zoom Workplace, которая визуально почти неотличима от настоящей. Более того, злоумышленники используют предзаполнение поля email (например, #targetid=john@doe.com), чтобы усилить доверие. Как только пользователь вводит пароль, данные моментально перехватываются и передаются атакующим через Telegram - мессенджер, который часто используется злоумышленниками из-за его зашифрованной передачи данных.

Эта атака демонстрирует, насколько изощренными стали методы социальной инженерии. Используя приемы психологического давления и реалистичные поддельные интерфейсы, злоумышленники обходят даже осторожных пользователей. Кража учетных данных Zoom особенно опасна, так как они часто совпадают с корпоративными логинами, что открывает путь для дальнейших атак внутри организации, включая Advanced Persistent Threats (APT).

Эксперты по кибербезопасности рекомендуют всегда проверять URL перед переходом, не вводить учетные данные на подозрительных страницах и использовать двухфакторную аутентификацию. Кроме того, компаниям стоит обучать сотрудников распознавать фишинговые атаки и внедрять системы защиты, такие как Cofense, которые сочетают детектирование угроз, оперативное реагирование и обучение персонала в реальном времени.

Эта кампания - очередное напоминание о том, что киберпреступники постоянно совершенствуют свои методы, и даже привычные сервисы, такие как Zoom, могут стать инструментами для атак. Поэтому бдительность и проверка информации остаются ключевыми мерами защиты в современном цифровом мире.

Индикаторы компрометации

IPv4

- 104.16.5.207

- 104.16.6.207

- 104.16.7.207

- 104.16.8.207

- 104.16.9.207

- 104.21.92.123

- 149.154.167.220

- 162.159.140.237

- 172.66.0.235

- 172.67.193.64

- 18.209.207.253

- 34.199.244.36

- 44.209.71.14

- 52.2.92.114

URLs

- https://api.telegram.org/bot7643846141:AAH3xkttszS0hQgqj7PaS_f7XetLz-_DTQc/sendMessage

- https://hubs.ly/Q037hZCD0

- https://one.ebext.in/openurl?nid=&user_id=&random_id=&thread_id=&from_email=&source=web_ext&url=http%3A%2F%2Fhubs.ly/Q037hZCD0

- https://pub-51656ae3d0ef4f2ba59cdfc6830c8098.r2.dev/meeting.htm

- https://tracking.cirrusinsight.com/e39ee0e9-c6e2-4294-8151-db8d9e454e24/one-ebext-in-openurl

PING api.telegram.org (149.154.167.220) 56(84) bytes of data.

64 bytes from 149.154.167.220: icmp_seq=1 ttl=56 time=63.7 ms

64 bytes from 149.154.167.220: icmp_seq=2 ttl=56 time=64.4 ms

может не надо весь api.telegram.org по IP блокировать?

Вы совершенно правы, но "api.telegram.org" является довольно полезным индикатором компрометации, для обнаружения, а не блокировки, так как множество ВПО начало использовать телеграмм для коммуникации.

Индикаторы компрометации позволяют выявлять угрозы, обычно их используют в SIEM системах в ретроспективной корреляции:

- https://1275.ru/articles/siem-retrospektivnaya-korrelyatsiya-kak-instrument-dlya-monitoringa-informatsionnoy-bezopasnosti_8970

- https://1275.ru/articles/retrospektivnyy-analiz-sobytiy-v-siem-metody-praktiki-i-keysy_11221

И обращение к нему, может быть очень "подозрительным" поведением, особенно если в сети не используются боты телегам.

Индикаторы компрометации (IOC) позволяют специалистам по информационной безопасности и системным администраторам обнаруживать попытки вторжения или другие вредоносные действия:

https://1275.ru/articles/kakie-byvayut-indikatory-komprometatsii-ioc-indicators-of-compromise_8430