В течение последнего месяца исследователи из PreCrime Labs, подразделения компании BforeAI, обнаружили крупную вредоносную кампанию, связанную с распространением поддельного приложения Telegram. Злоумышленники зарегистрировали 607 доменов через регистратора Gname, большинство из которых представлены на китайском языке. Эти домены используются для фишинга и распространения вредоносного ПО, маскирующегося под официальный клиент мессенджера.

Описание

Аналитики выявили два варианта поддельного APK-файла размером 60 МБ и 70 МБ, которые предлагаются для загрузки.

Как работает схема обмана?

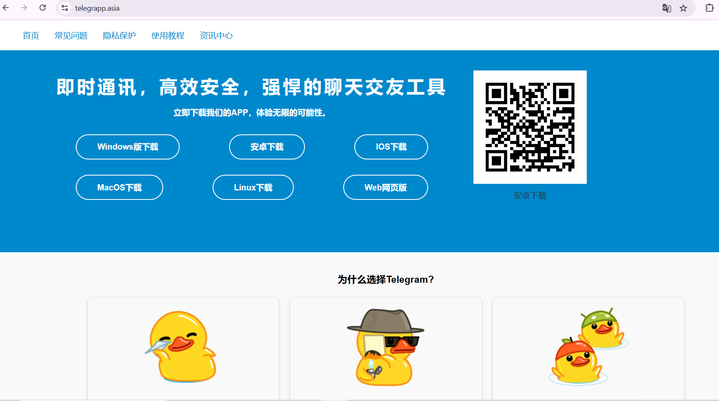

На поддельных сайтах размещен QR-код, ведущий на основной ресурс zifeiji[.]asia, который имитирует официальный сайт Telegram. Страницы выдержаны в стиле мессенджера - с фирменной иконкой, возможностью скачать APK и похожей цветовой гаммой. Однако в заголовках страниц указано: «Официальный вход на сайт Paper Plane - Загрузка китайской версии», что, по мнению экспертов, является попыткой усилить доверие пользователей с помощью методов SEO.

Уязвимость подписи APK и ее последствия

Вредоносное приложение подписано по устаревшей схеме v1, что делает его уязвимым к атаке Janus на устройствах под управлением Android 5.0-8.0. Это позволяет злоумышленникам модифицировать APK, сохраняя оригинальную подпись, и обходить проверки безопасности. В результате пользователи устанавливают опасное ПО, не подозревая об угрозе.

Опасные разрешения и скрытые функции

Приложение запрашивает широкие разрешения, включая доступ к внешнему хранилищу (READ_EXTERNAL_STORAGE и WRITE_EXTERNAL_STORAGE), что открывает злоумышленникам путь к данным пользователя. Кроме того, APK использует незашифрованные протоколы (HTTP/FTP) для передачи данных, что упрощает перехват информации.

Отдельная угроза кроется в механизме удаленного выполнения команд через сокеты. Это позволяет злоумышленникам в реальном времени управлять зараженным устройством - красть данные, вести наблюдение и запускать произвольные команды.

Анализ доменов и инфраструктуры

Среди зарегистрированных доменов преобладают следующие TLD:

- .com - 316

- .top - 87

- .xyz - 59

- .online - 31

- .site - 24

Многие из них используют типосквоттинг - имитацию названия Telegram с опечатками (например, «teleqram», «telegramdl», «apktelegram»).

Трекинг пользователей через JavaScript

Вредоносная инфраструктура включает скрипт ajs.js, размещенный на telegramt[.]net. Он собирает данные об устройстве пользователя (Android, iOS или ПК), браузере и домене, отправляя их на сервер dszb77[.]com. Этот домен связан с киберпреступной деятельностью и, вероятно, используется для анализа поведения жертв. В коде также обнаружена закомментированная функция, которая могла бы показывать баннер с предложением скачать приложение для Android.

Риски, связанные с Firebase

В ходе расследования выявлена потенциальная проблема с сервисом Firebase. База данных tmessages2.firebaseio.com, к которой обращается вредоносное приложение, в настоящее время отключена. Однако эксперты предупреждают: если злоумышленники зарегистрируют новый проект Firebase с тем же именем, все ранее зараженные устройства начнут подключаться к их серверу. Это означает, что кампания может возобновиться в любой момент.

Индикаторы компрометации

Domains

- dszb77.com

- zifeiji.asia

URLs

- https://telegramt.net/static/js/ajs.js?v=3

- https://tmessages2.firebaseio.com

MD5

- acff2bf000f2a53f7f02def2f105c196

- efddc2dddc849517a06b89095b344647

SHA1

- 6f643666728ee9bc1c48b497f84f5c4d252fe1bc

- 9650ae4f4cb81602700bafe81d96e8951aeb6aa5