Эксперты по кибербезопасности из Netskope Threat Labs зафиксировали новую широкомасштабную кампанию технического мошенничества (tech support scam), которая использовала вредоносную рекламу в поисковой системе Bing и инфраструктуру Microsoft Azure для обмана пользователей. Инцидент привлёк внимание специалистов 2 февраля, когда примерно в 16:00 по UTC они обнаружили резкий всплеск переходов пользователей на мошеннические сайты.

Описание

Кампания затронула сотрудников 48 различных организаций в Соединённых Штатах. Жертвы были распределены по нескольким секторам экономики, включая здравоохранение, производство и технологическую отрасль. При этом все случаи заражения произошли в течение короткого промежутка времени, что указывает на высокую эффективность выбранного злоумышленниками вектора атаки.

В отличие от традиционных фишинговых рассылок, эта атака начиналась с поискового запроса. Пользователи, вводя в Bing простые и безобидные запросы, например "amazon", видели в результатах поиска вредоносную рекламу. Нажатие на такое объявление перенаправляло жертву на недавно зарегистрированный домен highswit[.]space, который размещал пустой сайт на WordPress. Затем происходило окончательное перенаправление на одну из страниц мошенников, размещённых в контейнерах Azure Blob Storage. Этот случай служит важным напоминанием о том, что прямой переход на известный сайт, путем ввода адреса в браузере, всегда безопаснее, чем его поиск через поисковые системы. Таким образом, пользователь полностью избегает риска кликнуть на вредоносную рекламу или неверный результат поиска.

Хотя мошенничество под видом технической поддержки не является новой угрозой, данный инцидент выделяется своей изощрённостью. Ранее Netskope уже документировала подобные схемы, эксплуатирующие платформы вроде DigitalOcean и StackPath. Однако успешное размещение вредоносной рекламы непосредственно в поисковой выдаче Bing привело к значительному количеству кликов от пользователей корпоративных сетей, что и вызвало тревогу у исследователей.

Ключевой особенностью атаки стало злоупотребление облачными сервисами. Финальные мошеннические страницы были размещены в контейнерах хранилища Azure Blob Storage. Анализ показал, что все вредоносные URL-адреса следовали единому шаблону: "xxxxxxxxxxxxxxxxxx.blob.core.windows.net/yyyyyyyyy/werrx01USAHTML/index.html?bcda=", после чего указывался телефонный номер. Строка "werrx01USAHTML/index.html" оставалась неизменной во всех обнаруженных экземплярах за последние два дня, что указывает на стандартизированный метод развёртывания инфраструктуры для этой кампании.

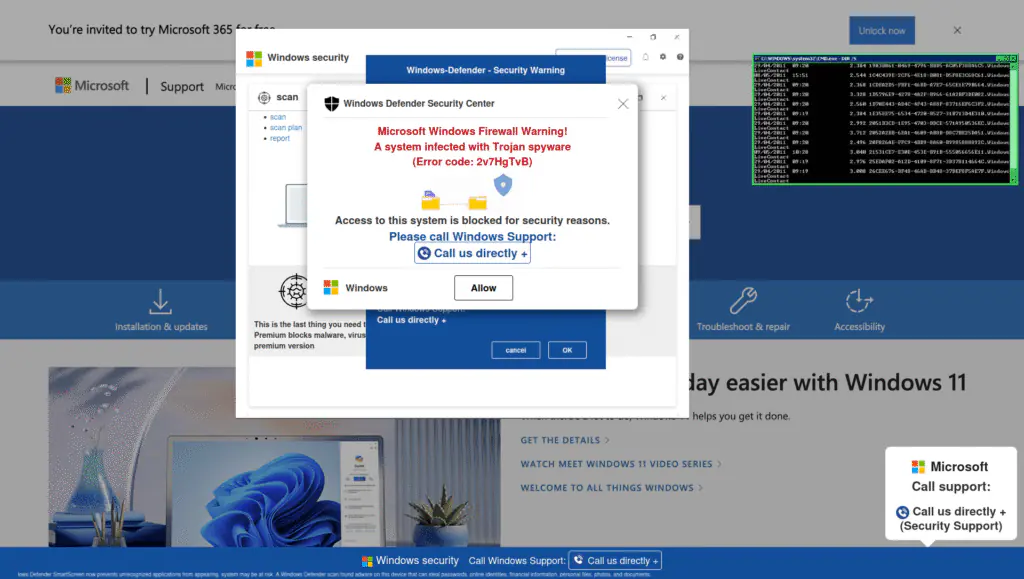

На поддельных страницах жертвам демонстрировалось ложное предупреждение о проблемах с компьютером или вирусной инфекции. Пользователей призывали немедленно позвонить по указанному номеру телефона для получения "технической поддержки". В ходе этой кампании использовались следующие номера: 1-866-520-2041, 1-833-445-4045, 1-855-369-0320, 1-866-520-2173 и 1-833-445-3957. На другом конце провода мошенники, выдав себя за сотрудников службы поддержки, могли запросить удалённый доступ к компьютеру, платежную информацию или убедить жертву установить вредоносное ПО.

Этот инцидент наглядно демонстрирует растущую тенденцию злоумышленников использовать легитимные облачные платформы и сервисы интернет-рекламы для придания своим операциям видимости законности и повышения охвата. Облачные хранилища, такие как Azure Blob Storage, привлекательны для киберпреступников благодаря своей простоте использования, надёжности и изначальному доверию со стороны систем безопасности. Следовательно, компании должны расширять свой подход к безопасности, учитывая не только классические угрозы, но и риски, связанные с доверенными интернет-сервисами и рекламными сетями. Обучение сотрудников критическому восприятию онлайн-контента, особенно рекламы, и повторение базовых правил кибергигиены остаются важнейшими элементами защиты.

Индикаторы компрометации

Domains

- 2222wny78new832zzz.blob.core.windows.net

- 222oo78new832zz.blob.core.windows.net

- 222y78new832zz.blob.core.windows.net

- 222ynew9983zzzzz.blob.core.windows.net

- 2299iz8ynew9983z.blob.core.windows.net

- 2299zzynew345.blob.core.windows.net

- 22ii98zew9983zxz.blob.core.windows.net

- 22nmynew9983zz.blob.core.windows.net

- 22uiz889992nnzzaazz.blob.core.windows.net

- 22zz78new832zzzz.blob.core.windows.net

- 22zzew9983zxzzz.blob.core.windows.net

- 22zzny78new832zz.blob.core.windows.net

- 22zznynew3778zzzzz.blob.core.windows.net

- 22zzynew9983zz.blob.core.windows.net

- 22zzzmnz77993zz.blob.core.windows.net

- 22zzzwjj8new832zzzz.blob.core.windows.net

- 23888zynew345.blob.core.windows.net

- 2uuii92mynew9983zz.blob.core.windows.net

- 2zzz3328new832zz.blob.core.windows.net

- 2zzzy78new832z29.blob.core.windows.net

- 33zzy78new832zzzz.blob.core.windows.net

- 778zzzew9983.blob.core.windows.net

- 788znew9983zzzzzzz.blob.core.windows.net

- a99w82nz77993zz.blob.core.windows.net

- auaizaz788zjzzsds.blob.core.windows.net

- axsuizasuu78zmzz.blob.core.windows.net

- azazaxswdr4sss.blob.core.windows.net

- eemnz77993zz.blob.core.windows.net

- ggy28zy78new832zz.blob.core.windows.net

- nsjxsxsdxd788bnz89zz.blob.core.windows.net

- rtt772ynew9983.blob.core.windows.net

- rtytz8z89z9znnzbha.blob.core.windows.net

- sjj8872ny78new8e.blob.core.windows.net

- sssjj8872ny78new8ezz.blob.core.windows.net

- sxsjkks8xs89znm.blob.core.windows.net

- sxskkxsx8s8zzaszsa.blob.core.windows.net

- sxskzksx8s8zxnnx.blob.core.windows.net

- t7822zz2r9nowss.blob.core.windows.net

- tt22y78new832zzswzz.blob.core.windows.net

- tt278new832zz.blob.core.windows.net

- tt72ny78new832z29.blob.core.windows.net

- tt77zzynew9983zz.blob.core.windows.net

- tty2zz78new832zz.blob.core.windows.net

- ty8822mynew99szz.blob.core.windows.net

- tyuz788z788n2nba.blob.core.windows.net

- uu28jhzynew9983zz.blob.core.windows.net

- w2ony78new832.blob.core.windows.net

- w33ssy78new832.blob.core.windows.net

- w98982wny78new8.blob.core.windows.net

- wii992ynew9983.blob.core.windows.net

- ww889zew832zzswzz.blob.core.windows.net

- wwi2292ynew998sooz.blob.core.windows.net

- wwnynew3778z.blob.core.windows.net

- wwu88nz77993zz.blob.core.windows.net

- wwzzmnz77993zz.blob.core.windows.net

- wyuy88znew345.blob.core.windows.net

- wz878728new832zz.blob.core.windows.net

- wzz433w8new832zz.blob.core.windows.net

- wzzzmynew9983zz.blob.core.windows.net

- xsxssakxksxs8zz.blob.core.windows.net

- yu882ynew99z98.blob.core.windows.net

- yy78822new9983z.blob.core.windows.net

- yy822ynew9983zz.blob.core.windows.net

- yy822ynew9983zzzz.blob.core.windows.net

- yy882mynew99z982.blob.core.windows.net

- zauuazaa788z7zaass.blob.core.windows.net

- zmz77993zz.blob.core.windows.net

- zyyuiz889992nnzzaazz.blob.core.windows.net

- zzlll9989zzsss.blob.core.windows.net

- zzy778zew9983.blob.core.windows.net