Исследователи из Joe Sandbox обнаружили и детально реконструировали сложную цепочку доставки вредоносного ПО, в которой злоумышленники использовали несколько уровней защиты для сокрытия финальной нагрузки (payload). Атака начиналась с целевого фишингового письма, маскирующегося под уведомление от сервиса электронной подписи DocuSign.

Описание

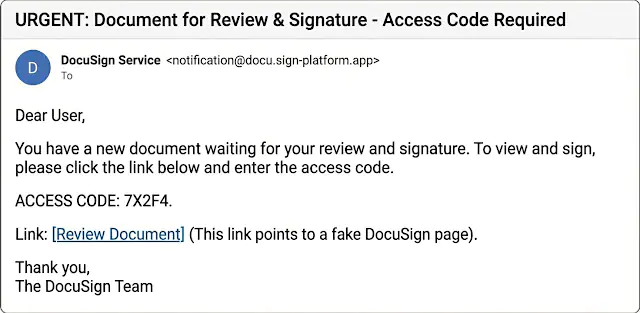

Первым этапом стала рассылка писем, которые визуально практически неотличимы от официальных уведомлений DocuSign. Письмо содержало ссылку на фишинговый домен, имитирующий легитимный сайт. После перехода жертве предлагалось скачать файл с названием "DocuSign_PackageInstaller.exe". Динамический анализ этого исполняемого файла в среде Joe Sandbox на начальном этапе не дал значимых поведенческих результатов, что указывало на наличие логики условного или отложенного запуска.

Для преодоления этого барьера аналитики применили инструмент статического анализа Joe Reverser. Исследование выявило несколько ключевых особенностей. Во-первых, бинарный файл был подписан действующим сертификатом PE, выданным организации из Китая. Наличие валидной подписи помогает вредоносной программе обходить базовые проверки доверия. Во-вторых, образец представлял собой однопакетное .NET-приложение, содержащее встроенную полезную нагрузку.

Наиболее интересной находкой стала логика проверки кода доступа в точке входа программы. Изначально этот механизм был ошибочно классифицирован как запрос ввода для фишинга. На самом деле, введенный код отправлялся на сервер управления (C2, Command-and-Control), и только после успешной верификации происходила загрузка второй стадии атаки. Несмотря на это условие, средства статического анализа позволили обнаружить и извлечь вторую стадию, не предоставляя код, что демонстрирует силу подхода без выполнения условий среды исполнения.

Вторая стадия оказалась нативным бинарным файлом. Его анализ в Joe Reverser выявил встроенную «временную бомбу» - механизм проверки времени. Примечательно, что проверка осуществлялась не по локальному системному времени, а с использованием онлайн-источника, что делает неэффективным простой сдвиг системных часов для анализа. Дополнительно был обнаружен слой упаковки (packing), примененный для затруднения реверс-инжиниринга.

Поскольку на данный момент Joe Reverser не обладает функциями автоматической распаковки, для анализа финальной нагрузки исследователи вернулись к динамическому анализу в Joe Sandbox. Финальным звеном цепочки оказался инфостилер Vidar - вредоносная программа, предназначенная для кражи конфиденциальных данных, таких как cookies, учетные данные и информацию о криптокошельках.

Данная атака примечательна сочетанием нескольких техник для уклонения от обнаружения. Использование валидного сертификата, проверка кода доступа для загрузки следующей стадии, онлайн-проверка времени и многослойная обфускация демонстрируют целенаправленные усилия по противодействию как пользователям, так и автоматизированным системам анализа. Этот кейс подчеркивает важность комбинированного подхода, где статический анализ позволяет реконструировать полную цепочку атаки, преодолевая барьеры выполнения, а динамический - окончательно подтверждает природу и функционал финальной вредоносной нагрузки.

Индикаторы компрометации

URLs

- http://185.153.198.115/api/submit?code={CODE}

- https://training-vibe.forum/bat/index.zip

- https://training-vibe.forum/dll/index.zip

- https://training-vibe.forum/pe/index.zip

- https://training-vibe.forum/ps/index.zip

- https://training-vibe.forum/py/index.zip

MD5

- 2e012cb0698680cfcb0e569fb22358f6

- 6dcc64c6bfec826a4dcc7e5551a7b771

SHA256

- 3a7f8b2c1d11f024c24c14ced04c0d4ba64b40eda0f890b393e4a06263fd019a

- cd45112d3ebdaedc59adea8070148c29f378e67f388240183cfd796f50c036c5