Эксперты FortiGuard Labs обнаружили сложную многоступенчатую кампанию вредоносного ПО, нацеленную в первую очередь на пользователей в России. Атака начинается с фишинговых документов деловой тематики и проходит полный цикл компрометации системы, включая обход защитных решений, слежку, ограничение доступа к системе, развертывание Amnesia RAT (Remote Access Trojan - троян удаленного доступа) и доставку шифровальщика-вымогателя (ransomware). Отличительной чертой кампании стало оперативное злоупотребление инструментом Defendnot, изначально созданным для демонстрации уязвимостей модели доверия центра безопасности Windows. Злоумышленники используют его для отключения Microsoft Defender.

Описание

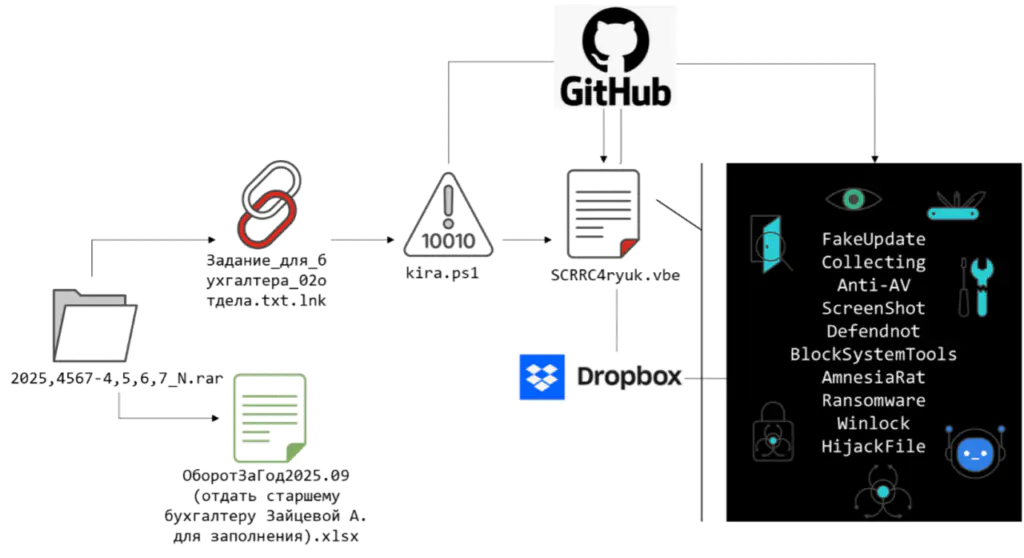

Для повышения устойчивости атаки хостинг полезной нагрузки (payload) разделен между несколькими публичными облачными сервисами. GitHub используется в основном для распространения скриптов, а Dropbox - для размещения бинарных файлов. Такой модульный подход позволяет обновлять компоненты независимо, затрудняет их удаление и помогает скрыть вредоносный трафик в легитимной активности корпоративной сети.

Цепочка атаки начинается с доставки жертве сжатого архива. В нем содержатся документы-приманки, оформленные как легитимные бухгалтерские и финансовые материалы на русском языке. Ключевым вредоносным файлом является ярлык LNK, замаскированный под текстовый документ. При его запуске через PowerShell загружается и выполняется первый загрузчик "kira.ps1". Его задача - скрыть выполнение, отвлечь пользователя открытием поддельного документа с инструкциями и подтвердить успешность выполнения атаки через Telegram Bot API. После этого загружается обфусцированный скрипт VBScript, который служит центральным оркестратором.

Этот скрипт использует несколько слоев обфускации, включая коммерческий кодировщик Script Encoder Plus и собственные криптографические алгоритмы. Финальная логика воссоздается только в памяти во время выполнения, что затрудняет статический анализ. Скрипт проверяет наличие административных привилегий и при необходимости пытается повысить их, используя запросы UAC (User Account Control). После этого начинаются основные этапы атаки.

На первом этапе происходит нейтрализация защитных механизмов. Скачивается и запускается исполняемый файл-приманка, имитирующий легитимный процесс обновления Windows. Затем с помощью PowerShell отключаются в реальном времени мониторинг Microsoft Defender и добавляются исключения для ключевых системных каталогов. Для долгосрочного подавления защиты вносятся изменения в реестр. Ключевым элементом становится развертывание инструмента Defendnot, который, будучи внедренным в доверенный системный процесс, регистрирует поддельный антивирус в центре безопасности Windows, заставляя Defender отключиться автоматически.

Следующий этап - разведка окружения и слежка. Собранные данные о системе, пользователе и сети отправляются злоумышленнику через Telegram. Затем развертывается модуль слежки "TelegramWorker.scr", который в течение 15 минут делает скриншоты экрана и отправляет их атакующему.

Третий этап направлен на блокировку системы и подавление реакции. Через настройки реестра отключаются ключевые административные инструменты: редактор реестра, диспетчер задач, панель управления и другие. Затем удаляются механизмы восстановления системы: среда восстановления Windows, каталог резервных копий и теневые копии томов. Для блокировки запуска приложений реализуется массовый перехват ассоциаций файлов. Попытка открыть любой распространенный тип файла приводит к появлению сообщения с требованием связаться со злоумышленником.

Финальный этап нацелен на максимальный ущерб. Развертывается Amnesia RAT, обеспечивающий долгосрочный удаленный доступ и кражу данных. Троян крадет пароли, cookies и сессии из браузеров, данные Telegram Desktop, Discord и Steam, ищет seed-фразы криптокошельков и осуществляет наблюдение через веб-камеру и микрофон. Параллельно запускается шифровальщик из семейства Hakuna Matata, который шифрует файлы, меняет обои рабочего стола и заменяет буфер обмена с криптовалютными адресами. Одновременно выполняется WinLocker, полностью блокирующий доступ к системе с требованием выкупа.

Данная кампания наглядно демонстрирует, как современные угрозы достигают полной компрометации системы без эксплуатации уязвимостей ПО, полагаясь на социальную инженерию, злоупотребление доверенными облачными сервисами и легитимными функциями операционной системы. Последовательное отключение защитных механизмов, установка средств слежки и последующее развертывание разрушительных нагрузок подчеркивают важность раннего обнаружения аномальных изменений в конфигурации безопасности и необычной активности, связанной с использованием легальных сервисов.

Индикаторы компрометации

URLs

- https://github.com/Mafin111/MafinREP111

- https://dl.dropboxusercontent.com/scl/fi/fvugw0l9x7ty665esaul3/svchost.scr?rlkey=urzegysuk9bkrw2b8zmx31457&st=gbhmc2su

SHA256

- 1828614be6d9bdd92f7ee30e12c8aac8eba33a6df2c92995f9bf930c3f1b992b

- 263b5ba921e478215dc9e3a397157badab415fc775cfb4681821b7446c14fb1a

- 359fe8df31c903153667fbe93795929ad6172540b3ee7f9eff4bcc1da6d08478

- 3aa6ebb73390d304eef8fd897994906c05f3e967f8f6f6a7904c6156cf8819f9

- 45e942ba59f3876b263a03ed7e5d5b1b250e84a0a4b4093b3c13b5fca4e12b21

- 5443232a367a83ac2899b37c066dae3ec2010df292291db24ce3d744133218a6

- 6222775b877b4be4f5407525d52c5889739b96c302e5a204ef369b4a51c6dab2

- 71069a5d2a80a047ca36ca82e630d353829726d4f03a74c7522b7700c5c2bb59

- 7b8cf0ef390a7d6126c5e7bf835af5c5ce32c70c0d58ca4ddc9c238b2d3f059a

- 7de56603a7b41fca9313231df6105dbb8148d3b0d80dfbc00e71e1d88f871915

- e6ca6bab85ae1eff08a59b46b7905ae0568110da172dec8367f32779094bdd08