В марте 2025 года эксперты Google Threat Intelligence Group (GTIG) обнаружили масштабную кибершпионскую кампанию, направленную против дипломатических представительств в Юго-Восточной Азии и других глобальных целей. Расследование показало, что атака была проведена группировкой UNC6384, связанной с интересами Китая, и использовала сложные методы обмана для перехвата веб-трафика и внедрения шпионского ПО.

Описание

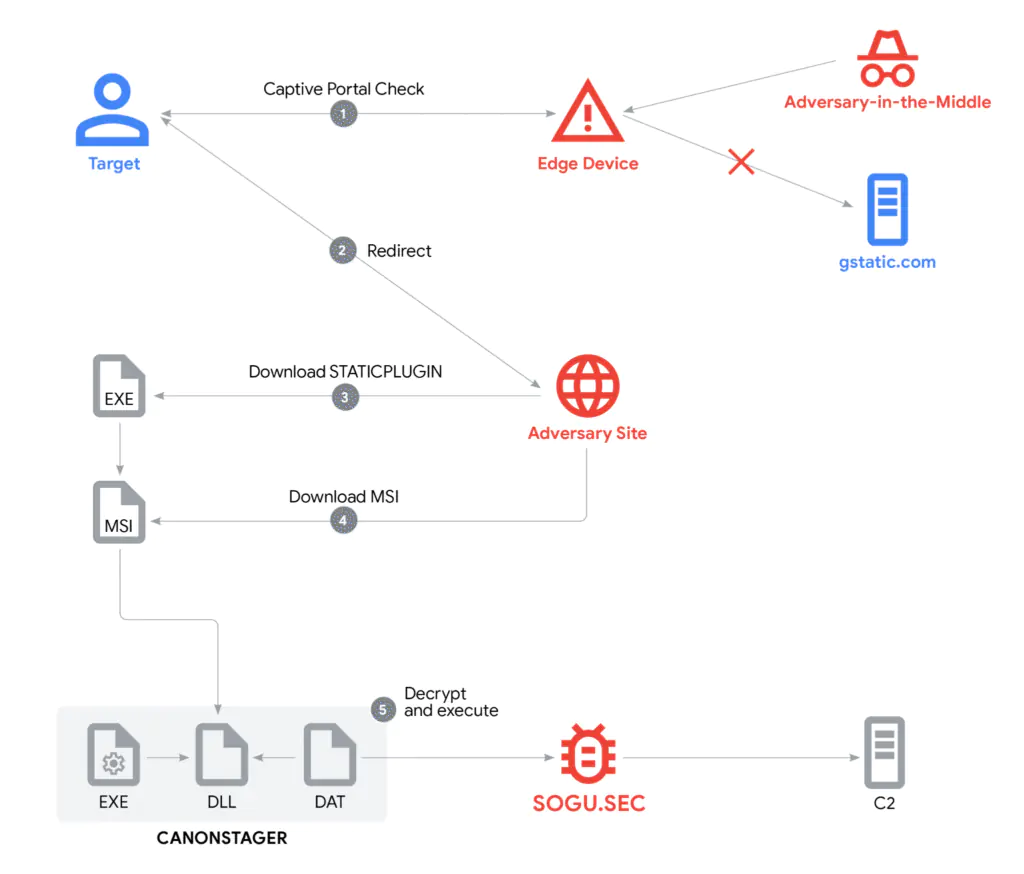

Кампания, получившая название Deception in Depth, основана на механизме перехвата соединения через captive portal - принудительную перенаправляющую страницу, которая обычно используется в публичных сетях для авторизации. Злоумышленники внедрили поддельный редирект, перенаправляющий жертв на контролируемые ими сайты, где под видом обновления плагинов (в частности, Adobe) распространялась вредоносная программа STATICPLUGIN.

Особенностью атаки стало использование действительных цифровых сертификатов для подписи вредоносного ПО, что позволяло избегать обнаружения системами защиты. После запуска загрузчика на устройстве жертвы разворачивалась многоступенчатая цепочка внедрения, завершающаяся выполнением в памяти бэкдора SOGU.SEC (также известного как PlugX) без сохранения файлов на диск.

Важную роль в атаке сыграла социальная инженерия: хакеры создали правдоподобные страницы с элементами интерфейса, напоминающими легитимные сервисы обновлений, а также использовали TLS-сертификаты от Let’s Encrypt для придания доверия HTTPS-соединению. Пользователям предлагалось установить «отсутствующий плагин», после чего запускался исполняемый файл, маскирующийся под компонент Adobe.

Google сообщает, что все пострадавшие пользователи Gmail и Workspace были уведомлены о атаке через систему government-backed attacker alerts. Для противодействия подобным угрозам компания рекомендует включить Enhanced Safe Browsing в Chrome, регулярно обновлять ПО и использовать двухфакторную аутентификацию. Все связанные с атакой домены, URL и хэши файлов добавлены в чёрный список Google Safe Browsing.

Атрибуция кампации к группировке UNC6384 подтверждается сходством с методами другой известной группы - TEMP.Hex (Mustang Panda). Обе активно атакуют государственные структуры стран Юго-Восточной Азии и используют схожие инструменты и инфраструктуру.

Расследование GTIG демонстрирует, что кибершпионские операции, связанные с КНР, продолжают эволюционировать в сторону большей скрытности и использования легитимных инструментов. Это усложняет их обнаружение и требует повышенного внимания к безопасности как на уровне сетей, так и на уровне конечных устройств.

Индикаторы компрометации

IPv4

- 103.79.120.72

- 166.88.2.90

Domains

- mediareleaseupdates.com

URLs

- http://www.gstatic.com/generate_204

- https://mediareleaseupdates.com/20250509.bmp

- https://mediareleaseupdates.com/AdobePlugins.exe

- https://mediareleaseupdates.com/AdobePlugins.html

- https://mediareleaseupdates.com/style3.js

Certificate Fingerprints SHA-1

- c8744b10180ed59bf96cf79d7559249e9dcf0f90

- eca96bd74fb6b22848751e254b6dc9b8e2721f96

SHA256

- 3299866538aff40ca85276f87dd0cefe4eafe167bd64732d67b06af4f3349916

- 65c42a7ea18162a92ee982eded91653a5358a7129c7672715ce8ddb6027ec124

- cc4db3d8049043fa62326d0b3341960f9a0cf9b54c2fbbdffdbd8761d99add79

- d1626c35ff69e7e5bde5eea9f9a242713421e59197f4b6d77b914ed46976b933

- e787f64af048b9cb8a153a0759555785c8fd3ee1e8efbca312a29f2acb1e4011

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | rule G_Downloader_STATICPLUGIN_1 { meta: author = "GTIG" date_created = "2025-07-24" date_modified = "2025-07-24" description = "STATICPLUGIN is a downloader observed to retrieve an MSI packaged payload from a hard-coded C2 domain." md5 = "52f42a40d24e1d62d1ed29b28778fc45" rev = 1 strings: $s1 = "InstallRemoteMSI" $s2 = "InstallUpdate" $s3 = "Button1Click" $s4 = "Button2Click" $s5 = "WindowsInstaller.Installer" wide condition: uint16(0)==0x5a4d and all of them } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | rule G_Launcher_CANONSTAGER_1 { meta: author = "GTIG" date_created = "2025-07-25" date_modified = "2025-07-25" description = "CANONSTAGER is a side-loaded DLL launcher used to decrypt and execute a payload in-memory." md5 = "fa71d60e43da381ad656192a41e38724" rev = 1 strings: $str1 = ".dat" wide $str2 = "\\cnmplog" wide $code1 = {43 0F B6 ?? 0F B6 [3]00 D0 0F B6 ?? 8A 74 [2]88 74 [2]88 54 [2]8B 7? [2]02 54 [2]0F B6 ?? 0F B6 [3]32 14 ?? [0-4] 88 14 ?? 41 39 ?? 75 C? } $code2 = {0F B6 [3] 89 ?? 83 E? 0F 00 D0 02 ?? [1-2] 0F B6 ?? 8A 74 [2] 88 74 [2] 4? 88 54 [2]81 F? 00 01 00 00 75 D?} $code3 = {40 89 ?? 0F B6 C0 0F B6 [3]00 D9 88 9? [4-5]0F B6 F? 8A 7C 3? ?? 88 7C 0? ?? 88 5C 3? ?? 02 5C 0? ?? 0F B6 F? 0F B6 5C 3? ?? [0-2]8B [3]32 1C ?? [7-8]42 [0-2]39 D? 75 BC } condition: all of ($str*) and 2 of ($code*) } |