Исследователи компании CloudSEK обнаружили новую кампанию целевых фишинговых атак, направленную на индийские организации. Угроза, получившая название Silver Fox, использует приманки, маскирующиеся под официальные уведомления от Налогового департамента Индии. В отличие от более ранних предположений некоторых аналитиков, атака была уверенно атрибутирована китайской APT (Advanced Persistent Threat - усовершенствованная постоянная угроза), а не группировке SideWinder. Точная атрибуция крайне важна для эффективной обороны, так как позволяет прогнозировать поведение противника и внедрять адресные контрмеры. Ошибки в определении источника угрозы ведут к системной путанице и отвлекают ресурсы на борьбу с неверной целью, в то время как реальный злоумышленник продолжает действовать незамеченным.

Описание

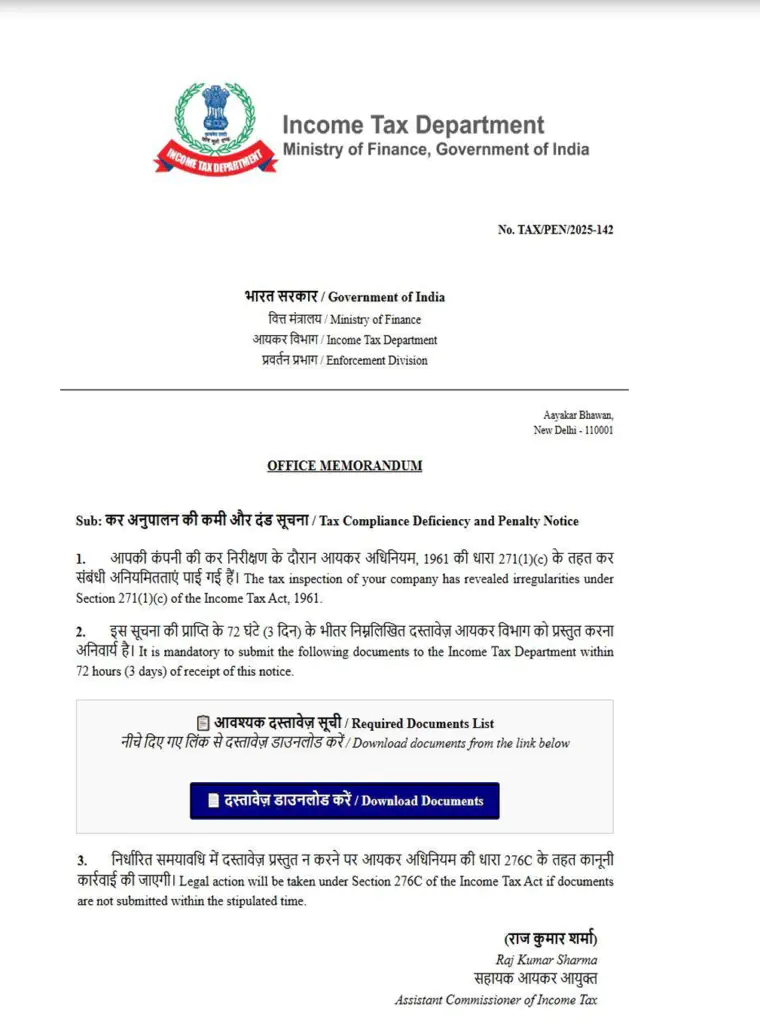

Атака начинается с целевого фишингового письма, содержащего вложение в формате PDF. Документ визуально идентичен официальному бланку налоговой службы. При открытии файла браузер жертвы перенаправляется на подконтрольный злоумышленникам домен, с которого автоматически загружается исполняемый файл, замаскированный под архив с названием «tax affairs.exe». Этот файл представляет собой установщик NSIS (Nullsoft Scriptable Install System), который использует сложную цепочку внедрения для скрытного развёртывания вредоносной нагрузки.

На первом этапе установщик развёртывает легитимный, имеющий цифровую подпись исполняемый файл Thunder.exe, связанный с менеджером загрузок Xunlei. Одновременно с этим в ту же временную директорию помещается вредоносная библиотека libexpat.dll. Злоумышленники используют технику DLL Hijacking: при запуске Thunder.exe автоматически загружает libexpat.dll из текущей папки, что позволяет выполнить вредоносный код. Библиотека содержит многочисленные техники защиты от анализа и детекта в песочницах. Она проверяет список процессов на наличие инструментов отладки и анализирует системные ресурсы. При обнаружении подозрительной среды выполнение прекращается.

После успешного прохождения проверок вредоносный код отключает службу обновлений Windows и загружает из временной директории зашифрованный файл конфигурации box.ini. Файл расшифровывается в памяти, превращаясь в исполняемый шелл-код. Этот код внедряется в легитимный процесс explorer.exe с помощью классической техники Process Hollowing. Процесс создаётся в приостановленном состоянии, его легитимный код замещается вредоносным шелл-кодом, после чего выполнение возобновляется.

Извлечённый из памяти финальный полезный груз представляет собой шелл-код, сгенерированный фреймворком Donut. Этот инструмент позволяет упаковать управляемый код в сырой шелл-код для выполнения непосредственно из памяти, минуя запись на диск. После расшифровки загружается полнофункциональный удалённый троян (RAT - Remote Access Trojan) Valley RAT. Он обладает модульной архитектурой и сложной системой управления конфигурацией.

Valley RAT загружает 22 параметра конфигурации, включая трёхуровневую инфраструктуру командных серверов (C2 - Command and Control), параметры работы и флаги функциональности. Критически важной особенностью является механизм постоянного присутствия (persistence) через реестр Windows. Троян проверяет наличие обновлённых адресов C2 в определённом ключе реестра. Если данные найдены, он полностью заменяет свою встроенную конфигурацию, что позволяет операторам динамически менять инфраструктуру управления без переразвёртывания вредоноса.

Коммуникационный цикл трояна реализует многоуровневый отказоустойчивый механизм. Он поочерёдно пытается подключиться к первичному, вторичному и третичному серверам C2, поддерживая как HTTP/HTTPS, так и RAW TCP протоколы. Используются настраиваемые интервалы опроса для снижения заметности и задержка перед первым подключением для обхода песочниц. После установки соединения троян отправляет сигнал готовности, включает кейлоггер (при наличии соответствующего флага) и ожидает команд.

Одной из ключевых возможностей Valley RAT является модульная архитектура плагинов. Злоумышленники могут загружать дополнительные модули (например, для кражи учётных данных или перемещения по сети) непосредственно на скомпрометированную систему через C2-канал. Эти модули сохраняются в реестре Windows в формате REG_BINARY под специфическим ключом, что обеспечивает их сохранность после перезагрузки. Для выполнения плагины внедряются в легитимный системный процесс tracerpt.exe с помощью той же техники Hollowing.

Анализ инфраструктуры злоумышленников выявил сеть из более чем десяти доменов, объединённых общей фавиконкой и тематикой, связанной с налогами. Это подтверждает целенаправленный и скоординированный характер кампании.

Последствия успешного проникновения являются серьёзными. Использование резидентных в памяти техник и хранение конфигурации в реестре создаёт высокий риск длительного необнаруженного присутствия в системе. Динамическая загрузка новых возможностей позволяет атакующим эволюционировать уже после внедрения, не требуя повторного начального доступа. Многоуровневая отказоустойчивая инфраструктура C2 снижает эффективность простого блокирования доменов или IP-адресов.

Для противодействия подобным угрозам эксперты рекомендуют внедрить многоуровневый мониторинг. Необходимо отслеживать подозрительную активность в реестре, такую как запись исполняемых данных в формате REG_BINARY под нестандартными путями. Важно детектировать не просто соединения с известными C2, а аномальное сетевое поведение: множественные повторные попытки подключения, переключение между протоколами, задержку перед первым beacon-сигналом. Следует также инструментировать систему для обнаружения аномального выделения памяти с правами на выполнение, особенно внутри легитимных процессов, таких как explorer.exe. Ключевым сигналом должно стать внезапное включение функций удалённого доступа, таких как кейлоггинг или запуск интерактивной оболочки, в ранее неактивных процессах.

Индикаторы компрометации

IPv4

- 103.20.195.147

- 45.207.231.94

Domains

- b.yuxuanow.top

- ggwk.cc

SHA256

- 068e49e734c2c7be4fb3f01a40bb8beb2d5f4677872fabbced7741245a7ea97c

- 77ea62ff74a66f61a511eb6b6edac20be9822fa9cc1e7354a8cd6379c7b9d2d2

- f74017b406e993bea5212615febe23198b09ecd73ab79411a9f6571ba1f94cfa

- fa388a6cdd28ad5dd83acd674483828251f21cbefaa801e839ba39af24a6ac19