Группа Threat Intelligence, Mitigation, and Escalation (TIME) компании LastPass предупреждает клиентов о новой активной фишинговой кампании. По данным экспертов, атака началась примерно 19 января 2026 года. Злоумышленники рассылают поддельные письма, которые маскируются под официальные уведомления от службы управления паролями.

Описание

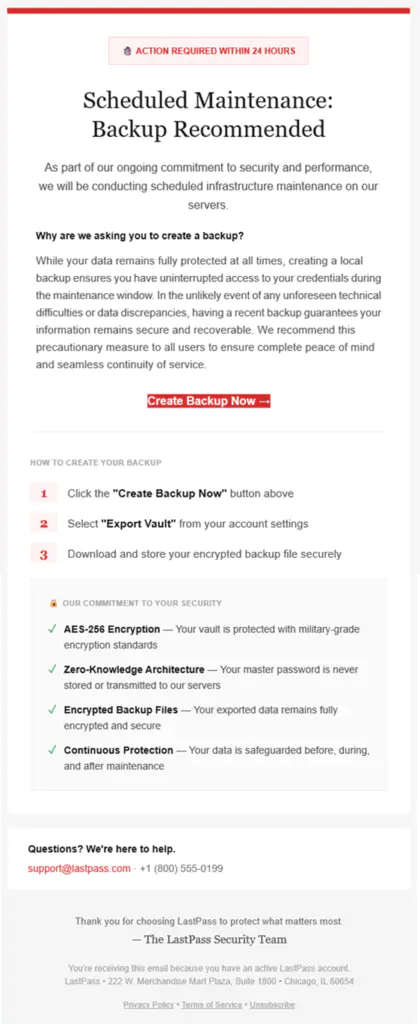

В этих письмах создается искусственное ощущение срочности, типичный прием социальной инженерии. Тема письма и отправитель постоянно меняются. Основное сообщение утверждает, что LastPass в ближайшие 24 часа проведет плановое техническое обслуживание, и для безопасности данных пользователям необходимо срочно создать резервную копию своих хранилищ. Компания LastPass официально заявляет, что не рассылала таких запросов и не планирует срочного обслуживания, требующего ручного резервного копирования со стороны клиентов.

Тело письма содержит ссылку, которая, по заверениям отправителей, ведет на официальный сайт для создания бэкапа. Однако на самом деле ссылка перенаправляет жертву на фишинговый ресурс. Изначально пользователь попадает на адрес, размещенный в сервисе облачного хранения, который затем переадресует на поддельный домен "mail-lastpass[.]com". Целью атаки является кража мастер-паролей и других учетных данных пользователей.

Эксперты по кибербезопасности обращают внимание на выбор времени для атаки. Кампания стартовала в праздничные выходные в США, что является распространенной тактикой APT-групп (продвинутых постоянных угроз). Злоумышленники рассчитывают, что в этот период снижена staffing (численность персонала) в отделах безопасности, что может замедлить обнаружение угрозы и увеличить время реакции.

LastPass подчеркивает фундаментальное правило безопасности: сотрудники компании никогда и ни при каких обстоятельствах не запрашивают мастер-пароль от пользователя. Любой подобный запрос следует считать мошенническим. Команда TIME работает с партнерами и регистраторами доменов, чтобы как можно быстрее добиться прекращения работы поддельного ресурса.

Компания призывает пользователей сохранять бдительность. В случае получения любого письма, вызывающего сомнения в его подлинности, его следует переслать на специальный адрес для проверки: abuse@lastpass.com. LastPass уже поблагодарила первых клиентов, которые оперативно сообщили о фишинговых письмах, отметив их вклад в безопасность всего сообщества.

Для защиты от подобных атак специалисты рекомендуют никогда не переходить по ссылкам из подозрительных писем. Вместо этого следует вручную вводить адрес сервиса в браузере или использовать сохраненные закладки. Кроме того, крайне важно использовать многофакторную аутентификацию для защиты своего аккаунта, что существенно усложнит злоумышленникам доступ к данным даже в случае компрометации пароля. Регулярное обучение сотрудников и пользователей методам распознавания фишинга остается одной из ключевых мер противодействия подобным угрозам социальной инженерии.

Индикаторы компрометации

IPv4

- 104.21.86.78

- 172.23.182.202

- 172.67.216.232

- 188.114.97.3

- 192.168.16.19

- 52.95.155.90

Domains

- mail-lastpass.com

URLs

- group-content-gen2.s3.eu-west-3.amazonaws.com/5yaVgx51ZzGf

Emails

- support@sr22vegas.com

- support@lastpass.server8

- support@lastpass.server7

- support@lastpass.server3

Subjects

- LastPass Infrastructure Update: Secure Your Vault Now

- Your Data, Your Protection: Create a Backup Before Maintenance

- Don't Miss Out: Backup Your Vault Before Maintenance

- Important: LastPass Maintenance & Your Vault Security

- Protect Your Passwords: Backup Your Vault (24-Hour Window)