На подпольных форумах с июля 2025 года активно продвигается новый сервис вредоносного ПО (Malware-as-a-Service, MaaS) под названием AuraStealer. Этот троянец-информатик, написанный на C++, позиционируется как высокоэффективный инструмент для кражи данных с минимальным следом в системе. Он способен похищать информацию из более чем 110 браузеров, 70 приложений, включая кошельки и инструменты двухфакторной аутентификации (2FA), а также 250 расширений для браузеров. Однако, как выяснили исследователи из Gen Threat Labs, за громкими заявлениями скрывается код, полный недостатков, которые открывают возможности для его обнаружения.

Описание

Основным каналом распространения AuraStealer являются так называемые Scam-Yourself кампании, в частности, через видео в TikTok. Злоумышленники заманивают жертв обещаниями бесплатной активации платного ПО, предлагая ввести в PowerShell команду, которая вместо обещанного скачивает и исполняет вредоносную нагрузку. Кроме того, троянец распространяется через взломанные игры и программы, иногда в связке с другими угрозами, например, GlassWorm.

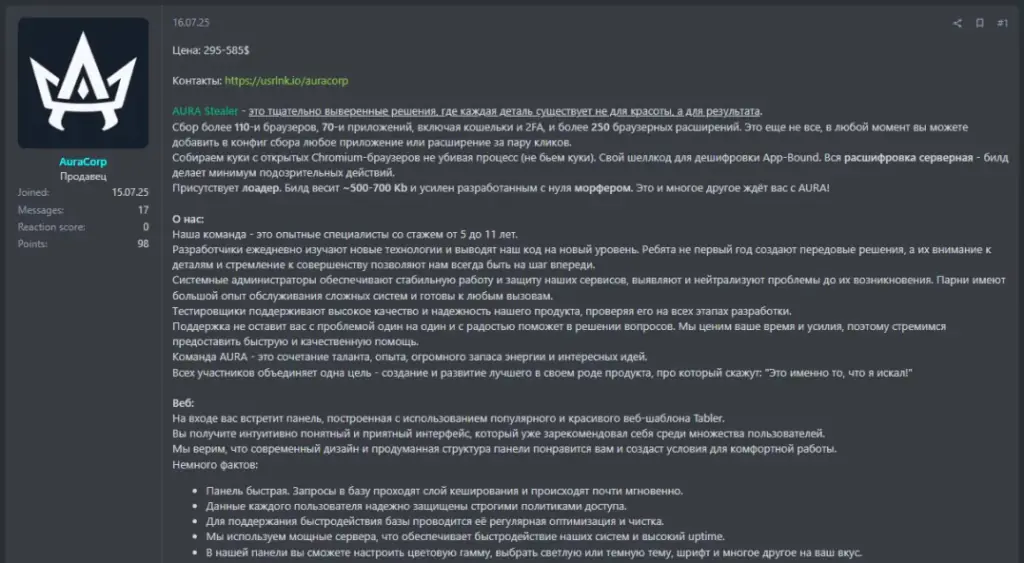

Сервис работает по подписочной модели с ежемесячной платой от 295 до 585 долларов, предлагая доступ к веб-панели управления на базе шаблона Tabler. Изначально интерфейс был только на русском языке, что указывает на связь разработчиков с русскоязычным киберпреступным сообществом, однако позже была добавлена английская локализация.

Главной технической особенностью AuraStealer является комплекс многослойных техник обфускации и противодействия анализу, призванных затруднить как статический, так и динамический разбор. Ключевым препятствием является обфускация непрямого потока управления (indirect control flow obfuscation). Вместо прямых переходов и вызовов функций троянец использует вычисляемые во время выполнения адреса, что ломает построение графа потока управления в дизассемблерах вроде IDA Pro. Исследователи разработали и предоставили сообществу методы борьбы с этим, включая использование эвристик, вдохновленных обратным срезом (backward slicing), и символического исполнения (symbolic execution) с помощью фреймворка Angr для восстановления оригинального потока.

Еще одной изощренной техникой является хеширование API на основе исключений (exception-driven API hashing). AuraStealer намеренно вызывает исключение EXCEPTION_ACCESS_VIOLATION, которое перехватывается его собственным обработчиком. Этот обработчик, используя предварительно вычисленные хеш-таблицы, перенаправляет исполнение на нужную WinAPI функцию. Этот механизм также служит техникой анти-отладки, заваливая аналитика потоком исключений. Большинство строк в бинарнике зашифрованы с помощью XOR, но, что интересно, имена функций, которые должны быть скрыты через API-хеширование, остаются в открытом виде, хотя их адреса обфусцированы.

Перед началом сбора данных AuraStealer выполняет обширную цепочку проверок на анализ. Она включает проверку целостности файла, геолокацию (троянец избегает запуска в странах СНГ и Прибалтики), различные анти-песочничные (anti-sandbox) проверки, такие как обнаружение эмуляции Microsoft Defender и тайминговые проверки функции Sleep, а также анти-отладочные (anti-debug) техники, включая проверку флагов в PEB и создание отладочных объектов. Отдельно реализована проверка на присутствие человека через мониторинг активности ввода и смены активного окна.

Конфигурация каждого билда троянца, определяющая, какие данные собирать и куда их отправлять, шифруется с помощью AES-CBC и встраивается прямо в исполняемый файл. Исследователи предоставили скрипт для ее извлечения. После успешного прохождения всех проверок AuraStealer крадет широкий спектр данных: учетные данные, сессии, криптокошельки, конфигурации VPN и RDP, содержимое буфера обмена, делает скриншоты и даже может выполнять дополнительные вредоносные нагрузки (payloads). Для обхода Application-Bound Encryption в браузерах на базе Chromium троянец использует инъекцию кода в запущенный процесс браузера через технику Heaven’s Gate.

Сетевой трафик шифруется AES-CBC и кодируется в Base64. Троянец сначала проверяет доступность C2-серверов, запрашивает актуальную конфигурацию, а затем частями выгружает украденные данные. Несмотря на амбиции разработчиков стать лидером рынка, на текущий момент AuraStealer не столь распространен, как такие известные семейства, как Lumma Stealer или Vidar. Его распространение часто пресекается на ранних стадиях доставки.

Для защиты эксперты рекомендуют использовать надежное антивирусное ПО с активной защитой, избегать копирования и выполнения непроверенных команд из сомнительных источников, а также скачивать программы только из официальных и проверенных ресурсов, обходя стороной взломанное ПО и подозрительные расширения.

Индикаторы компрометации

Domains

- apachesrv.cfd

- argametop.cfd

- armydevice.shop

- browsertools.shop

- calibrated.cfd

- chicagocigars.shop

- clocktok.cfd

- connupdate.cfd

- coralpoint.cfd

- cybertool.shop

- gamedb.shop

- glossmagazine.shop

- goldenring.cfd

- greenapi.cfd

- magicupdate.cfd

- mscloud.cfd

- mushub.cfd

- opencamping.shop

- privateconnect.cfd

- searchagent.cfd

- searchservice.cfd

- softytoys.shop

- stmservice.cfd

- sysrequest.cfd

- systemupdate.cfd

- unknowntool.shop

- updservice.cfd

SHA256

- 01e67139b59eed0fe1fcb4c66a9e88ad20dd8b55648c077aec7fa2ae3431ea5f

- 0223e39d9c26f065fabb1bcb8a1a03fe439bb18b8d14816646d8d236a6fd46a3

- 0f691762da02abbd94046381ecedfd8b31ccbb835ded6049e9d6cd2afdd3f551

- 158369ad66ea4baceee19051425c21f657ffc1b3483ea812323816b612f324bd

- 9a46c8d884f4c59701d3af7bead1e099e3ddeb1e2b75f98756cc5403d88bd370

- d19274a14b905679dbd43ffb374ca0e11f9dc66fdb9e17236829a9a56f3e7d31

- ec7ba08b1655963d6c9f7d996f3559c58893769a2c803da1f99610a0aaa1224a

- f0f7ae1fc2d569b8b9267d2ec81f7e539db4beaf275bca41962c27ecfa5361bf

- f6e7341ab412ef16076901ea5835f61fbc3e94d0b9f2813355576bad57376f29

- f7d0f099d042de83aa2d0a13100640bea49d28c77c2eb3087c0fb43ec0cd83d7

- f816558972f62d206757bad4a95ee75290615f520f3b24d814ffbcdfc6998c6c

- fd3875225c1ab60e6dc52fc8f94b4d389624592b7e7b57ee86e54cebe5d3eb6a