Эксперты по кибербезопасности предупреждают о новой масштабной кампании по распространению вредоносного программного обеспечения под видом помощи в поиске пропавших участников специальной военной операции. Согласно данным Отдела защиты бренда Angara SOC, на 43% каналов в мессенджере Telegram, тематически связанных с поиском пропавших в зоне СВО, активно распространяются вредоносные APK-файлы.

Описание

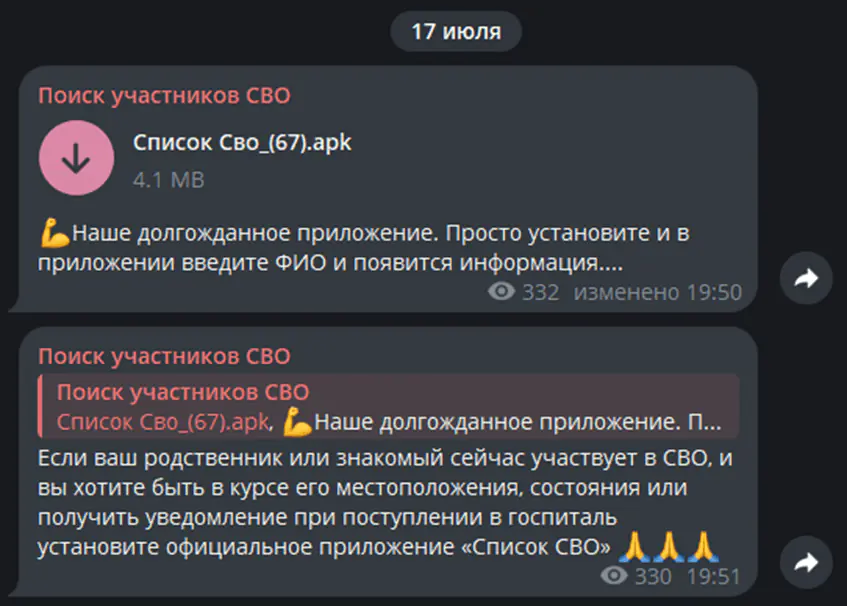

С начала 2025 года в Telegram стали появляться группы с названиями «Поиск пропавших на СВО», «Пропавшие без вести СВО», созданные для помощи родственникам и волонтерам. Злоумышленники быстро адаптировали эту тему для своих целей, создавая каналы-двойники. Внешне такие ресурсы выглядят как информационные сообщества или группы взаимопомощи: здесь публикуют новостные сводки о ходе СВО, списки пропавших военнослужащих в формате фотографий, PDF- или Excel-файлов. Однако спустя время в этих же каналах появляются сообщения с APK-файлами, замаскированными под «расширенные списки» или «приложения для интерактивного поиска». Названия файлов звучат крайне убедительно: «Списки действующих бойцов», «Список СВО», «Список погибших», «Список пленных». Сообщения часто сопровождаются положительными отзывами о «работоспособности» приложений, что повышает доверие пользователей.

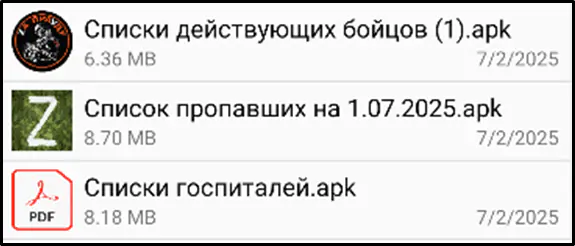

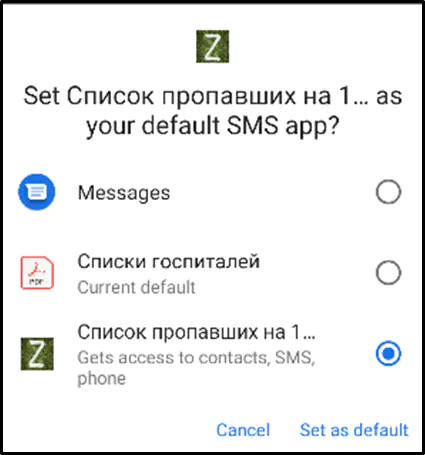

Реальность оказывается grim. По данным специалистов Отдела реагирования и цифровой криминалистики Angara SOC, эти APK-файлы содержат банковский троян Mamont для ОС Android. Внешне приложения маскируются под безобидные документы: например, файл «Списки госпиталей.apk» использует иконку в формате PDF, чтобы обманом заставить пользователя запустить вредоносный код. После установки приложения запрашивают широкий набор разрешений, включая доступ к SMS, контактам, истории звонков, внешнему хранилищу и даже возможность работы в качестве основного SMS-приложения.

Среди запрашиваемых разрешений - ключевые функции для кражи данных: android.permission.READ_SMS (чтение SMS), android.permission.SEND_SMS (отправка SMS), android.permission.READ_CONTACTS (доступ к контактам), android.permission.RECORD_AUDIO (запись аудио) и другие. Получив эти права, троян Mamont может собирать информацию об устройстве, перехватывать SMS-сообщения (включая коды подтверждения от банков), совершать звонки, извлекать данные из буфера обмена и получать доступ к файлам пользователя. Всё собранное передается на серверы злоумышленников в зашифрованном виде через Telegram-бота.

Принцип работы вредоносных приложений детально изучен. Например, приложения «Список пропавших на 1.07.2025.apk» и «Списки госпиталей.apk» регулярно получают с управляющего сервера команды get_sms_command (для извлечения SMS) и receive_ping (для проверки доступности устройства). Данные передаются методом POST в Telegram-бот с идентификатором 7518915935. Другое приложение, «Списки действующих бойцов (1).apk», имеет дополнительные функции: оно проверяет наличие на устройстве конкретных приложений (вероятно, банковских или мессенджеров), что указывает на целевой характер атак.

Запуск таких приложений перенаправляет пользователя на поддельные веб-страницы, например, svo-poisk[.]net, имитирующие поисковые сервисы. Это создает иллюзию работоспособности, пока троян в фоновом режиме крадет данные. Последствия могут быть катастрофическими: злоумышленники получают доступ к банковским приложениям, мессенджерам и другим конфиденциальным данным, что может привести к финансовым потерям не только у владельца устройства, но и у его близких.

Эксперты подчеркивают, что эта схема использует социальную инженерию: тема пропавших на СВО вызывает высокий эмоциональный отклик, что делает пользователей менее осторожными. Angara SOC рекомендует избегать скачивания файлов из непроверенных источников, особенно через Telegram-каналы с сомнительной репутацией. Важно обращать внимание на запрашиваемые приложениями разрешения - если программа, заявленная как список или документ, требует доступ к SMS или контактам, это явный признак мошенничества.

В условиях роста киберугроз, связанных с эксплуатацией социально значимых тем, необходимо повышать осведомленность пользователей о базовых правилах цифровой гигиены. Как отмечают в Angara SOC, подобные кампании будут продолжаться, и единственный способ защиты - критическое отношение к любым предложениям скачать подозрительные файлы, даже если они поступают из, казалось бы, доверительных источников.

Индикаторы компрометации

IPv4

- 104.21.38.164

- 172.67.136.118

IPv4 Port Combinations

- 104.21.38.164:443

- 185.100.157.190:8000

URLs

- https://api.telegram.org/bot7518915935:AAE0SMsrVAWT__W1AqMk6KNejtEdqIK60Ng/sendMessage

- https://fenrirsteal.pro/megapi

- https://fenrirsteal.pro/megapi/