Исследовательское подразделение Acronis Threat Research Unit (TRU) обнаружило новую кампанию давно известной группировки Transparent Tribe, также известной как APT36. Особенностью этой кампании стал переход от традиционных целей в лице государственных и оборонных учреждений к целенаправленным атакам на индийский стартап-экосистему. В частности, под прицелом оказались компании, работающие в сфере открытых источников разведданных (OSINT) и информационной безопасности.

Описание

Группировка, активная с 2013 года и связываемая экспертами с пакистанскими государственными интересами, исторически специализировалась на сборе разведывательной информации у военных, правительственных и образовательных организаций Индии и Афганистана. Однако последние данные указывают на расширение круга целей. Злоумышленники стали использовать тематические приманки, связанные со стартапами, для доставки вредоносного программного обеспечения Crimson RAT.

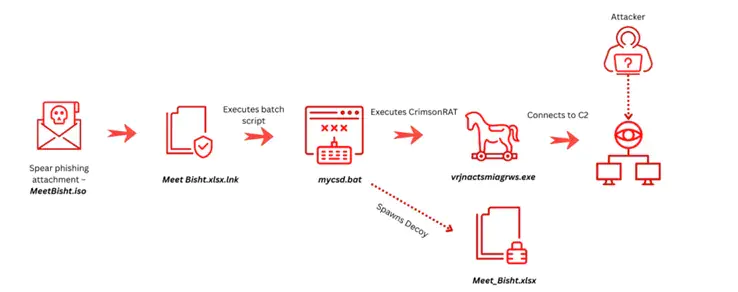

Кампания начинается с целевой фишинговой рассылки. Жертвам отправляется ISO-образ с названием MeetBisht.iso, отсылающим к имени реального основателя стартапа Voldebug. Внутри образа находится вредоносный ярлык (LNK-файл), замаскированный под документ Excel, папка с файлами-приманками, пакетный скрипт и сам вредоносный полезный груз (payload) - троянец Crimson RAT.

При исполнении LNK-файла запускается сложная цепочка действий для скрытной установки. Пакетный скрипт отображает легитимный на вид документ для отвлечения внимания, копирует вредоносные файлы в системный каталог, снимает с них маркер безопасности Mark of the Web для обхода предупреждений Windows SmartScreen и создает ссылку на исполняемый файл в папке пользователя. В конечном итоге запускается Crimson RAT.

Этот .NET-троянец демонстрирует высокий уровень изощренности. Для затруднения анализа и обнаружения его исполняемый файл искусственно раздут до 34 МБ за счет мусорных данных, что осложняет работу сигнатурных систем. Весь код, включая имена функций и переменных, тщательно обфусцирован. Для связи с центром управления (C&C) используется собственный TCP-протокол с обфусцированными командами, а адреса серверов жестко прописаны в коде.

Функционал троянца обширен и ориентирован на шпионаж. Он включает запись экрана и звука с микрофона, захват изображения с веб-камеры, манипуляции с файловой системой, сбор детальной информации о системе, включая данные об установленных средствах защиты, управление процессами и выполнение произвольных команд.

Анализ инфраструктуры, используемой в кампании, выявил прямые связи с предыдущими операциями APT36. В частности, был задействован C&C-сервер, ранее использовавшийся для атак на государственный сектор с помощью другого вредоносного ПО - GymRAT. Исследователи также обнаружили дополнительные файлы-приманки, следуя схожим шаблонам именования, что указывает на подготовительную работу злоумышленников.

Примечательно содержание приманок. Они содержат информацию о стартапе Voldebug, который разрабатывает систему мониторинга SIS (Smart Investigation System) и, согласно открытым данным, сотрудничает с правоохранительными органами. Это указывает на возможную стратегическую цель: сбор информации о компаниях, которые сами занимаются цифровой разведкой и работают с государственными структурами. Таким образом, расширение целевой аудитории не означает отхода от первоначальных задач группы по сбору разведданных, связанных с правительством и обороной.

Эксперты Acronis с высокой степенью уверенности атрибутируют эту кампанию группировке Transparent Tribe (APT36). Основанием служат повторное использование инфраструктуры, характерные тактики, техники и процедуры (TTP), а также сама вредоносная программа. Данный случай наглядно показывает, как государственные APT-группы (Advanced Persistent Threat) адаптируют свой проверенный инструментарий и методы социальной инженерии для атак на новые, стратегически важные секторы экономики, такие как быстрорастущая технологическая индустрия.

Индикаторы компрометации

IPv4

- 93.127.133.9

Domains

- sharmaxme11.org

MD5

- 22218f19425b78dfd6a4f42e43f5486f

- 47a55959c1eee2ea3a8885f8e08eb3ab

- 4976ef0054b0283c0d013be2f442e17b

- 5b4a48815446cd40d8e141cbf8582296

- 5c4488b4eda72d245dac5382f3587f09