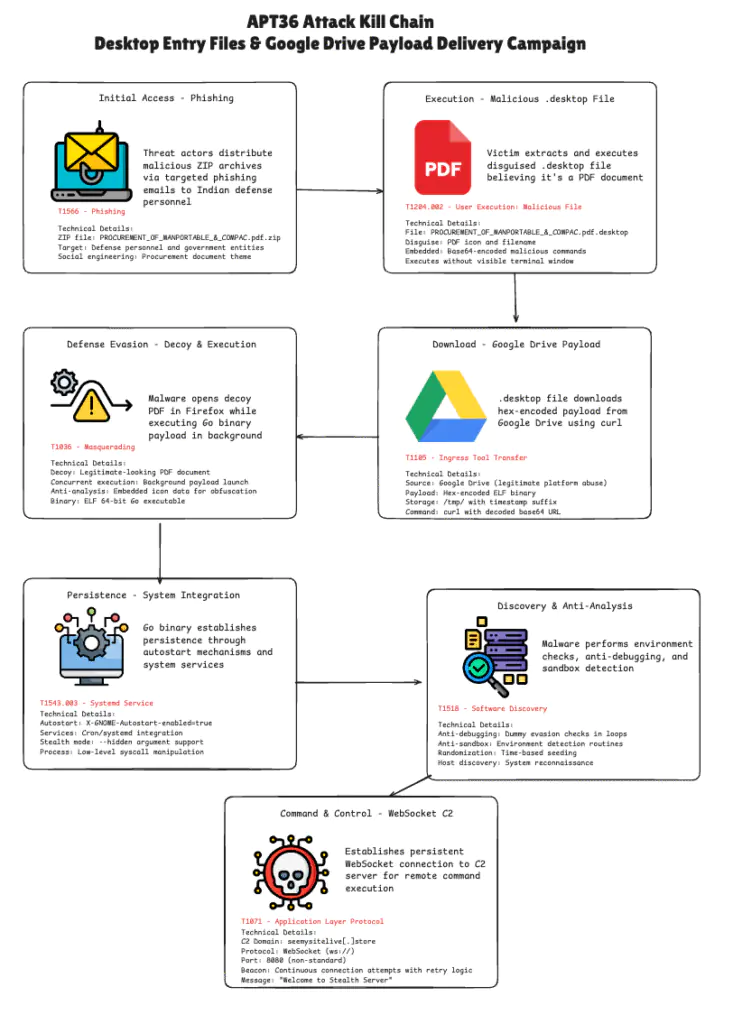

Группа APT36, связанная с Пакистаном и также известная как Transparent Tribe, провела новую кибершпионскую кампанию, направленную на правительственные и оборонные организации Индии. В августе 2025 года злоумышленники использовали фишинговые ZIP-архивы, содержащие вредоносные файлы .desktop для Linux, которые загружали полезную нагрузку с Google Drive. Эта тактика позволила им обеспечить устойчивость на зараженных системах, избежать обнаружения и установить связь с сервером управления через WebSocket.

Описание

APT36, действующая с 2013 года, historically ориентируется на цели в Индии, включая военный сектор и государственные учреждения. Группа известна фишинговыми атаками и операциями по сбору учетных данных. В новой кампании злоумышленники использовали файлы .desktop - конфигурационные файлы, которые в Linux-средах обычно служат для создания ярлыков приложений. В данном случае файл маскировался под документ PDF с названием, связанным с закупками, например, PROCUREMENT_OF_MANPORTABLE_&_COMPAC.pdf.desktop.

Когда жертва запускает этот файл, активируется встроенная команда, которая загружает вредоносную полезную нагрузку с Google Drive. Payload декодируется из hex-формата, сохраняется во временной директории /tmp с уникальным именем, основанным на временной метке, и получает права на выполнение. Параллельно открывается документ-приманка в браузере Firefox, чтобы создать видимость легитимности операции и снизить подозрения пользователя.

Основная нагрузка представляет собой исполняемый файл ELF, написанный на Go и статически скомпилированный. Он включает функции против отладки и анализа, проверяет наличие инструментов эмуляции и пытается установить постоянное присутствие в системе. Для подключения к серверу управления используется WebSocket по адресу seemysitelive[.]store на порту 8080. При соединении сервер возвращает сообщение "Welcome to Stealth Server".

Атрибуция кампании подтверждается анализом инфраструктуры. Поиск в Censys по запросу, связанному с "Stealth Server", выявил четыре IP-адреса, три из которых ранее ассоциировались с APT36. Один из адресов - 164.215.103.55 - принадлежит провайдеру IP Connect Inc (ASN 213373). Данные VirusTotal также показывают, что домен seemysitelive[.]store считается злонамеренным.

Использование Google Drive для доставки вредоносного кода представляет собой новую тактику в арсенале APT36, усложняющую обнаружение. Традиционные системы безопасности могут пропускать трафик к доверенным платформам, таким как Google Drive, что дает злоумышленникам преимущество. Кроме того, применение WebSocket позволяет скрыть коммуникацию с сервером управления в легитимном сетевом трафике.

Эксперты рекомендуют заблокировать домен seemysitelive[.]store, проверить системы на наличие индикаторов компрометации и усилить защиту почтовых сервисов и конечных точек. Особое внимание следует уделить обучению сотрудников, поскольку атака начинается с фишингового письма, маскирующегося под документ по закупкам.

Эта кампания подчеркивает растущую сложность угроз для государственного сектора и необходимость многоуровневой защиты, включающей как технические меры, так и повышение осведомленности пользователей.

Индикаторы компрометации

IPv4

- 164.215.103.55

Domains

- seemysitelive.store

URLs

- https://drive.google.com/file/d/1kn0L_6WYbfUUx0dmzwfALDnzkVHJAPTu/view?usp=drive_link

- https://drive.google.com/uc?export=download&id=[FILE_ID]

WebSocket

- ws://seemysitelive.store:8080/ws

MD5

- 566ddd4eb4ca8d4dd67b72ee7f944055

- 6ac0fe0fa5d9af8193610d710a7da63c

- a484f85d132609a4a6b5ed65ece7d331

SHA1

- 1982f09bfab3a6688bb80249a079db1a759214b7

- 3e3169c513c02126028480421fb341a167cb9fcd

- df4db969a69efc1db59f4d3c596ed590ee059777

SHA256

- 34ad45374d5f5059cad65e7057ec0f3e468f00234be7c34de033093efc4dd83d

- 6347f46d77a47b90789a1209b8f573b2529a6084f858a27d977bf23ee8a79113

- 7a946339439eb678316a124b8d700b21de919c81ee5bef33e8cb848b7183927b