Группа киберразведки Amazon выявила и нейтрализовала широкомасштабную кампанию типа «водопой» (watering hole), проводимую APT29 (также известной как Midnight Blizzard). Расследование показало, что злоумышленники использовали взломанные легитимные веб-сайты для перенаправления посетителей на вредоносную инфраструктуру, предназначенную для обмана пользователей и получения доступа к их учетным записям через механизм авторизации устройств Microsoft.

Описание

Кампания демонстрирует постоянную эволюцию тактик APT29 в области сбора разведывательных данных. Ранее, в октябре 2024 года, Amazon уже пресекала попытки этой группы использовать домены, маскирующиеся под AWS, для фишинга пользователей с помощью RDP-файлов. В июне 2025 года о схожих атаках на академиков и критиков российских властей с применением паролей приложений сообщила Google. Новая атака подтвердила фокус группировки на хищении учетных данных и совершенствовании технических методов.

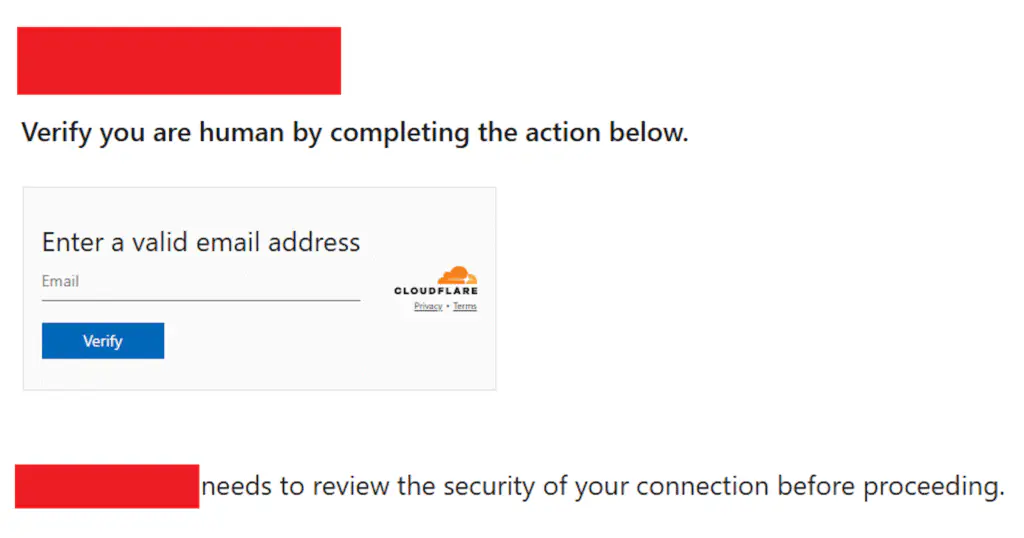

В ходе расследования Amazon обнаружила, что злоумышленники внедрили обфусцированный JavaScript на ряд законных сайтов, что позволяло перенаправлять около 10% их посетителей на контролируемые злоумышленниками домены, такие как findcloudflare[.]com. Эти домены имитировали страницы проверки Cloudflare, чтобы казаться безопасными. Конечной целью было использование потока аутентификации устройств Microsoft для получения доступа к учетным записям жертв. Системы и сервисы AWS не были скомпрометированы.

Анализ кода выявил несколько методов уклонения от обнаружения: рандомизация перенаправлений для выборочного охвата жертв, использование кодировки base64 для сокрытия вредоносного кода, установка cookie для предотвращения многократных перенаправлений одного пользователя, а также оперативный переход на новую инфраструктуру при блокировке старых ресурсов.

Amazon активно противодействовала активности APT29, изолируя затронутые экземпляры EC2, сотрудничая с Cloudflare и другими провайдерами для блокировки доменов, а также обмениваясь данными с Microsoft. Несмотря на попытки злоумышленников мигрировать в другую облачную среду, команда Amazon продолжила отслеживание и нарушение их операций. После первоначального вмешательства была зафиксирована регистрация новых доменов, таких как cloudflare[.]redirectpartners[.]com, которые использовались для тех же целей.

Индикаторы компрометации

Domains

- cloudflare.redirectpartners.com

- findcloudflare.com