Уязвимости обхода путей (Path Traversal или Directory Traversal) остаются одной из постоянных угроз в области кибербезопасности. Они возникают из-за недостаточной проверки пользовательского ввода и позволяют злоумышленникам получать доступ к файлам за пределами целевого каталога. Одной из наиболее известных реализаций этой уязвимости является Zip Slip, которая эксплуатируется в процессе распаковки архивных файлов.

Уязвимость Zip Slip

Zip Slip - это уязвимость, которая позволяет манипулировать путями файлов внутри архивов для создания или перезаписи файлов в произвольных местах файловой системы. Если пользователь извлекает архив, созданный злоумышленником, файлы могут быть размещены в указанных атакующим директориях, что открывает возможности для выполнения произвольного кода или перехвата управления системой.

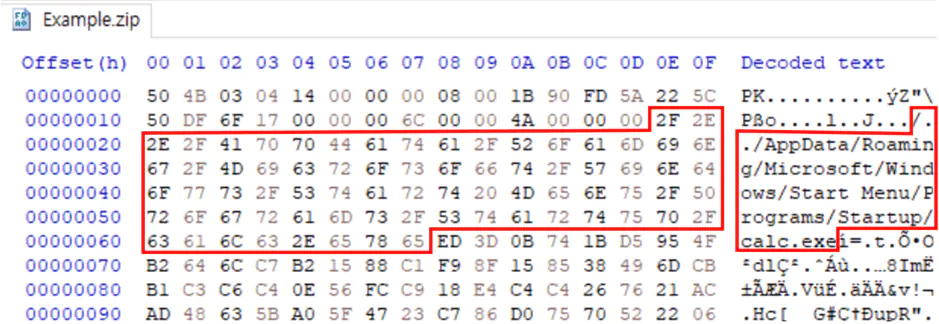

Например, в среде Linux путь вида "../../../../etc/passwd" может привести к перезаписи системного файла. В Windows размещение файла в директории автозагрузки через путь вроде "/../AppData/Roaming/Microsoft/Windows/Start Menu/Programs/Startup/" позволяет выполнять код при каждой загрузке системы.

Уязвимость не ограничивается форматом ZIP. Она может проявляться в любых форматах сжатия, поддерживающих хранение информации о путях: TAR, RAR, 7Z и других. Структура ZIP-файла включает поле имени файла (File name), которое может содержать не только имя, но и относительный или абсолютный путь. Именно эта особенность используется злоумышленниками для внедрения вредоносных элементов.

Среди наиболее значимых уязвимостей, связанных с Zip Slip, можно выделить несколько недавних инцидентов. CVE-2025-8088 затрагивает WinRAR версий до 7.13 и позволяет обходить проверки путей с помощью последовательностей "..\" и Alternate Data Stream (ADS). Группа RomCom APT уже использовала эту уязвимость в своих атаках.

CVE-2025-6218 - ещё одна уязвимость в WinRAR, приводящая к удалённому выполнению кода (RCE). Она возникает из-за недостаточной проверки относительных путей, особенно когда в имени файла присутствуют пробелы. CVE-2022-30333 влияет на Unrar в Linux/Unix-средах и позволяет перезаписывать критичные файлы, например "~/ssh/authorized_keys". CVE-2018-20250 связана с обработкой ACE-файлов в WinRAR и использованием уязвимой библиотеки UNACEV2.dll.

Эксплуатация Zip Slip не требует непосредственного запуска исполняемых файлов - достаточно извлечь подготовленный архив. Полезная нагрузка (payload) может быть любой, а атака возможна при использовании практически любого формата сжатия.

Для защиты рекомендуется регулярно обновлять программное обеспечение для работы с архивами, использовать только проверенные источники для загрузки файлов и применять средства контроля целостности и безопасности. Пользователям следует проявлять особую осторожность при распаковке архивов из ненадёжных источников.

Осведомлённость и своевременное обновление систем остаются ключевыми элементами защиты от уязвимостей класса Zip Slip.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-6218

- https://www.cve.org/CVERecord?id=CVE-2022-30333

- https://www.cve.org/CVERecord?id=CVE-2018-20250

- https://www.cve.org/CVERecord?id=CVE-2025-8088

- https://nvd.nist.gov/vuln/detail/CVE-2025-6218

- https://nvd.nist.gov/vuln/detail/CVE-2022-30333

- https://nvd.nist.gov/vuln/detail/CVE-2018-20250

- https://nvd.nist.gov/vuln/detail/CVE-2025-8088

- https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-others-exploiting-zero-day-vulnerability/

- https://www.zerodayinitiative.com/advisories/ZDI-25-409/

- https://www.win-rar.com/singlenewsview.html?&tx_ttnews%5Btt_news%5D=276&cHash=388885bd3908a40726f535c026f94eb6

- https://blog.sonarsource.com/zimbra-pre-auth-rce-via-unrar-0day/

- http://packetstormsecurity.com/files/167989/Zimbra-UnRAR-Path-Traversal.html

- https://lists.debian.org/debian-lts-announce/2023/08/msg00022.html

- https://security.gentoo.org/glsa/202309-04

- https://github.com/blau72/CVE-2018-20250-WinRAR-ACE

- https://research.checkpoint.com/extracting-code-execution-from-winrar/

- https://www.exploit-db.com/exploits/46552/

- http://www.securityfocus.com/bid/106948

- http://packetstormsecurity.com/files/152618/RARLAB-WinRAR-ACE-Format-Input-Validation-Remote-Code-Execution.html

- http://www.rapid7.com/db/modules/exploit/windows/fileformat/winrar_ace

- https://www.win-rar.com/singlenewsview.html?&L=0&tx_ttnews%5Btt_news%5D=283&cHash=a64b4a8f662d3639dec8d65f47bc93c5

- https://www.vicarius.io/vsociety/posts/cve-2025-8088-detect-winrar-zero-day

- https://support.dtsearch.com/faq/dts0245.htm