В июле 2025 года эксперты BI.ZONE Threat Intelligence обнаружили серию целевых атак на российские организации, проводимых группировкой Paper Werewolf (также известной как GOFFEE). Злоумышленники использовали уязвимость в популярном архиваторе WinRAR, что позволило им выполнять произвольный код на компьютерах жертв. Атаки были частью продолжительной кампании против российского сектора.

Описание

Аналитики выявили эксплуатацию уязвимости CVE-2025-6218, затрагивающей WinRAR версий до 7.11 включительно, а также аналогичной zero-day уязвимости, которая на момент исследования не имела присвоенного идентификатора CVE и влияла на версии вплоть до 7.12. Вскоре после того, как специалисты ESET сообщили разработчикам WinRAR о потенциально схожей проблеме, была выпущена версия 7.13 с устранёнными недостатками.

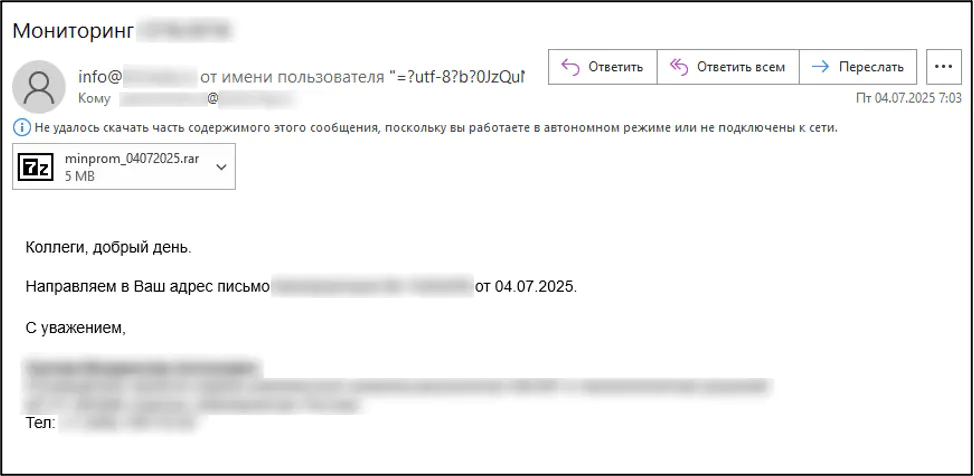

Paper Werewolf продолжает демонстрировать высокие возможности в обходе систем защиты, активно используя уязвимости нулевого дня. Важной особенностью их tactics, techniques and procedures (TTP) является рассылка фишинговых писем от имени известных организаций или государственных регуляторов, что повышает доверие жертв. Злоумышленники часто используют скомпрометированные учётные записи реальных компаний для рассылки, что усложняет обнаружение угрозы.

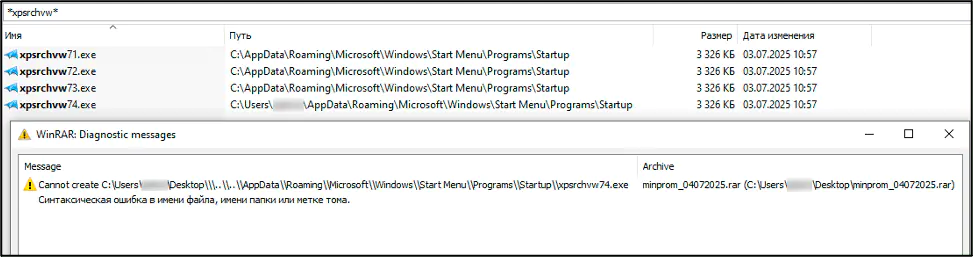

В начале июля BI.ZONE Threat Intelligence зафиксировали целенаправленную фишинговую кампанию, в рамках которой атакующие выдавали себя за представителя российского научно-исследовательского института и прикрепляли письмо, якобы исходящее от министерства. Письмо содержало архив RAR с именем minprom_04072025.rar, использующий CVE-2025-6218. Уязвимость позволяет злонамеренному архиву извлекать и сохранять файлы за пределами целевого каталога, включая папку автозагрузки, что приводит к выполнению кода при входе пользователя в систему.

При распаковке архива на компьютере жертвы создаётся исполняемый файл xpsrchvw74.exe в директории автозагрузки, а также дополнительные идентичные файлы с именами xpsrchvw71.exe, xpsrchvw72.exe и xpsrchvw73.exe. Файл xpsrchvw74.exe представляет собой модифицированную версию XPS Viewer со встроенным шеллкодом, который устанавливает обратное соединение с сервером управления 89.110.88[.]155:8090, предоставляя удалённый доступ к командной оболочке cmd.exe.

22 июля была обнаружена очередная атака с использованием архива Запрос_Минпромторг_22.07.rar, эксплуатирующего zero-day уязвимость в WinRAR. Недостаток связан с возможностью архиватора включать файлы с альтернативными потоками данных (ADS), которые могут содержать произвольные полезные нагрузки. При открытии архива или извлечении файлов данные из ADS записываются в произвольные системные каталоги, что позволяет провести атаку типа directory traversal. В результате создаются файлы %LOCALAPPDATA%\WinRunApp.exe и ярлык в папке автозагрузки, обеспечивающий постоянство на системе.

Исполняемый файл WinRunApp.exe является вредоносным загрузчиком, написанным на C#, который извлекает полезную нагрузку с сервера управления и выполняет её в памяти. Загрузчик использует мьютекс для избежания многократного запуска, а также отправляет на сервер имя компьютера и учётной записи пользователя. Анализ показал, что злоумышленники могли приобрести эксплойт для уязвимости на подпольном форуме, где подобные инструменты предлагались за 80 000 долларов.

31 июля и 1 августа атаки продолжились с использованием архивов DON_AVIA_TRANS_RU.rar и DON_AVIA_TRANS_UZ.rar, содержащих аналогичную полезную нагрузку. В этих случаях злоумышленники внедрили альтернативные потоки данных в каждый файл внутри архивов, что повысило вероятность успешной эксплуатации уязвимости.

Эксперты отмечают, что использование вредоносных архивных файлов повышает шансы на обход фильтров безопасности электронной почты, поскольку такие вложения в легитимной переписке. Несмотря на продвинутые навыки, атакующие по-прежнему полагаются на тактики, которые могут быть обнаружены при мониторинге инцидентов в режиме 24/7.

Индикаторы компрометации

IPv4

- 213.171.4.200

- 81.30.105.148

- 89.110.98.26

- 94.242.51.73

IPv4 Port Combinations

- 89.110.88.155:8090

Domains

- eliteheirs.org

- indoorvisions.org

- trailtastic.org

URLs

- https://eliteheirs.org/checks/brandished/dyestuffs/abbess/interrelation

- https://eliteheirs.org/checks/brandished/dyestuffs/abbess/interrelation?4eab27f5266393a1150e7d6453c1920db480c2f88ce96708cff593e38ae8ac30

- https://eliteheirs.org/crossness/outpost/autocracies/decapitations/jetsetting

- https://eliteheirs.org/crossness/outpost/autocracies/decapitations/jetsetting?b115ef3ad9cb948213f7efc4876cf67747eac173b613b425abd05dba0e306ebd

- https://indoorvisions.org/patriarchal/furthering/creating/flared/censured

- https://indoorvisions.org/patriarchal/furthering/creating/flared/censured?hostname=[hostname]&username=[username]

- https://trailtastic.org/glowworms/diverted/calorie/britons/parabolas

- https://trailtastic.org/glowworms/diverted/calorie/britons/parabolas?hostname=[hostname]&username=[username]

MD5

- 1670035385c9031f79566c6f73fb9743

- 67daddd8fd8a59c8b3d40ea433efd6ff

- 6b4d7a63aa2a8b2a5a3fbad6c8e6533e

- 942220fc9382f44ae82061d1fc63f41e

- 9a69b948e261363463da38bdbf828b14

- eaba94b5237d2625fa38bc924e5347c4

SHA1

- 23708d1fdcd7ba65c2b2fc676cee707e746a2dd9

- 40e647d61a00fd7240e54dba45ce95c5d33cae43

- 6c0e52b8ed746b5b8ebef1ef2226093260659ae8

- 7ff3d32e78c5626135a73bba4a011058f714ae86

- b7bba4a216f4910f5072019bb4a2022ccf098c75

- d3820a1248bf54ce8a3d05bf688bcd97e1c41d8e

SHA256

- 236aba76d427111e8c140604ead9c4ab86264b1ae197fc26fadb33c46be94289

- 2446f97c1884f70f97d68c2f22e8fc1b9b00e1559cd3ca540e8254749a693106

- 28a2b98ae214376ccd549a8b0dccafad31c8b234d0b81a0e8817579566615567

- bf74820d40d281c28d5928b01e5b68d6caf85b5b9188bf4efb627765d708bcff

- d2c3fe8b9a4e0e5b7bcc087d52295ab30dc25b1410f50de35470383528c9d844

- fe2587dd8d9755b7b3a106b6e46519a1ce0a8191eb20821d2f957326dbf912e9

Mutex

- Sfgjh824nf6sdfgsfwe6467jkgg3vvvv3q7657fj436jh54HGFa56

- Global_22576733