Исследователь в области кибербезопасности опубликовал рабочий код (Proof-of-Concept, PoC), демонстрирующий эксплуатацию критической уязвимости обхода аутентификации (authentication bypass) в популярном плагине Atarim для WordPress. Эта уязвимость, получившая идентификатор CVE-2025-60188, позволяет злоумышленникам получать несанкционированный доступ к защищенным функциям администратора и похищать конфиденциальную информацию.

Детали уязвимости

Проблема, также зарегистрированная как GHSA-648j-fchv-3hrv, затрагивает версии плагина, использующие ненадежную аутентификацию на основе HMAC. Суть уязвимости заключается в фундаментальном недостатке дизайна механизма проверки административных запросов. Плагин использует цифровые подписи HMAC-SHA256 для защиты важных AJAX-эндпоинтов. Однако, как обнаружили исследователи, секретный ключ, необходимый для генерации этих подписей, легко может быть получен любым посетителем сайта.

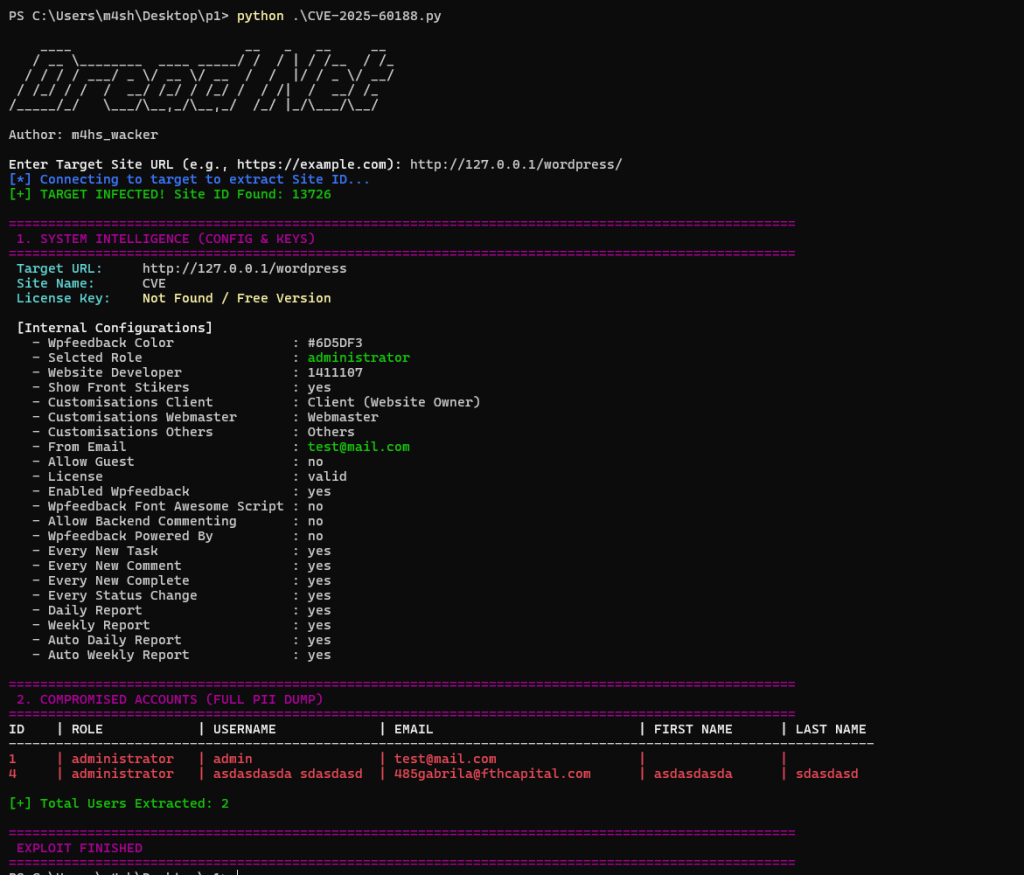

«Приложение использует предсказуемый или потенциально утекший внутренний идентификатор ("site_id") в качестве секретного ключа для подписания запросов к административным AJAX-действиям», - пояснил исследователь под псевдонимом m4sh-wacker, разработавший эксплойт. Этот идентификатор сайта раскрывается через публичную конечную точку REST API, что делает тривиальной задачу получения злоумышленником якобы секретного значения.

Получив "site_id", атакующие могут локально вычислять валидные подписи для запросов и получать доступ к защищенным административным функциям. Эксплойт нацелен на эндпоинты, которые напрямую раскрывают личную информацию пользователей (PII), включая имена, адреса электронной почты и роли, а также системные настройки, которые могут содержать лицензионные ключи. Для проведения атаки не требуется взаимодействия с пользователем, её может выполнить любой неаутентифицированный посетитель.

Опубликованный скрипт на языке Python наглядно демонстрирует, как злоумышленники могут подделывать подписи и извлекать конфиденциальные данные за считанные секунды. Это делает уязвимость особенно опасной для затронутых веб-сайтов, поскольку существенно снижает порог для проведения атаки.

Администраторам веб-сайтов настоятельно рекомендуется немедленно обновить плагин Atarim до последней исправленной версии. Разработчикам плагина следует внедрить надлежащие меры безопасности. В частности, эксперты советуют использовать высокоэнтропийные секретные ключи, генерируемые с помощью функции WordPress "wp_salt()", а также применять сравнение с постоянным временем (constant-time comparison) для проверки подписей, чтобы предотвратить атаки по времени (timing attacks).

Учитывая наличие работающего эксплойта в открытом доступе и простоту эксплуатации, командам информационной безопасности (SOC) следует провести аудит своих установок WordPress на предмет наличия плагина Atarim. Специалисты рекомендуют рассматривать установку патча как мероприятие с высоким приоритетом для предотвращения потенциальных утечек данных и компрометации систем.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-60188

- https://github.com/m4sh-wacker/CVE-2025-60188-Atarim-Plugin-Exploit

- https://vdp.patchstack.com/database/Wordpress/Plugin/atarim-visual-collaboration/vulnerability/wordpress-atarim-plugin-4-2-sensitive-data-exposure-vulnerability-2